29.12.2018 - par Valérie Dagrain CC-BY-SA 4.0

Présentation

Depuis 1984, le CCC, Chaos Computer Club, accueille chaque année des intervenant-es sur des thèmes de la sécurité informatique, le hardware et making et qui se sont élargis à l’éthique, la société et les politiques, l’art et la culture, les sciences et la résilience.

Originellement le Congrès se déroulait à Berlin, puis Hambourg pour accroitre sa capacité d’accueil et mobiliser ailleurs. Tout comme en 2017, le congrès se déroulera à Leipzig en Allemagne.

C’est 35ème édition se nomme 35C3, étant organisée par le CCC (C3).

Pour 2018, la devise du congrès est « refreshing memories ».

Le programme

Consulter le programme des 155 conférences qui se déroulent du 27 au 30 décembre 2018.

Le programme comprend des projets sur place et des "lightning talks" où chacun peut s’inscrire pour présenter en 1mn, un projet, un état d’avancement ou une demande de conseils. Un grand merci au comité du CCC pour la visibilité significative de femmes conférencières.

Toutes les informations et ressources sur le site organisateur

- la page principale

- l’appel à participation (conférences, volontaires...).

- Suivre les conférences en temps réel (streaming) durant ces 4 jours. La plupart des interventions sont en anglais et certaines en allemand avec des informations sur les sous-titres. Cette année 2018, 5 conférences sont diffusées en parallèle de 11H du matin jusqu’à minuit. Certaines conférences sont en allemands mais des traductions permettent d’écouter parfois en anglais ou français.

- pour accéder aux vidéos de 2018 et les archives des ressources media pour voir ou revoir les vidéos des conférences des années précédentes.

- pour s’informer et relayer sur twitter, le hashtag est #35C3 @ccc

Synthèse des 4 journées de conférences

1ere journée le 27.12.2018, 2ème journée le 28.12.2018, 3ème journée le 29.12.2018 et la 4ème journée le 30.12.2018

J3 - Des conférences du 29 décembre 2018

Éthiques, Société et Politiques

- Internet, du côté des affaires - Un essai pour expliquer l’écosystème.

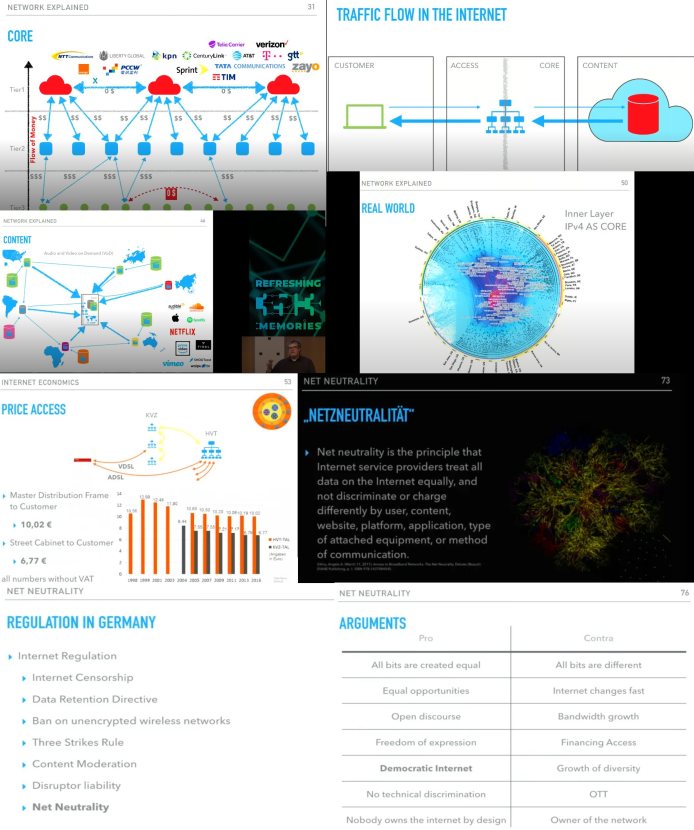

La neutralité du Net est devenu un mot à la mode ces dernières années. Est ce vraiment un mot à la mode ? Quelles sont les raisons économiques pour lesquelles cela représente un enjeu ? Cet exposé présente un panorama sur « comment l’argent est gagné sur Internet » et comment il est lié à la neutralité de lInternet. Les sujets abordés porteront sur : les débuts et les financements derrière Internet / Darpanet ;

Internet tel que nous le connaissons aujourd’hui ; la manière dont Internet est construit à partir d’accès au réseau dorsal et inversement ; l’ajout d’étiquettes de prix sur le réseau ; une définition de la neutralité du net, la relation entre cette neutralité du net et les étiquettes de prix. Pour finir, l’intervenant projette une perspective pour les 2 prochaines années.

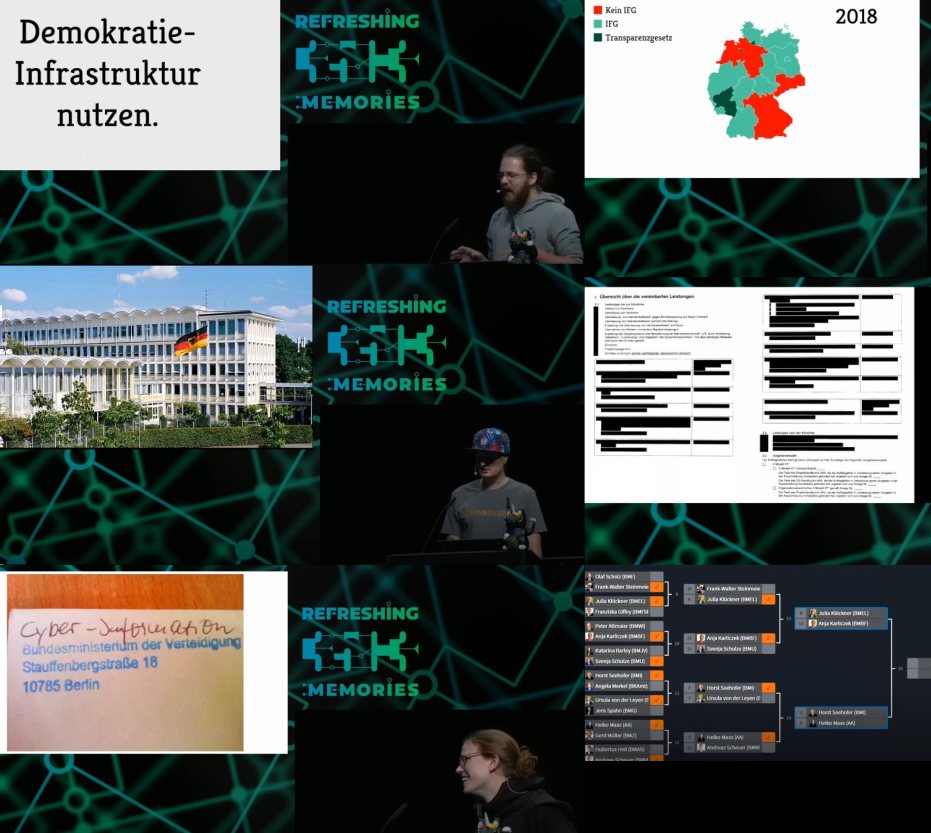

- Le meilleur de la liberté d’information. Les intervenants vont traiter de la couverture Internet haut débit en Allemagne (mais ce sujet concerne tous les autres pays) et comment la radio s’est retrouvée étouffée par des plaintes. Nous vous expliquons ce que la loi sur la liberté de l’information a fait cette année pour l’infrastructure de la démocratie, quel rôle ont joué les procès et comment les championnats de la Fédération Internationale de Football ont à voir avec cela.

- Études archéologiques à la poubelle (ou) quelles données Amazon stocke-t-il sur nous ?

Chaque utilisateur a le droit de demander une copie de ses données aux fournisseurs de service numériques. Mais qui fait ça ? Donc c’est ce que nous avons fait. Il n’y a pas eu que des échanges cordiaux avec Amazon mails ils ont envoyé les 15 000 derniers clics. Nous avons recherché et trouvé des anomalies : Amazon savait lorsque nous étions sur la route, la qualité de notre connexion Internet, la fréquence des visites avec nos familles et le journal que nous lisons. La conférence explique de manière amusante et divertissante ce que disent les données que nous jetons, en quoi c’est problématique qu’Amazon connaisse nos préférences mieux que nos amis proches et nous présenterons des conseils.

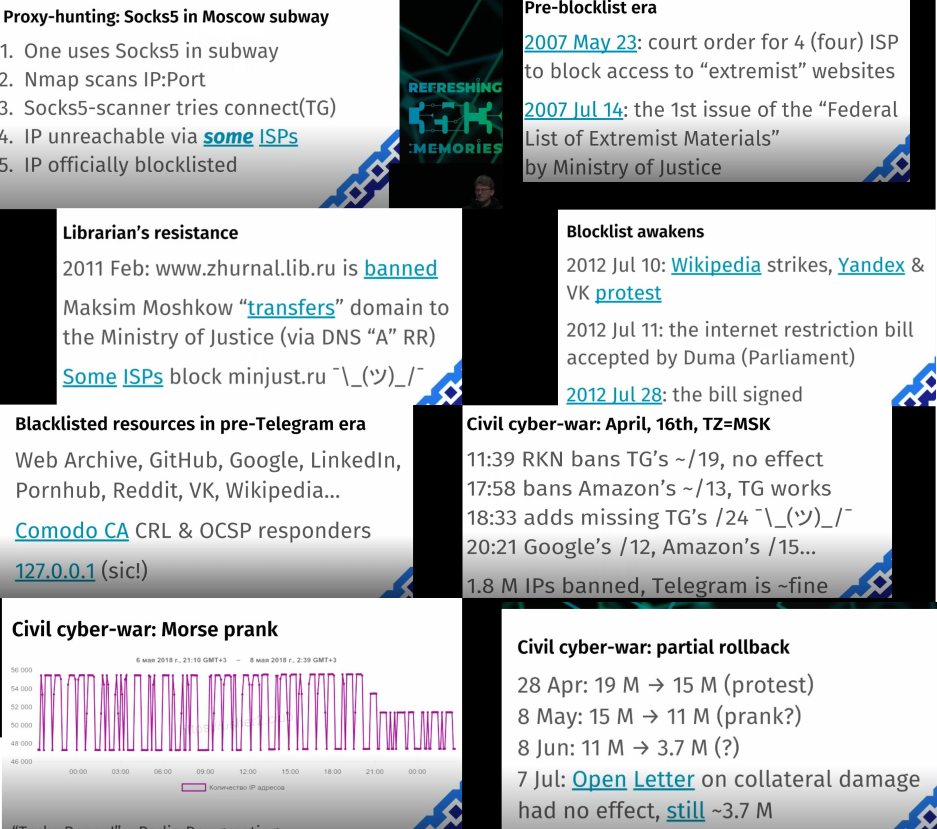

- Russia vs. Telegram : notes techniques de cette bataille. Le Service fédéral russe de surveillance des communications, de l’informatique et des médias a lancé le processus d’interdiction de Telegram pour le 16 avril 2018. Le bureau de presse de Roskomnadzor a affirmé que ce processus prendrait quelques heures. Telegram a principalement travaillé en Russie lors de l’incident et y travaille toujours six mois plus tard... La Russie a interdit à Amazon, Google, Microsoft, DigitalOcean, Hetzner et à d’autres réseaux près de 0,5% d’adresse du protocole Internet, afin de faire pression sur les entreprises internationales pour inciter Telegram à rester persona non grata sur ces réseaux. La Russie a donc interdit les adresses IP des principales entreprises locales (VKontakte, Yandex et autres), vraisemblablement par erreur. Une faille dans le filtre a été exploitée pour réduire l’un des principaux fournisseurs de services Internet pendant un moment. Le point d’échange Internet de Moscou a annoncé qu’il pourrait être utilisé pour perturber le peering. Des expériences de recherche de proxy ont été observées, détectant le trafic réseau réel, à la fois pour le proxy MTProto et pour le bon vieux Socks5. Cet exposé ne couvrira pas les aspects juridiques.

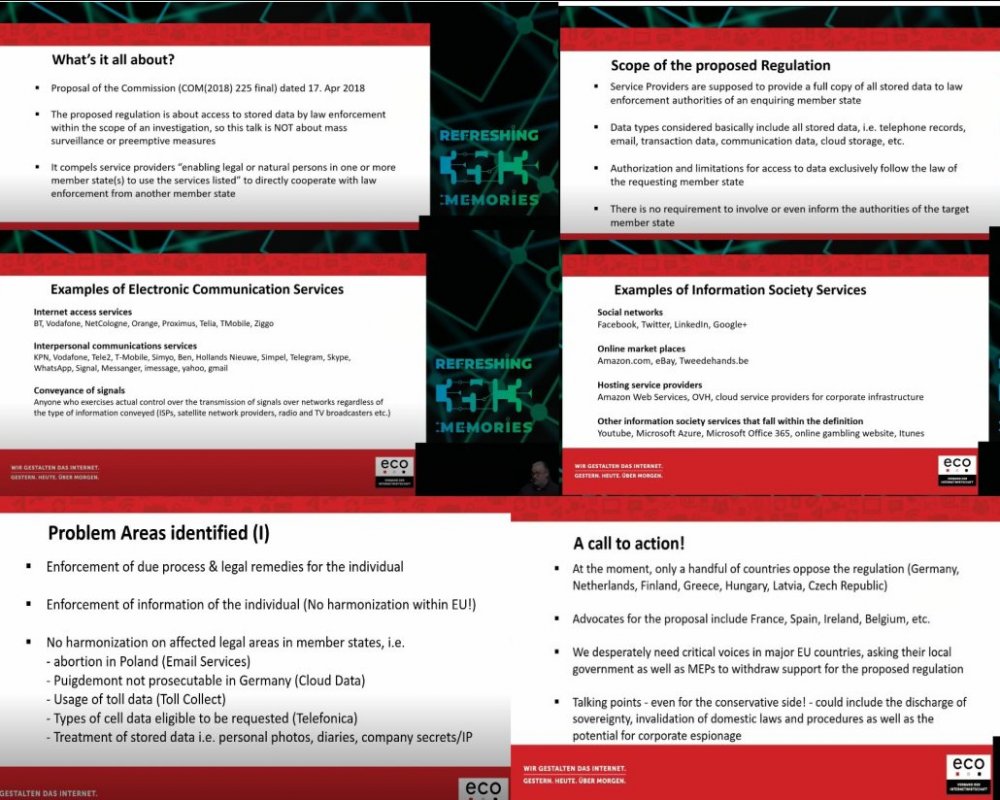

- Preuve électronique en droit pénal - Introduction et critique de la proposition de règlement de la C.E. La conférence présentera la "Proposition de la Commission Européenne relative à un règlement sur les ordonnances de production et de conservation européennes en matière de preuve électronique en droit pénal (COM (2018) 225 final)", l’impact sur les libertés civiles des utilisateurs ainsi que les défis pour les prestataires de services. Une action urgente est requise pour lutter contre la proposition existante.

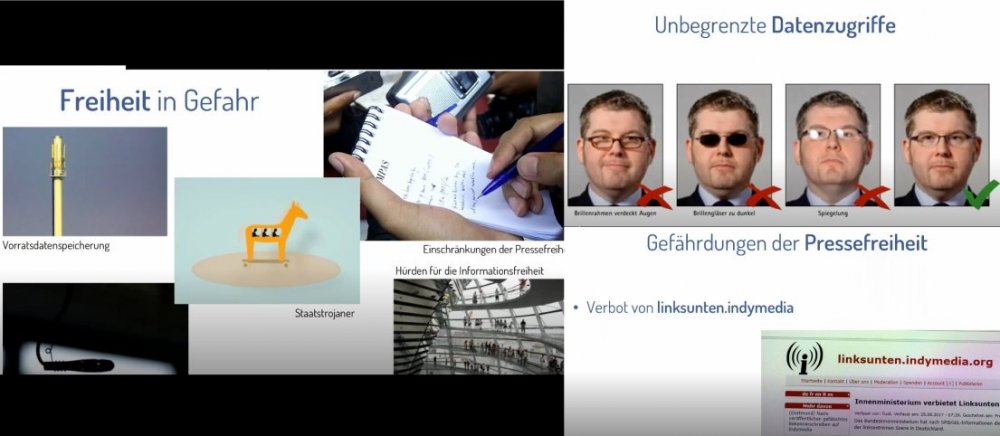

- La liberté a besoin de combattants ! - Comment le GFF lutte contre les revendications stratégiques en faveur de la liberté et ce qui va se passer en 2019. La conférence donne un aperçu du travail de la Society for Freedom Rights (GFF) pour : poursuivre en justice, protéger les droits fondamentaux et les droits de l’homme des législateurs et des autorités. Le GFF s’engage aussi dans un processus d’égalité de rémunération entre hommes et femmes.

Les dernières années ont été une période difficile pour les droits civils : le gouvernement fédéral a dirigé de grandes coalitions qui ont adopté des lois de surveillance successives. Par exemple : la nouvelle loi BKA ou l’accès des Services Secrets aux photos de passeports biométriques de tous les citoyens. Ce travail du GFF dépasse le domaine des "droits fondamentaux numériques" car ils mènent des procédures notamment : contre le § 219a StGB, des lois policères en Bavière, NRW et Hesse, l’interdiction de linksunten.indymedia, la loi sur le BND...

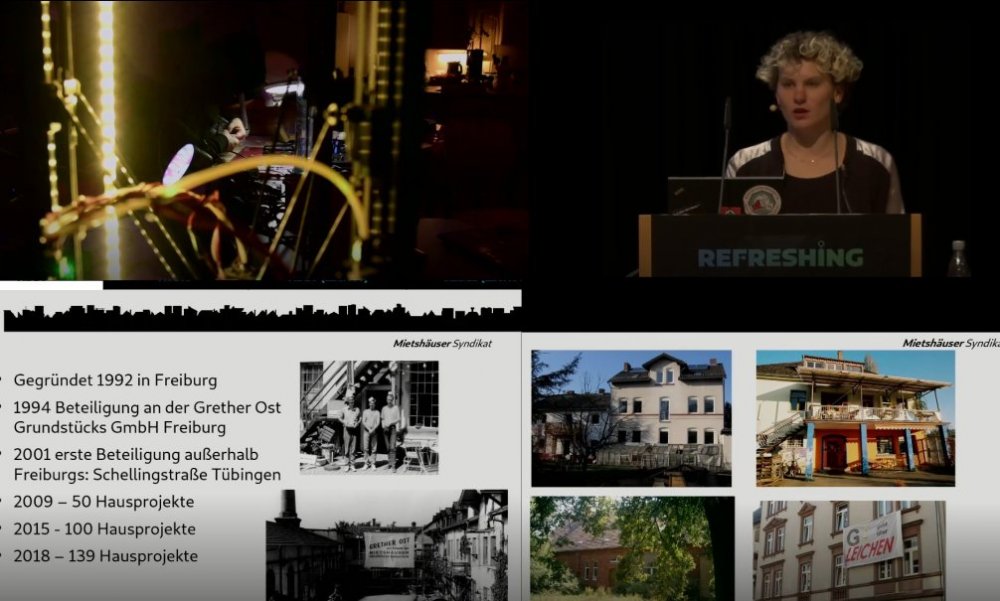

- Des maisons pour ceux qui y vivent ! ou comment créer une « propriété louée » commune, abordable et à long terme - même sans banque. Les intervenants s’opposent à la gentrification, à la rénovation de luxe et à la spéculation sur les maisons. La Mietshäuser Syndikat est une association de gauche (en Allemagne), concernant des projets de maisons autogérées afin de maintenir des espaces de vie et commerciaux partagés et abordables. L’idée de base : la propriété commune est créée et définitivement retirée du marché. Les locataires sont aussi des propriétaires sans but lucratif. À une époque où les loyers représentent la moitié des revenus, cette association permet que chaque maison d’un projet MHS devienne une propriété commune. Le MHS repose sur trois piliers : les groupes doivent s’organiser eux-mêmes, ils doivent cotiser envers un fond de solidarité pour initialiser d’autres projets de logements et ils ne doivent plus jamais vendre "leur" maison.

En raison de sa croissance, le MHS a besoin d’être soutenu dans la mise en place d’outils de communication, d’organisation et de prise de décision, mais également dans de nouvelles formes de participation à des projets ou événements. Les projets bénéficient d’une communication libre sur les réseaux de données numériques, tels que reudnetz ou freifunk.

- Enquête sur les cellules radio : les recherches quotidiennes sur les données de nos téléphones mobiles - comment nous consultons les autorités sur le Web et comment créer plus de transparence. La police et les services de renseignement collectent chaque jour des millions de données de localisation en utilisant des "sondages de cellules radio". Les opérateurs de réseau communiquent régulièrement aux autorités des enregistrements de tous les numéros de téléphone mobile qui se trouvaient dans certaines cellules radio à un moment donné. Contrairement aux lois en vigueur, les victimes ne l’apprennent pas. Cet exposé montre clairement ce que cette forme de surveillance de masse signifie du point de vue des droits civils. Un exemple portera sur une commission d’enquête sur les mesures de surveillance, concernant une radio Berlinoise.

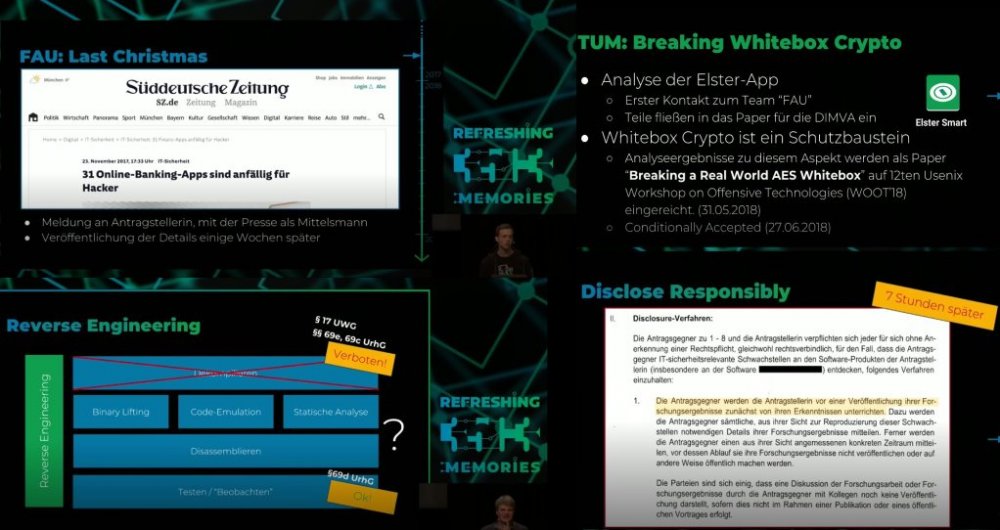

- Plus mauvais que bon : recherche sur la sécurité en zone grise.

La rétro-ingénierie pour détecter les vulnérabilités est une pratique courante. Ici, des avocats ont découvert que des vulnérabilités violaient des droits des fabricants. De la violation du droit d’auteur à la trahison des secrets commerciaux, tout était là.

Un règlement pourrait être conclu mais les questions clés demeurent : quelles sont les parties de la rétro-ingénierie qui sont illégales ? Cela enfreint-il le droit d’auteur à des fins de la recherche sur la sécurité informatique ? Comment les entreprises doivent-elles se comporter et quelles considérations peuvent être prises en compte avant la publication ?

- Désinformation et fausses nouvelles - Combattre et vérifier en toute simplicité.

Pour les journalistes, les réseaux sociaux fournissent une variété de sources et d’informations, inimaginables mais cela augmente également le risque que ce soit des "fausses informations". Cela pose donc des nouveaux défis pour les journalistes. Cette présentation montre comment la vérification des images est effectuée dans les grandes Presse et pourquoi même les utilisateurs ordinaires devraient connaître et utiliser ces méthodes. De nombreux programmes, sites Web et plug-ins facilitent cette vérification. La conférence montre quels types de contrefaçons existent et comment les détecter.

- Comment Facebook vous suit sur Android (même si vous n’avez pas de compte Facebook). Nous avons capturé et déchiffré des données en transit entre nos propres appareils et les serveurs de Facebook. Il se trouve que certaines applications envoient régulièrement à Facebook des informations sur votre appareil et les habitudes d’utilisation - à la seconde où l’application est ouverte. Nous pensons que Facebook et les développeurs peuvent faire davantage pour éviter de trop partager, de profiler et de porter atteinte à la vie privée de leurs utilisateurs.

- #afdwegbassen : Protestation, culture (club) et résistance antifasciste. À propos de l’organisation créative, de l’action politique et de la nécessité d’un activisme en réseau. En mai 2018, le Reclaim Club Culture (RCC) a initié une manifestation à Berlin contre le déploiement de l’AfD et de l’AFDsierung. En collaboration avec plus de 170 clubs organisateurs de festivals et d’événements, nous avons organisé 3 trains de démonstration en l’espace de 2 semaines, réunissant plus de 60 000 manifestants. Cela s’est produit dans un climat politique dans lequel la gauche semblait paralysée par les succès des fascistes et une partie de la société qui glissait de plus en plus à droite. En partant d’une pratique autocritique, nous explorerons la question de savoir comment et pourquoi cela (apparemment) a réussi. Malgré les succès, nous ne devons pas oublier qu’une augmentation croissante de la taille des gouvernements fascistes est une réalité, tant au niveau mondial qu’en Europe. L’un des plus grands supporters de l’action était probablement le plus vieux club de Berlin : le CCC.

- Autriche : État de surveillance ou numérisation pour débutants ? - Un an sous le gouvernement de droite. En Autriche, une coalition du conservateur de droite ÖVP et de l’extrême droite FPÖ a statué depuis un an. L’une de ses premières mesures consistait en un renforcement totalement exagéré des pouvoirs de surveillance : « cheval de Troie » fédéral, conservation des données, surveillance vidéo améliorée et surveillance des rues, enregistrement obligatoire pour les cartes SIM, etc. Parallèlement, il y a eu des tentatives pour attenter au Règlement général sur la protection des données (DSGVO), les données personnelles sensibles des bases de données publiques devaient être disponibles à toutes fins scientifiques, les assurances maladie ont été obligées de se fondre dans les données médicales et le gouvernement a également tenté d’introduire une réserve de données d’adresses IP dans un projet de loi. Lorsqu’elle a attiré l’attention et provoqué des manifestations, elle a immédiatement retiré la proposition. Dans notre présentation, nous faisons le point sur la situation de la politique numérique en Autriche et projeter ce qui pourrait nous arriver.

Sécurité

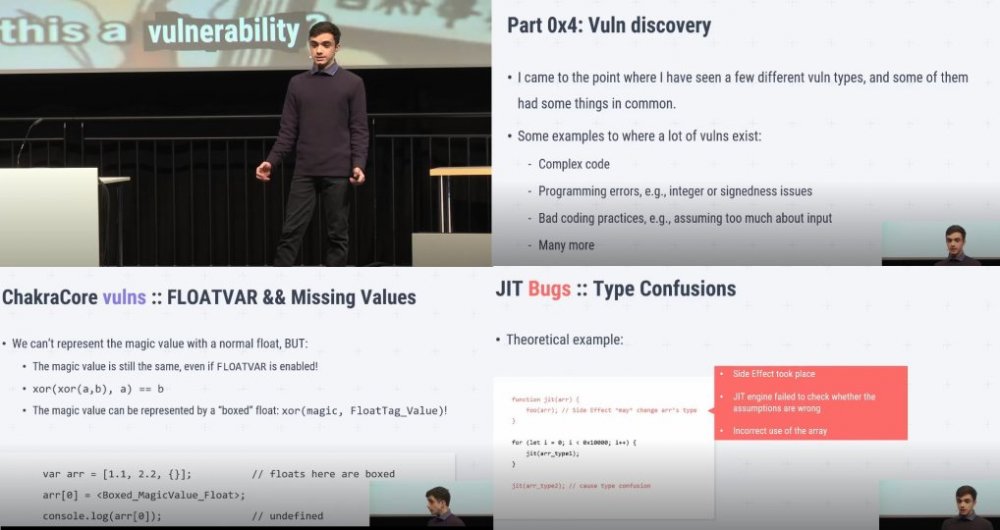

- De zéro à Zero Day. Cette présentation raconte comment en un an, un lycéen n’ayant aucune connaissance en matière de recherche en sécurité, a découvert son premier 0-day critique dans Edge, le navigateur web de Microsoft. Après avoir commencé sa Licence en Mathématiques et investi dans le codage, il s’est lancé dans la compétition de la FCDQ (sur les vulnérabilités). Cette conférence montre la tendance récente des vulnérabilités JIT Type Confusion dans ChakraCore.

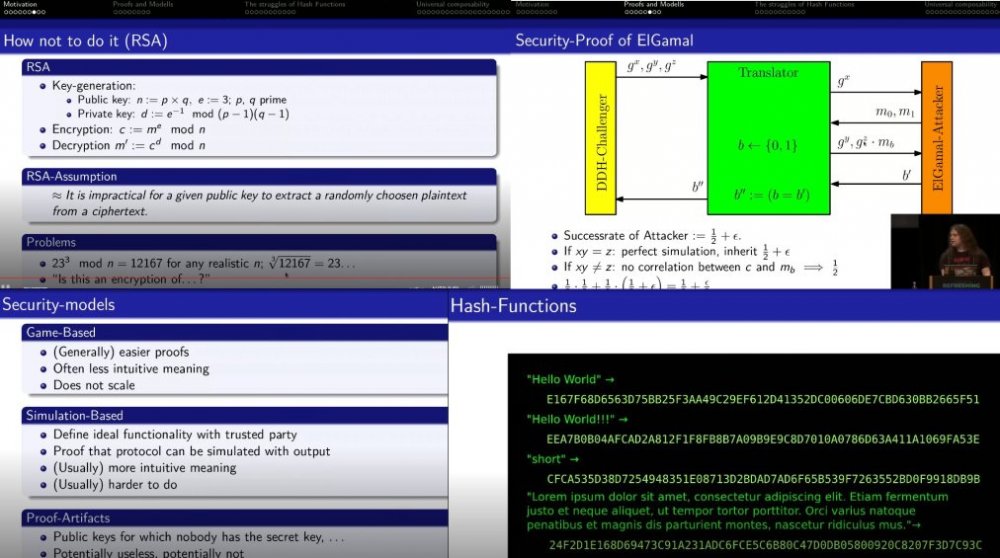

- Sécurité prouvable. Cette conférence présente comment les intervenants ont cessé de s’inquiéter et à aimer les back-door (portes dérobées). La cryptographie moderne repose sur des preuves de sécurité. Nous montrerons comment ils fonctionnent, pourquoi ils sont souhaitables et quelles sont leurs limites. Même l’utilisation de primitives sécurisées telles qu’AES ou RSA ne garantissent pas la sécurité. Ces dernières années, les ruptures de primitives deviennent rares mais les attaques de KRACK ou ROBOT continuent.

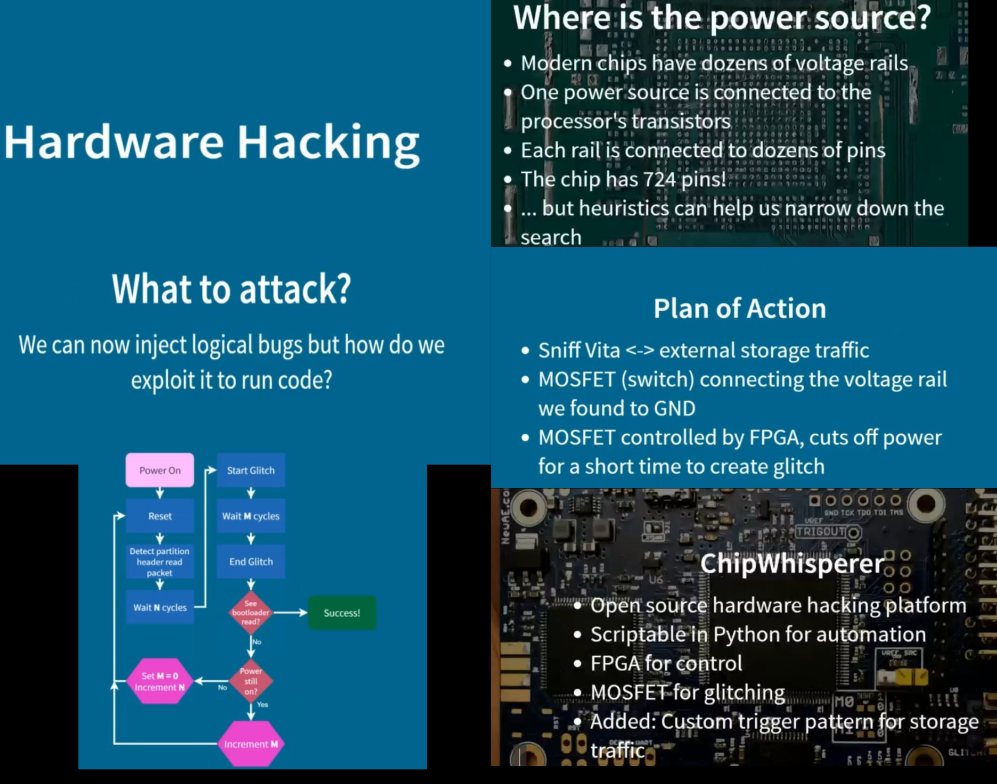

- Viva la Vita Vida - Piratage de la console de poche la plus sécurisée

Depuis sa sortie en 2012, la PlayStation Vita est restée l’un des appareils grand public le plus sécurisé du marché. Les intervenants présentent comment ils ont réussi à contourner le système : sur le co-processeur de sécurité propriétaire de F00D, des attaques matérielles... Bien que la PlayStation Vita n’ait pas rencontré le succès commercial de ses contemporains, il s’agissait d’un dispositif étonnamment solide du point de vue de la sécurité. Sony a tiré les leçons des erreurs de la PS3 et de la PSP et il n’y a eu (généralement) aucun moment "FAIL".

- En Russie soviétique, une carte à puce vous pirate. Plongez-vous dans une séquence classique de piratage dans un film d’espionnage : l’espion insère une carte à puce magique dans l’ordinateur de l’ennemi et l’écran se déverrouille. Nous avions tous ri mais désormais, c’est possible ! Nous souhaitons présenter un cadre de fuzzing (est une technique pour tester des logiciels) pour *nix et Windows, etc. Comme les cartes à puce sont utilisées dans le processus d’authentification, de nombreuses vulnérabilités peuvent être déclenchées par un utilisateur non authentifié, dans un code exécuté avec des privilèges élevés. Voici où l’auteur a découvert des bugs durant ses recherches dans OpenSC (EPass, PIV, OpenPGP, CAC, Cryptoflex ...), les pilotes YubiKey, pam_p11, pam_pkc11, les services de cartes à puce d’Apple, etc.

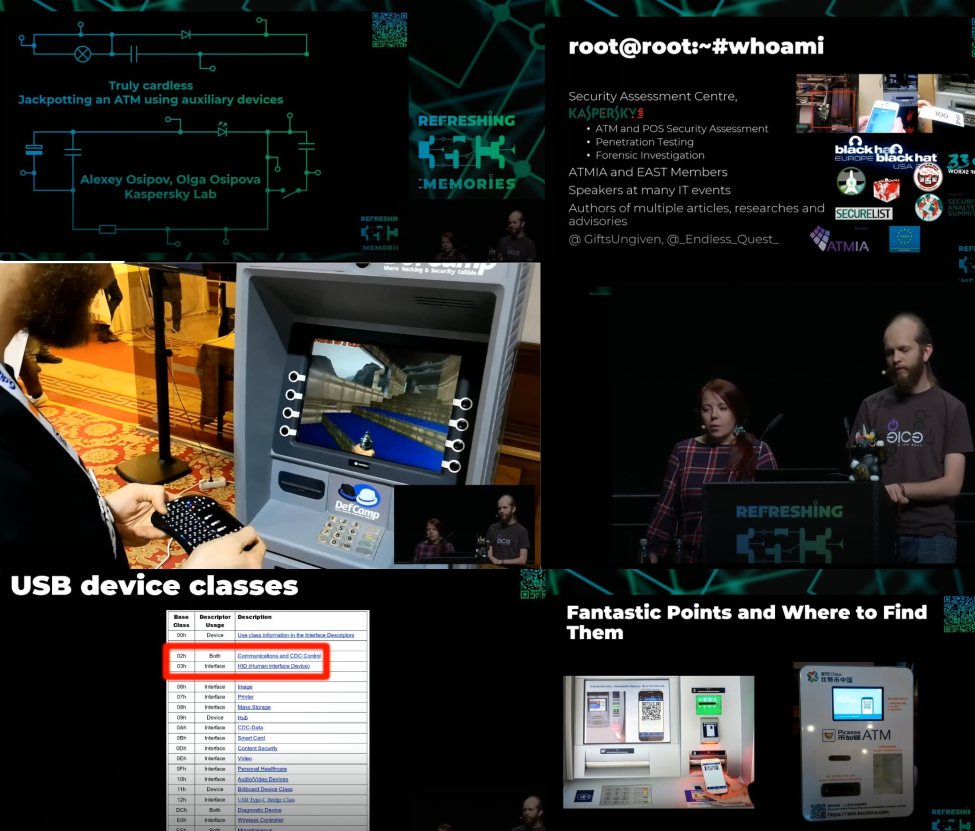

- « Vraiment sans carte » … ou comment dévaliser des distributeurs automatiques de billets en les piratant informatiquement dans un guichet automatique à l’aide de périphériques auxiliaires. Présentation de la situation de sécurité actuelle des distributeurs automatiques de billets avec différents dispositifs auxiliaires et comment ce système « cardless » est devenu attractif pour les criminels. L’ère des guichets automatiques a commencé à Londres en 1967. Les guichets automatiques sont devenus plus complexes et plus intelligents, offrant la possibilité de retirer de l’argent sans carte. Les fournisseurs, conformément à la demande des banques et des consommateurs, ont crée des guichets automatiques, remplaçant les cartes en plastique et les codes PIN par des smartphones ou des codes QR. Les nouvelles fonctionnalités offrent de nouvelles possibilités et les "nouveaux" types de périphériques d’entrée permettent des attaques similaires à BadBarcode.

- Cryptojacking à l’état sauvage sur le Web - Lorsque votre navigateur extrait des éléments pour d’autres personnes. Un site Web de cryptojacking c’est un site qui abuse des ressources informatiques de ses visiteurs pour chercher secrètement des crypto-monnaies dans le navigateur. Dans cet exposé, nous explorons ce phénomène et répondons à ces questions : Quelle est la fréquence de cette attaque ? Combien gagnent les attaquants ? Comment puis-je me défendre contre de telles attaques ?

Avec l’introduction de crypto-monnaies liées à la mémoire, telles que Monero, l’implémentation de code d’exploitation dans JavaScript basé sur un navigateur est devenue une alternative intéressante à l’exécution de plates-formes d’exploitation dédiées. Nous présentons ensuite notre méthodologie sur la façon d’identifier des scripts d’extraction.

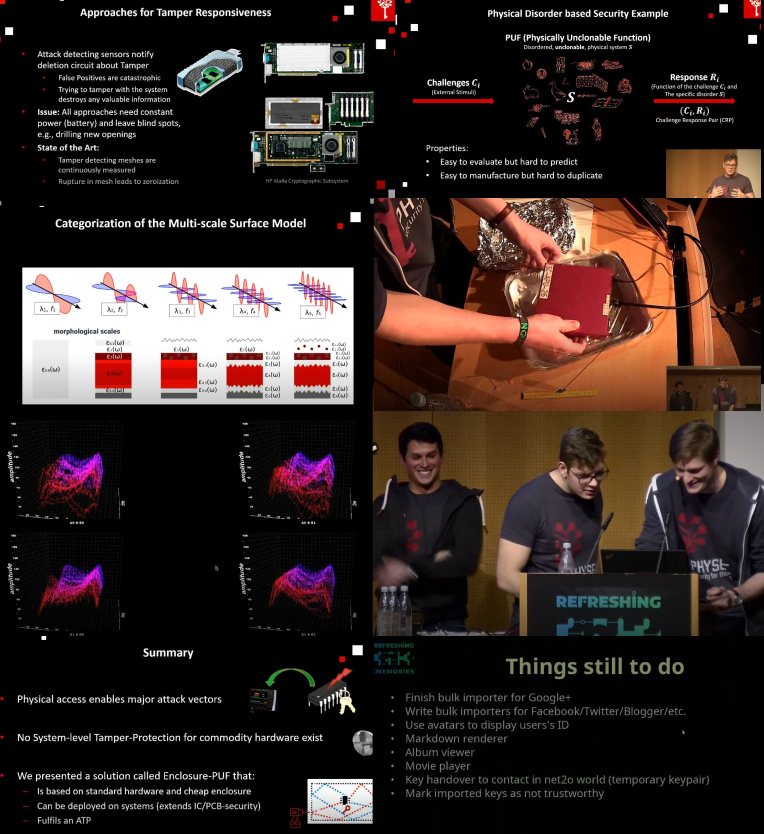

- Boîtier PUF - Matériel inviolable et autres applications. Les intervenants de cette conférence présentent une technologie innovante qui permet de vérifier l’authenticité, l’intégrité et / ou l’état physique d’un article en utilisant le comportement de propagation des ondes électromagnétiques. En particulier, de contrôler d’éventuelles tentatives de sabotage. Ils montreront un exemple d’inviolabilité afin de protéger des informations secrètes sans un circuit de détection d’attaque ou de suppression de données. Cette technologie vise à vérifier l’intégrité de systèmes dans le but de détecter et d’approuver les contre-mesures appropriées. Le comportement de propagation des ondes électromagnétiques permet d’étendre la protection de petits composants individuels à l’ensemble de la périphérie d’un système (ou même d’un objet). Cela permet de détecter les attaques, comme le spudding ("forage" dans les terminaux de paiement).

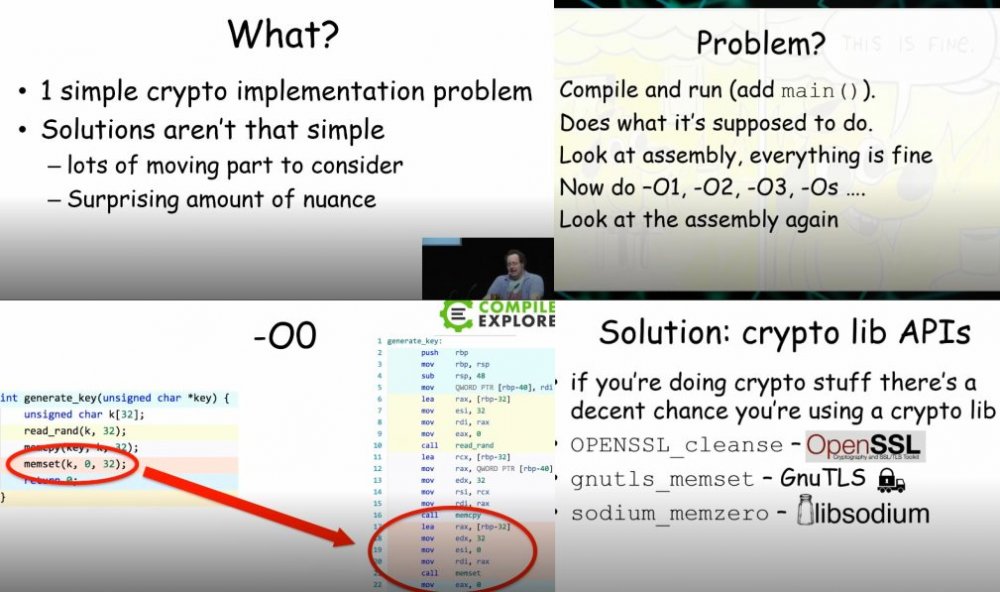

- Memsad - pourquoi effacer la mémoire informatique est difficile. Cette présentation commence par un problème simple : comment effacer la mémoire d’un système qui contient du contenu sensible ? L’intervenant explore de nombreuses solutions possibles, des faits chiffrés et des bugs dans les applications courantes.

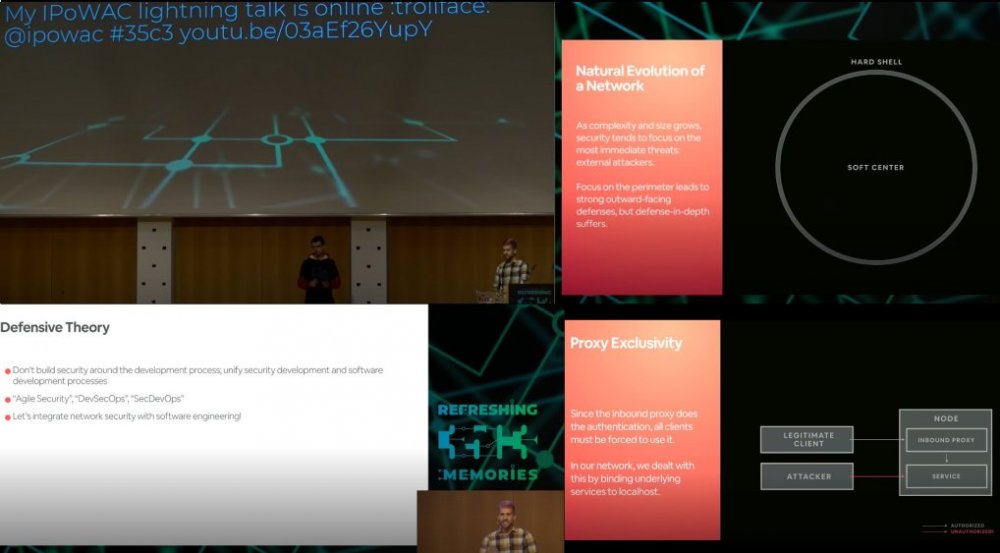

- Se faufiler dans la sécurité du réseau. La segmentation du réseau hautement compartimentée est un objectif de longue date de la plupart des « Blue Team » (Défense), mais il est notoirement difficile à déployer une fois qu’un système a déjà été construit. La présentation explique comment faire et partage les leçons apprises. Nous avons construit une série d’extensions à SmartStack, une infrastructure de découverte de services open source, qui permet de protéger toutes les communications avec TLS pour avoir à la fois une authentification et une autorisation.

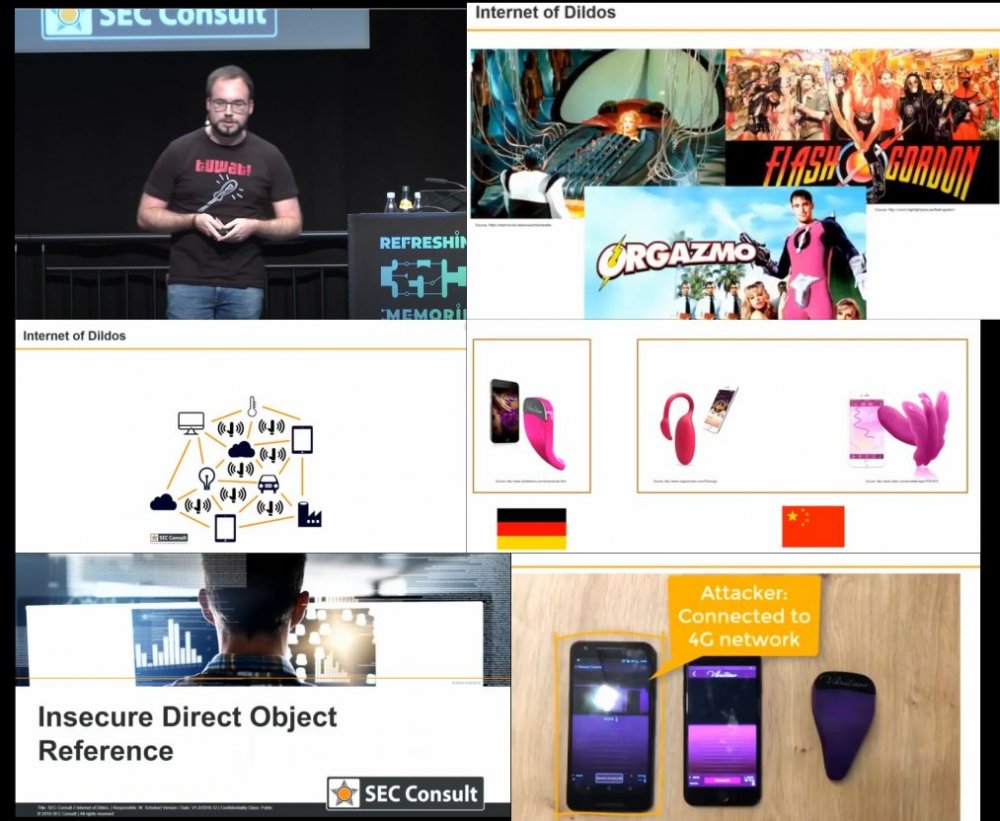

- Internet des Dongs - Un long chemin vers un avenir vibrant. Le plaisir apporte une grande responsabilité mais elle n’est pas suffisamment prise en compte par les fabricants de jouets sexuels intelligents, notamment sur le traitement des données sensibles et personnelles des utilisateurs. L’intervenant a effectué un mémoire de recherche sur l’évaluation des jouets sexuels intelligents et l’identification des vulnérabilités de ces produits (applications mobiles, réseaux sociaux…). Une grande quantité de vulnérabilités ont été identifiées, d’un point de vue technique mais aussi sous l’angle qui affecte la vie privée des utilisateurs de manière extrême et explicite. Une sous-catégorie de l’internet des objets existe depuis longtemps, tel que le télédildonics. Ce terme a été inventé il y a environ 40 ans et décrivait des dispositifs (à l’époque fictifs) permettant à leurs utilisateurs de se divertir tout en étant interconnectés à un réseau mondial de dongs en plastique. Au 21ème siècle, les teledildonics existent réellement. Plusieurs appareils sont sur le marché (plusieurs millions de $), offrant la possibilité de faire plaisir à un individu tout en étant connectés à Internet. La présentation va expliquer : la nécessité de faire du pentest, présenter les fonctionnalités, les vulnérabilités dont l’exploitation du protocole Bluetooth LE, comment les fabricants ont essayé de minimiser les vulnérabilités ? Comment les lois actuelles traitent-elles du plaisir sexuel sans consentement sur Internet ? et les corrections de la vulnérabilité avec le CERT Allemand.

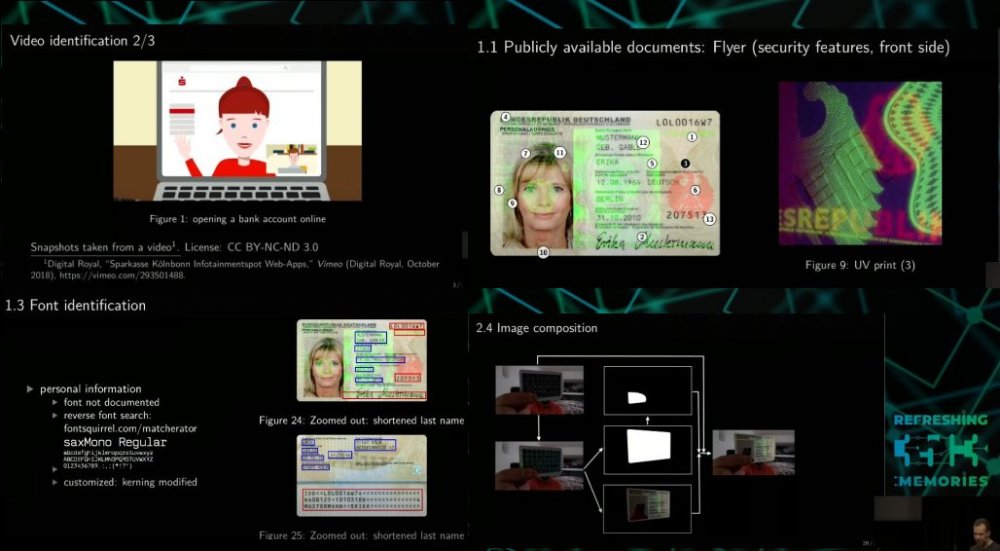

- Contournement de l’identification vidéo en réalité augmentée - L’identification vidéo est le processus permettant d’établir l’identité d’une personne via un chat vidéo. La personne à identifier doit montrer son visage ainsi que sa carte d’identité officielle à la caméra. Cette conférence présente, étape par étape, un tutoriel sur la manière d’ajouter de tels flux vidéo à des cartes d’identité officielles générées par ordinateur, y compris tous les filigranes visibles. Pour être plus précis, nous utiliserons une carte de crédit imprimée avec des marqueurs, qui sera détectée à l’aide de la bibliothèque Aruco fournie avec OpenCV. La position et l’orientation résultante seront utilisées pour rendre une représentation 3D d’une carte d’identité officielle contenant des informations arbitraires.

La représentation 3D sera rendue avec OpenGL. La détection de peau sera utilisée pour créer un masque de peau dans la zone de la carte afin d’éviter le rendu sur les doigts.

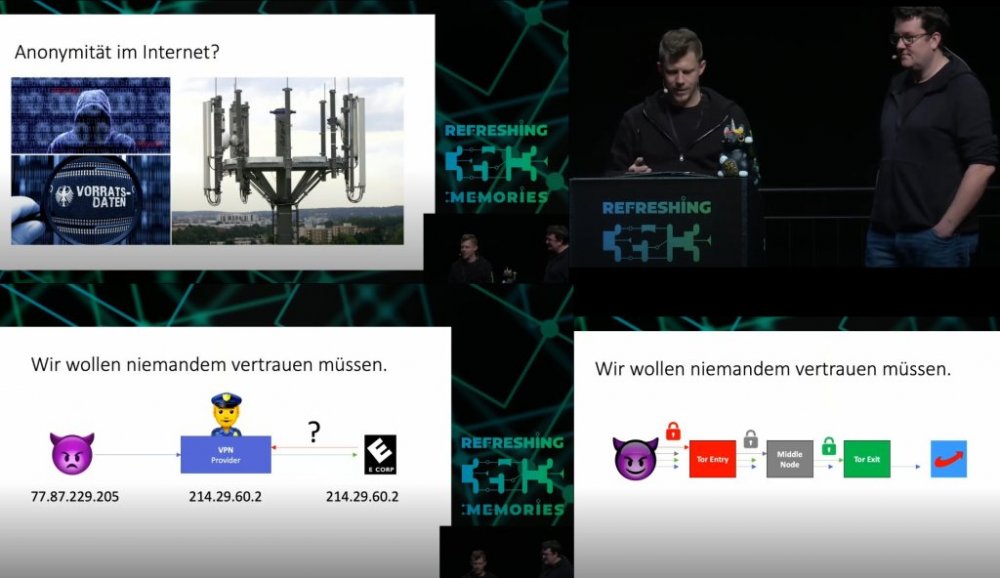

- Vous pouvez tout pirater - vous ne pouvez pas vous faire prendre.

Même Vladimir Vladimirovich Poutine savait : "Les hackers sont des hommes libres, au même titre que les artistes." Comment voulez-vous que cela reste ainsi ?

Hacksport est de plus en plus populaire et pas seulement en Russie. Dans cet exposé, les intervenants présentent les perquisitions domiciliaires, les honoraires de justice élevés qui ternissent la jouissance du sport gratuit Hacksports, etc.

Définition : OpSec est une méthode pour se prémunir des risques que peut courir une structure si des informations sensibles sont acquises par des adversaires à cette structure.

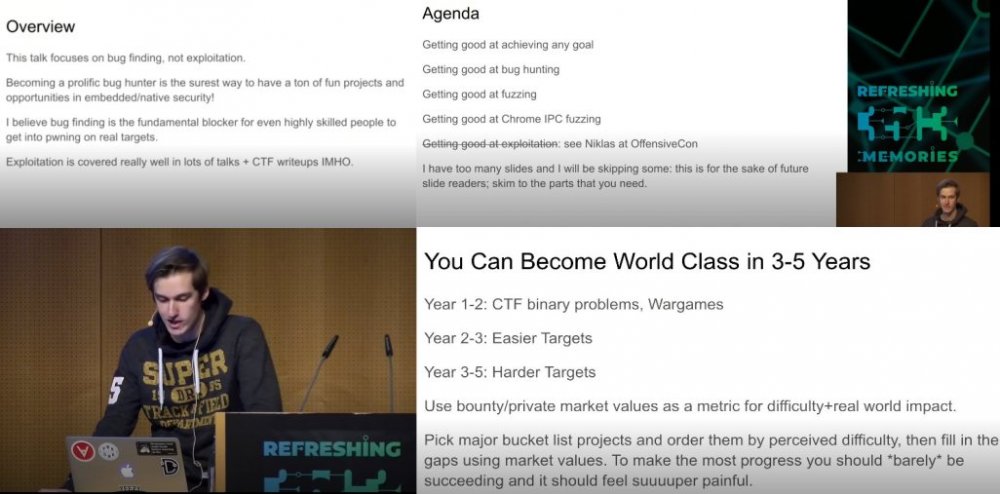

- Attaquer Chrome IPC (Inter-process Communication) - L’intervention présente la recherche de bugs dans Chrome IPC pour échapper au bac à sable (sandbox) de Chrome. Je montre comment énumérer la surface d’attaque, comment identifier les points faibles et comment les masquer. Depuis le verrouillage de win32k du processus de rendu de Chrome, les exploits complets de la chaîne sous Chrome sont devenus très rares. En appliquant de nouvelles stratégies de fuzzing (test à données aléatoires ), j’ai pu identifier de nombreuses vulnérabilités dans la sandbox (bac à sable), dont une pour démontrer un exploit.

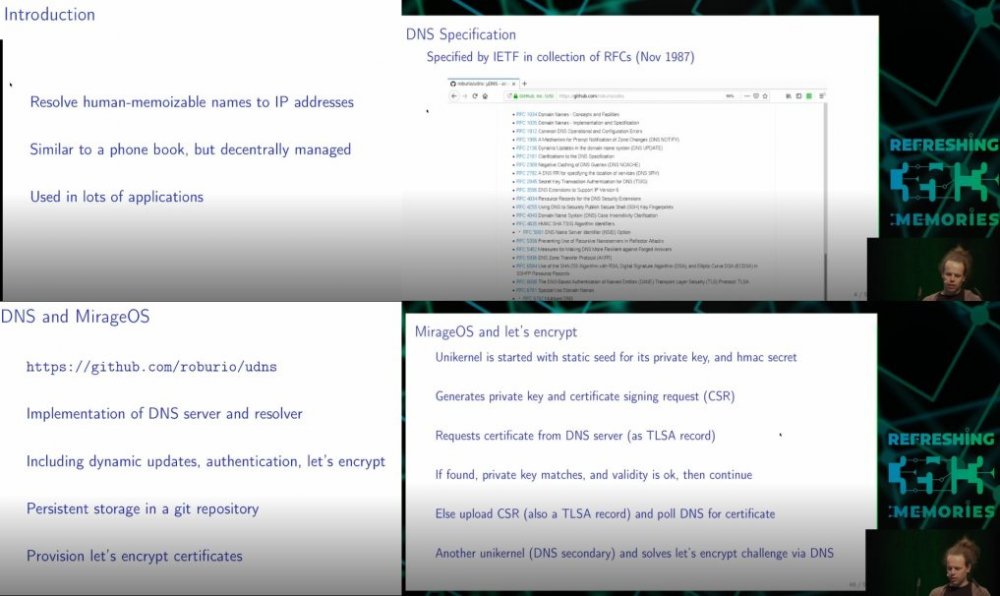

- Domain Name System. Le DNS, est un système de nommage hiérarchique décentralisé utilisé depuis 30 ans. Chaque fois que vous entrez dans un ordinateur, il correspond en une adresse IP numérique. Cette résolution utilise le système de noms de domaine (DNS), un système de nommage hiérarchisé décentralisé utilisé sur Internet. Le DNS est organisé de manière à ce que les domaines de niveau supérieur (par exemple, .com, .org) soient délégués aux registraires, qui sont des sous-domaines de délégation (par exemple, foo.com). Cette délégation est également effectuée via le protocole DNS via des enregistrements de serveur de noms (NS).

La présentation montre l’utilisation de base du DNS, y compris le résolveur stub et récursif, le serveur, les différentes extensions de protocole (transfert de zone, mises à jour dynamiques, authentification, notifications, ...), les extensions de confidentialité (réduction du chemin de requête, DNS sur TLS), le provisionnement, chiffrons les certificats, de types d’attaques et de pièges.

Comme le DNS est utilisé depuis 1985 pour Internet et fournit un service utile pour divers protocoles, sa conception initiale ne pouvait pas prévoir sa large utilisation 30 ans plus tard.

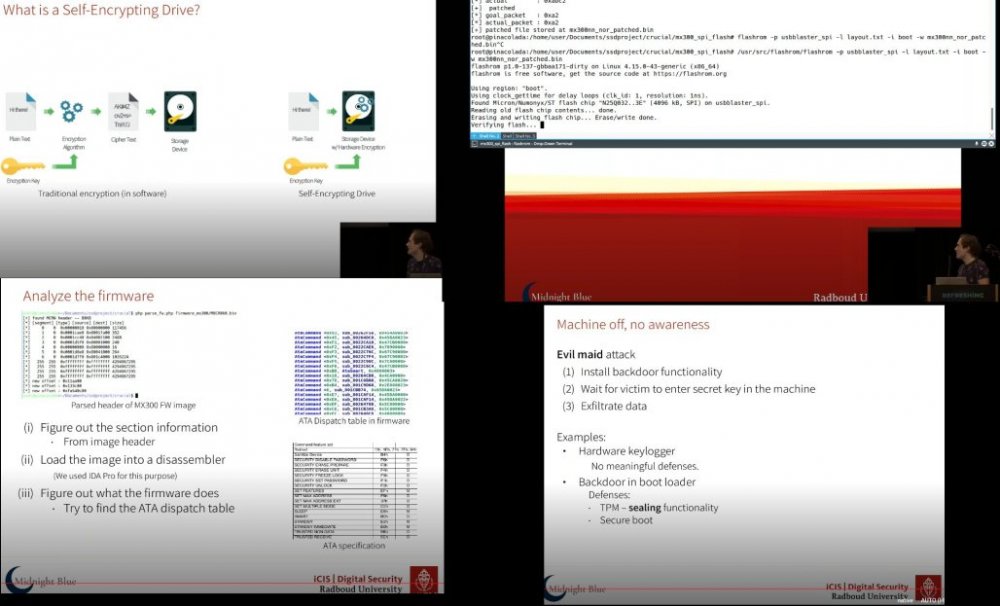

- Deception auto-chiffrée - Cette présentation porte sur les faiblesses dans le cryptage des disques SSD. En théorie, la sécurité fournie par le cryptage matériel est similaire à celle de la mise en œuvre logicielle. En réalité, nous avons trouvé de nombreuses implémentations matérielles présentant des faiblesses critiques en matière de sécurité. BitLocker, le logiciel de cryptage intégré à Microsoft veut s’appuyer sur le cryptage intégral du disque. Pour ces lecteurs, les données protégées par BitLocker se retrouvent compromises. Ces dernières années, la protection des données a fait l’objet d’une attention accrue et marquée par l’application du règlement européen sur la protection des données (RGPD).

Techniquement, le cryptage est le mécanisme de protection ultime ; il peut être implémenté de manière logicielle ou matérielle (ou les deux). Il peut être utilisé au niveau des fichiers individuels ou de l’ensemble du lecteur. Le chiffrement de disque complet est souvent la solution de choix car le chiffrement purement logiciel présente des faiblesses (clé de chiffrement dans la mémoire vive, performances…).

Hardware et making

- L’ordinateur de bord du Rover Martien Curiosity - Comment fonctionne l’ordinateur embarqué de Curiosity et ce que vous pouvez en apprendre. Le Rover Curiosity est l’un des matériels les plus sophistiqués jamais lancé dans l’espace. En raison du délai de communication entre la Terre et Mars, il doit accomplir des tâches de manière totalement autonome : atterrissage, navigation, exploration et … il peut aussi chanter des chansons d’anniversaire. Pour faire tout cela, il n’a qu’un ordinateur central embarqué.

Il navigue, gère une procédure d’atterrissage très compliquée et se déplace sur des rochers tout en les échantillonnant et les analysant à l’aide de son laboratoire embarqué. Nous allons examiner en 1ère partie, l’historique du MSL (Mars Science Laboratory) cad le laboratoire scientifique pour Mars et sa mission d’exploration de Mars puis en 2ème partie, nous présenterons le matériel utilisé (les processeurs et comment travaillent-ils ensemble ? comment la redondance est-elle traitée ainsi que le blindage contre les radiations ?). Dans la 3ème partie, nous allons examiner le logiciel du Rover. La NASA a poussé les mises à jour pour permettre de nouvelles missions scientifiques et aussi pour contourner le problème de matériel cassé.

Cette présentation se veut divertissante et et vous aurez une certaine admiration pour les ingénieurs du JPL et leurs réalisations.

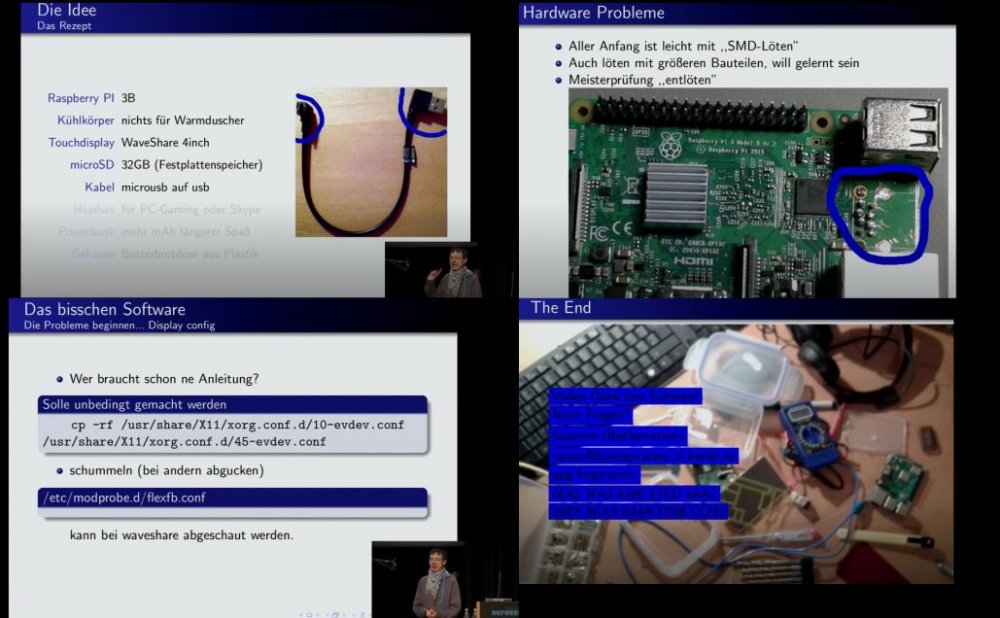

- Ma construction de smartphone DIY - Cette présentation montre comment fabriquer un smartphone avec un Raspberry PI, partager les difficultés rencontrées et les solutions trouvées. Pour le moment, ce projet de smartphone vit dans une « boîte à lunch ».

- Le mouvement critique où comment utiliser la pensée critique dans la technologique peut faire la différence. Pensée critique + Fabrication = Fabrication critique.

Le postulat est que partout dans le monde, les universitaires et les communautés s’engagent dans des processus décisifs. Avec des racines dans la conception critique et l’ingénierie critique, les intervenants montre comme repolitiser la fabrication et comment être plus efficace pour améliorer sa vie.

Utiliser la pensée critique dans la culture du hacking [...] est une notion récente. De plus en plus d’académiciens introduisent la fabrication critique dans leurs programmes ainsi que des communautés populaires. On constate que des pratiques d’innovation orientées vers le profit varient pour minimiser les effets néfastes sur la société et l’environnement.

Cette présentation expose des actions militantes et des études de cas du monde entier (en Indonésie, Brésil, Allemagne) et un accent est mis sur la pratique, les praticiens et la motivation. L’objectif est d’explorer ce mouvement en tant que phénomène global mais très pertinent localement.

- Modélisation et simulation de systèmes physiques pour les amateurs

Cette présentation explique la modélisation et la simulation en tant qu’outil de développement, de test et de débogage de systèmes. Ces activités nécessitent très peu de connaissances dans le domaine de l’ingénierie matérielle (robots, drones, etc.), d’avoir un espace réservé et une configuration de référence. C’est utile pour recréer les erreurs et tester la robustesse du système. Tous les exemples seront aussi utiles que possible pour les projets associatifs, s’appuieront uniquement sur du matériel informatique standard et des logiciels libres pour l’accès tout public. Pour ceux qui le souhaitent, il est possible de suivre les exemples en utilisant Gnumeric, Python et OMEditor.

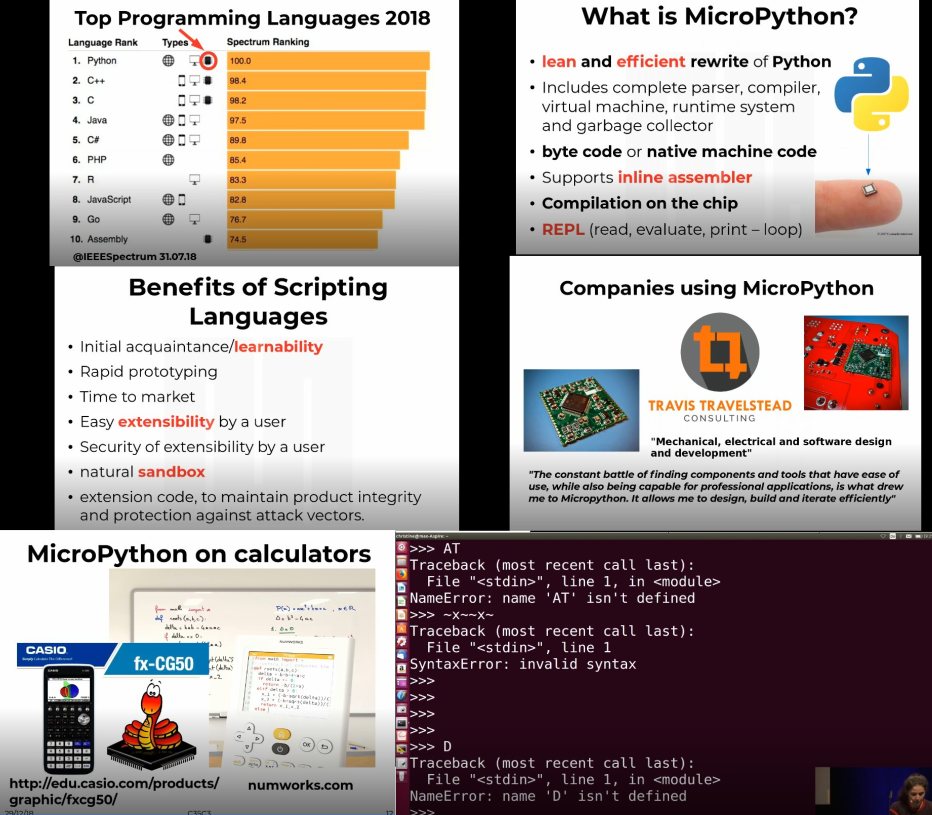

- MicroPython - Python pour les microcontrôleurs - Comment simplifier les langages de script de haut niveau.

MicroPython est un langage de programmation Python 3 qui inclut un petit sous-ensemble de la bibliothèque standard Python et qui est optimisé pour les microcontrôleurs et les environnements contraints. Cette présentation donnera un aperçu du matériel et des logiciels MicroPython et présentera la communauté : c’est un projet open source qui peut être utilisé pour contrôler toutes sortes de projets électroniques et développé sur GitHub. Avec plus de 7 000 étoiles, il figure dans le top 100 des projets C / C ++ les plus populaires.

Il est utilisé par les éducateurs, les fabricants et les développeurs professionnels de matériel et de logiciels du monde entier. Les cas d’utilisation vont des tests de matériel intégrés sur l’IoT, Internet des objets industriels jusqu’aux applications spatiales.

Science

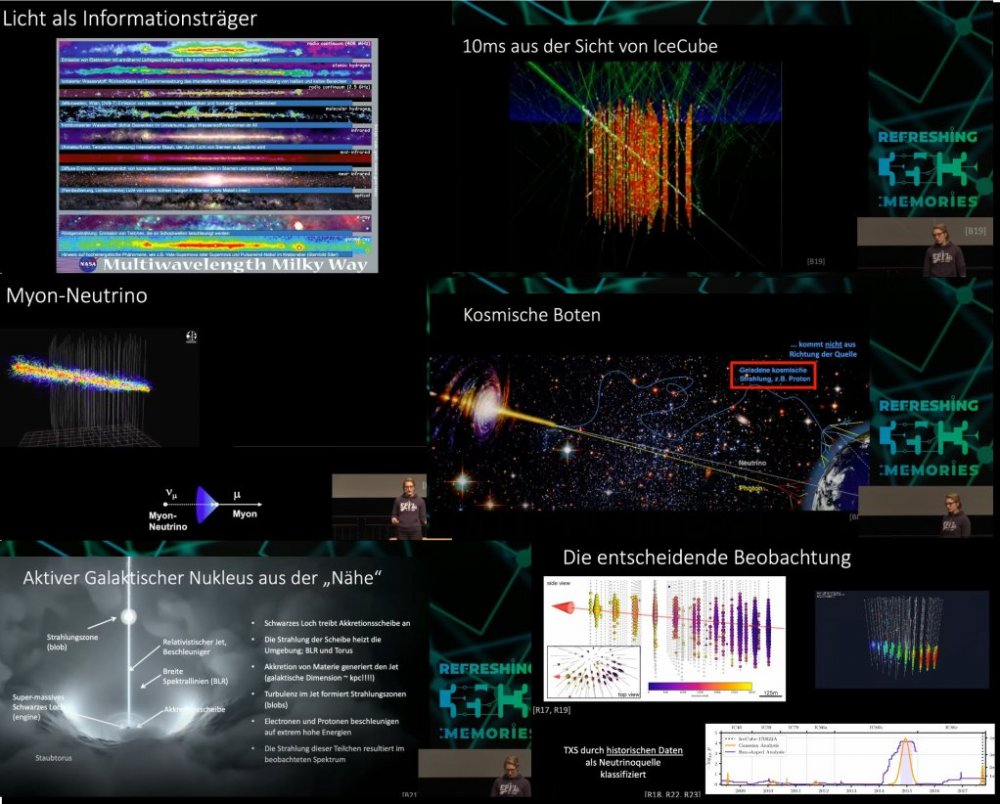

- Des accélérateurs de particules cosmiques et des traces de ces particules en Antarctique. L’idée de base de l’astrophysique multi-messagers vise à étudier les objets les plus violents de l’univers en examinant simultanément la lumière émise, les neutrinos et les ondes gravitationnelles, qui sont tous des messagers non chargés qui transmettent les informations directement des sources à notre système.

Alors qu’en 2017, les ondes gravitationnelles issues d’une rafale de rayons gamma ont été identifiées, l’avancée majeure dans le domaine de l’astrophysique multi-messagers provenait de l’association d’un neutrino de haute énergie détecté par IceCube et d’un blazar connu dans une galaxie lointaine.

Dans cette conférence, l’objectif sera d’expliquer ce qui motive l’humanité à construire des observatoires complexes dans l’endroit le plus exotique du monde, afin de rechercher des particules de très haute énergie provenant de l’espace. Face à cette nouvelle détection, l’intervenante soulignera que sans les récents développements d’un système de surveillance en temps réel / de type Twitter, la détection serait passée inaperçue.

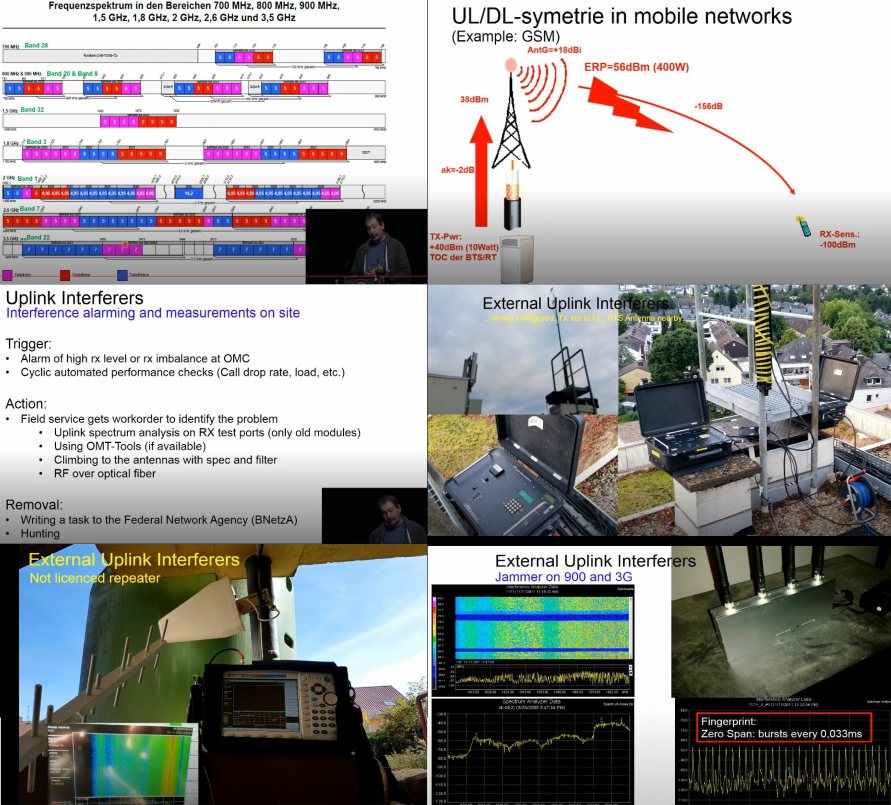

- La face cachée de la téléphonie mobile. Sources d’interférences H.F sur la liaison montante

La conférence met en évidence les influences sur la partie mystérieuse de la radio mobile - les sources de brouillage sur la liaison montante et leurs effets sur les communications mobiles ainsi que les pratiques de détection des sources de brouillage à HF, haute fréquence. Le graphique à barres d’intensité de champ d’un smartphone (l’intensité de champ de réception de la liaison descendante) n’est que la moitié de la vérité pour évaluer un service de téléphonie mobile. L’autre moitié est la liaison montante hautement invisible, très sensible aux interférences, qui relie le terminal aux stations de base.

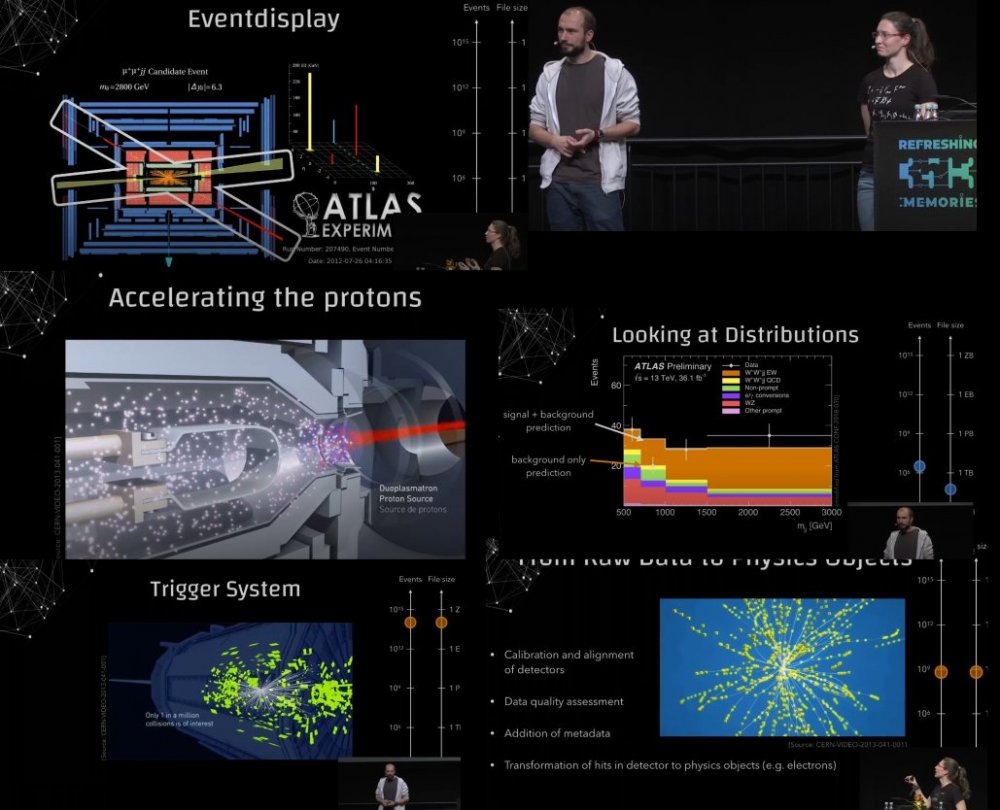

- Conquérir de grands nombres avec le LHC. Le LHC, Large Hadron Collider désigne le Grand collisionneur de hadrons. Nous allons décrire les éléments nécessaires pour effectuer des mesures avec le LHC, à partir d’une bouteille d’hydrogène ordinaire. Une fois les collisions enregistrées, nous montrerons les approches et les outils.

Le grand collisionneur de hadrons du CERN est l’une des plus grandes et des plus précises machines construites par l’humanité. En tant qu’accélérateur de particules, il permet d’étudier les collisions de protons avec des détecteurs tels que ATLAS et CMS.

Les probabilités de processus, qui ont été étudiées et confirmées jusqu’à présent, couvrent une gamme de 14 ordres de grandeur. C’est comme voir un but sur un terrain de basket-ball depuis l’espace. Le concept de compréhension de la physique nécessite également des techniques d’exploration de données (en pétaoctet) pour rechercher autant d’événements que possible tout en réduisant le nombre d’événements mal acceptés.

- Un livre d’images en Blockchain. Les origines de la « chaîne de blocs » et les mots à la mode, décrits en images. Où se trouve la blockchain, combien de temps dure-t-elle et qu’est-ce que cela a à voir avec la cryptographie ? Et est-ce vraiment nouveau ?

En expliquant en quoi consiste le battage médiatique de la blockchain, il s’avère que la meilleure façon de le faire est d’utiliser des images. La présentation montre une courte excursion dans le domaine de l’informatique distribuée et les types de propriétés que l’on peut réaliser.

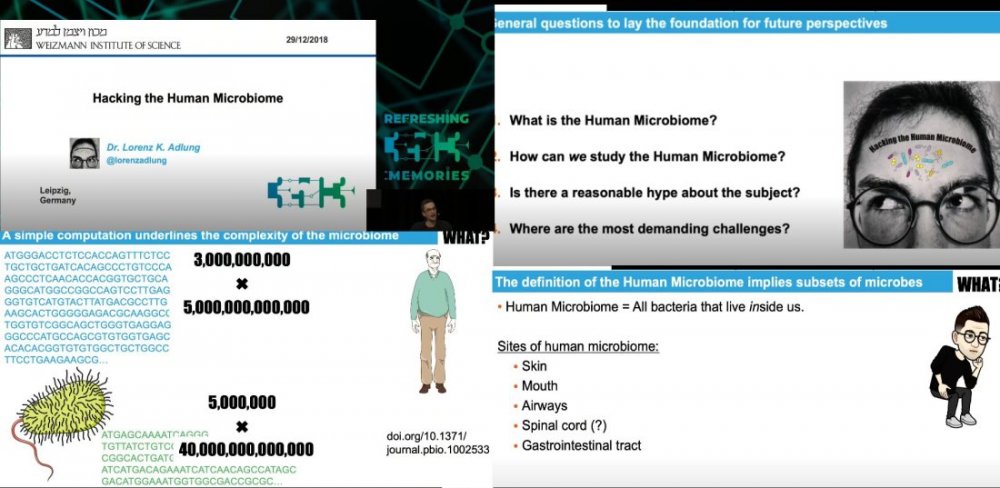

- Piratage du microbiome humain. Le microbiome humain désigne un groupe de bactéries qui vit en nous. Leur contribution à notre bien-être personnel ou à notre maladie fait l’objet de discussions controversées au sein du monde scientifique. Les premières tentatives de retro-ingénierie du microbiome humain fait sensation en médecine et en biohacking. Les implications de ces efforts concernent potentiellement plusieurs aspects de notre vie : habitudes alimentaires, état de forme physique, susceptibilité aux infections, vieillissement et cancer. Mais qu’en est-il des aspects éthiques du piratage du microbiome humain ? Comment maintenir la biosécurité ? Existe-t-il des problèmes de sécurité des données ? L’intervenant présente l’état es connaissances et des orientations futures de la recherche.

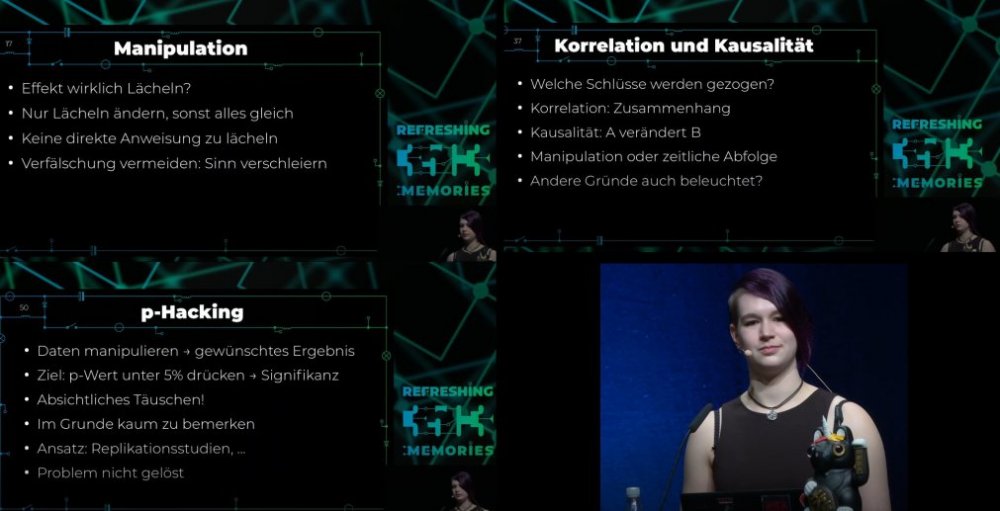

- L’empirisme sale. Est-il possible de faire confiance aux études empiriques ? Comment distinguer les bonnes études des mauvaises ? Comment faire face à des résultats contradictoires ?

Cette conférence présente comment appréhender l’état d’esprit de la recherche, l’usage des probabilités, les tests statistiques et méta-analyses ainsi que le piratage informatique. Le but ici sera d’exposer ce que les études empiriques peuvent et ne peuvent pas dire ainsi que le degré de confiance.

Art et Culture

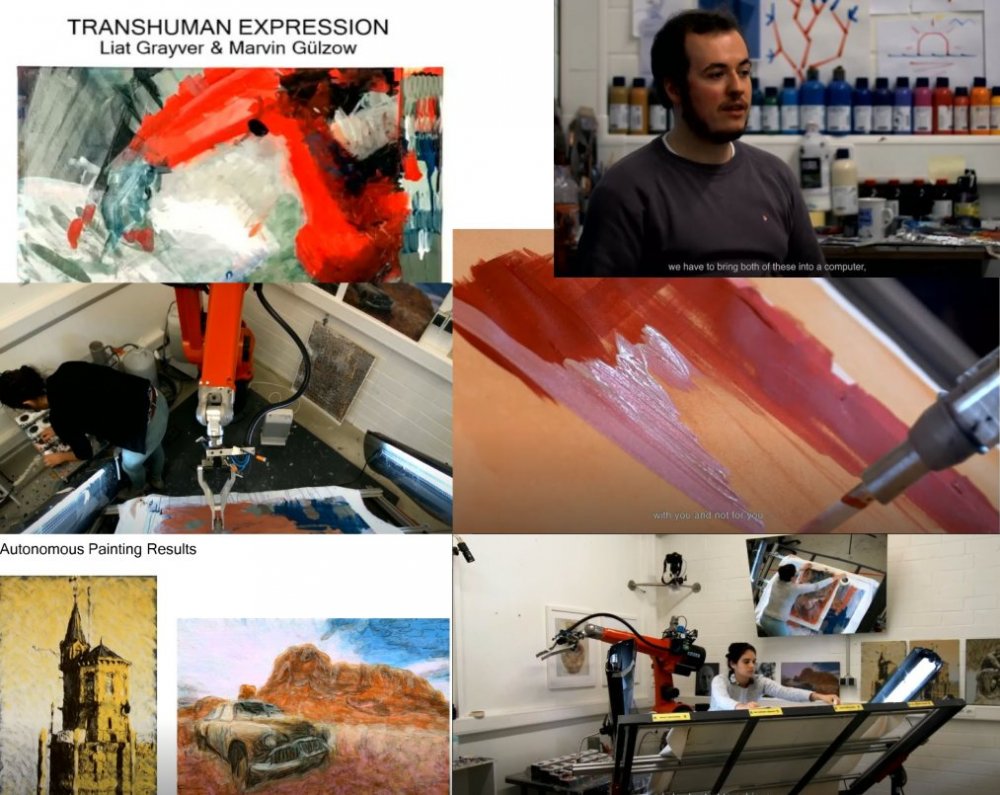

- Expression Transhumaine. Cette conférence porte sur la recherche interdisciplinaire en peinture et robotique : un point de rencontre entre l’art et la science. Les intervenants discuteront des défis techniques et des aspects d’innovation dans le développement du robot e-David, ainsi que de la pratique artistique et sociale qu’elle propose. Les sujets en tant que « paradigmes de la créativité » sous le titre « Nouveau matérialisme / anthropocentrisme / posthumanisme » seront présentés dans le but de positionner et de comprendre les interfaces de création assistés par machine.

Le robot de peinture développé à l’Université de Constance, dans le sud-ouest de l’Allemagne, est un projet pionnier dans ce domaine et est actuellement le seul à disposer d’un système de retour visuel. Bien plus qu’une imprimante capable de reproduire une image à plat, l’e-David crée des œuvres uniques en appliquant des traits de peinture non reproductibles en termes de mélange de couleurs et de matérialité des couches. Un certain nombre de questions ont été soulevées : quand et pourquoi utiliser une méthode sémantique de définition de l’objet dans l’image ? Est-ce un avantage ou un inconvénient de peindre des objets sémantiques sans en avoir une compréhension cognitive préexistante ? Comment utiliser le langage informatique pour exprimer les intentions d’une composition ? Quand et pourquoi différents styles de peinture seraient-ils utilisés ? ... Sur le plan technique, ils ont pris en compte comment les différents matériaux réagiraient les uns avec les autres, dans quel ordre, etc. Cela les a mené a construire une bibliothèque d’actions et de perceptions picturales, afin de créer une structure grammaticale pour le « langage » de la peinture robotique.

- Perturbation des médias dirigées par les aveugles - Piratage de la culture visuelle

La culture visuelle domine nos sociétés, encourageant et récompensant chaque jour les entreprises et leurs utilisateurs à créer davantage de contenu visuel pour peupler leurs espaces numériques et construire leur vie numérique.

Que pouvons-nous apprendre des aveugles et de leur conscience accrue du son et des vibrations pour perturber et contourner ces puissances sans être détectées ?

Au fur et à mesure que l’informatique immersive (XR) est devenu le principal moyen d’interaction homme-machine, pensons-nous aux aveugles et aux malvoyants ? À cette date, la réponse simple à cette question est non. Cependant, à travers les innovations visuelles des HMD VR, nous avons assisté à un fort élan pour l’amélioration des interfaces informatiques sonores et tactiles.

Dans le projet de l’intervenant, Infinite Observer, il montre comment il travaille avec des aveugles et des créateurs de contenu pour définir les normes de l’expérience utilisateur en réalité virtuelle et permettre à la prochaine génération d’informatique de prendre en charge l’accessibilité pour les aveugles et les malvoyants.

Infinite Observer est la première expérience VR narrative conçue par les aveugles pour les aveugles. Ils surveillent les mouvements en utilisant l’écholocation et construisent des armes à résonance. Ils peuvent déplacer des plaques tectoniques, se téléporter à l’aide d’une vibration moléculaire et s’insérer dans une communication numérique via des sous-fréquences indétectables pour l’oreille humaine typique.

Résilience

- Des avions et des navires et sauver des vies - Comment le logiciel et le matériel peuvent jouer un rôle clé pour sauver des vies en mer et pourquoi Frontex n’aime pas ça. Le taux de mortalité en Europe a atteint un record historique : la raison provient de la répression des opérations de sauvetage en mer. Malgré les efforts de la flotte de sauvetage civile.

Cet exposé présente comment des composants logiciels et matériels utilisés dans les actifs aériens et nautiques de la flotte de sauvetage civile pourrait contribuer à réduire le taux de mortalité en mer : l’utilisation du système de caméra du Sea-Watch 3 et un logiciel pour améliorer la coordination des sauvetages de manière efficace.

En 2015 et 2016, lorsque des ONG de sauvetage ont agi dans les eaux les plus meurtrières du monde, les garde-côtes italiens, les ONG et même la marine européenne ont travaillé main dans la main pour sauver le plus de vies possible. Les côtes de l’Europe, et pratiquement aucune information sur les cas de détresse n’est au travail échapper à la torture, à la faim et à d’autres formes de violence.

L’intervenant parlera des normes (NMEA0183, NMEA2000), de technologies de la communication (VSAT, IRIDIUM), de systèmes de positionnement et d’information / de communication et de systèmes anti-collision (RADAR, GPS, AIS). de la configuration (OpenWRT, OLSR, Ansible, Wireguard) et des objectifs (météo, navigation, etc. : ZyGRIB, OpenCPN).

- Théâtre / performance : une page Web en trois actes -

Performance de codage en direct. Un assemblage de visuels semi-improvisés et d’expériences de composition dans des environnements Web. L’écran devient une scène ouverte pour le code hybride qui relie la chorégraphie et la programmation Web ainsi que le corps et le langage.

Pour cette série "WebPage Act I, II, III", l’intervenante a créé une grammaire ou un vocabulaire spécifique qui lient les concepts chorégraphiques de la danse post-moderne avec des fonctions de codage Web.

Cette technique suit le concept des langages de programmation ésotériques, appelés esolang, utilisés lors de la rédaction de logiciels. La documentation est livrée dans un format ouvert, suivant les modèles / philosophies Free / Libre Open Source (Floss). Le code source du projet est disponible sur github.com/JoBCB

- Repair-Cafés - ... et pourquoi vous devriez les rejoindre. Le mouvement Repaircafe avance. Comment pouvons-nous participer et exploiter ces synergies ?

Les ateliers de réparation sont devenus monnaie courante dans de nombreuses villes ces dernières années. La présentation situe les interactions entre les hackers et les concepteurs.

- Absence de preuve de communication et de moralité dans les protocoles - OTRv4 est la dernière version du protocole off-the-record où la recherche universitaire la plus récente se mêle à des implémentations du monde réel. C’est donc l’un des premiers protocoles issus du débat mondial et cette version demande de revoir nos définitions. Dans cet exposé, nous tenterons de lancer une discussion sur l’importance des protocoles, ses fondements politiques / moraux, la mise en œuvre réelle des idées universitaires, l’importance de la mise en œuvre à un niveau élevé, la définition de la responsabilité sociale dans le monde actuel et la conception des OTRv4.

Internet est devenu un lieu où toute action est étudiée et enregistrée. À la lumière de cela, le protocole OTR a été créé mais c’était il y a longtemps. OTRv4 est la dernière version du protocole Off-The-Record, qui tente d’incorporer de nouvelles idées et qui tente de mettre à jour la notion iportante du doute raisonnable (deniability).

- Mouvement populaire d’économie de nourriture - Comment des structures en ligne coopératives peuvent faciliter un activisme durable hors-ligne.

Lorsque vous vous battez pour une cause, vous avez besoin d’outils qui reflètent vos valeurs. Cette session montre comment les logiciels libres et open source (FOSS) détenus de manière coopérative et construits de manière non hiérarchique constituent une solution plus durable et plus équitable.

Le gaspillage est énorme et les raisons sont nombreuses : légumes malformés, emballages endommagés, étiquettes mal étiquetées, erreurs de prévision, articles invendus, etc.

De nombreuses organisations ont vu le jour pour essayer d’accéder à cette nourriture en utilisant plusieurs approches : face à la tentative en France d’interdire le gaspillage alimentaire dans les supermarchés, des applications comme Olio et Too Good To Go se sont mises en place. Au Royaume-Uni, des organisations telles que FareShare reçoivent un financement massif du gouvernement pour être redistribuées à d’autres organisations. En Allemagne, foodsharing.de a été créé et avec presque aucun financement externe.

Les intervenants présentent Karrot où contrairement à foodsharing.de, le logiciel peut être utilisé dans 6 pays par des groupes indépendants. « Nous ne sommes pas seulement ici pour économiser de la nourriture, mais voulons soutenir et encourager l’entraide, la responsabilité personnelle, la démocratie, l’égalité, l’équité et la solidarité ».

- Remo2hbo - Surveillance des signes vitaux robustes et réparables

Des dispositifs médicaux pour tous. La technologie médicale moderne est coûteuse et les critères de conception de ces appareils sont basés sur des soins de santé des pays riches. Comme les ordinateurs portables et les smartphones subissent la tendance des appareils jetables… que se passe-t-il si vous êtes une petite ONG disposant de peu d’argent avec une hôpital mobile dans une zone de crise ou si vous construisez un centre de santé au Kirghizistan ?

De plus, le don bien intentionné d’anciens dispositifs médicaux n’aide pas beaucoup et finit rapidement par devenir un déchet électronique.

Nous présentons ici un système de mesure concernant les paramètres vitaux les plus importants, open source et gratuit, mais aussi réparable si la hotline de service est inaccessible.

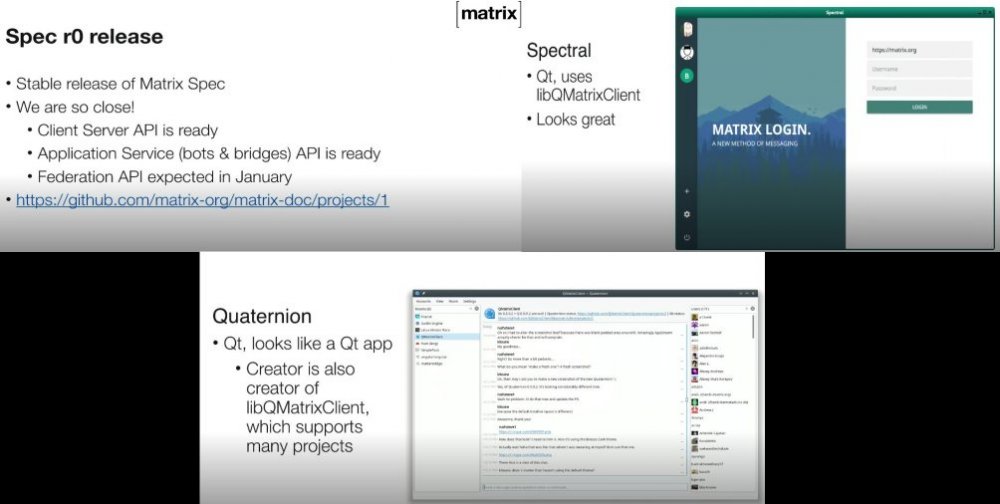

- Matrix

Matrix est un standard ouvert pour la communication sur Internet. Nous parlerons ici de la norme de Matrix, sa mise en œuvre technique, des raisons de sa création ainsi que des changements, des progrès réalisés et de la feuille de route pour l’avenir.

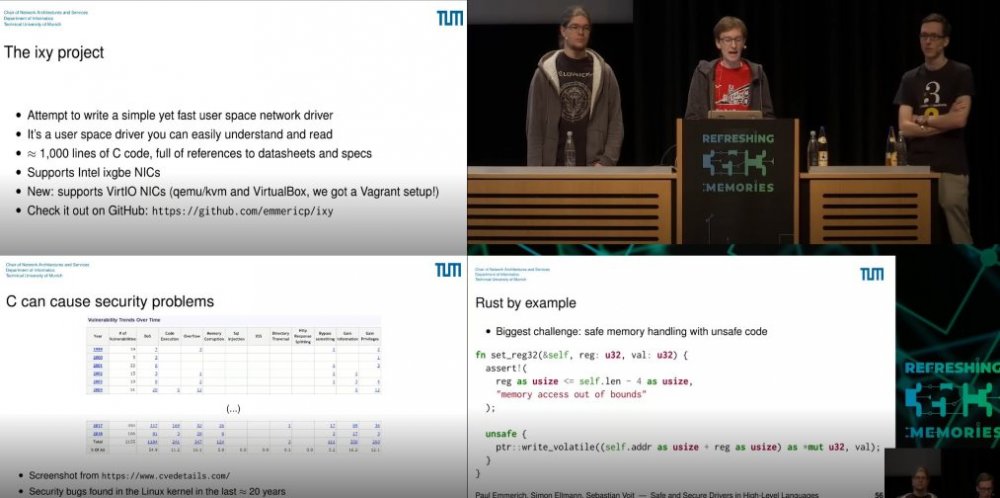

- Pilotes sûrs et sécurisés dans les langages de haut niveau

Comment écrire des pilotes PCIe dans Rust, Go, C #, Swift, Haskell et OCaml

Les pilotes sont généralement écrits en C pour des raisons historiques. Cela peut être problématique si vous voulez que votre pilote soit sécurisé. Les intervenants montront qu’il est possible d’écrire des pilotes de bas niveau pour les périphériques PCIe dans des langages de haut niveau modernes.

Plus d’informations sur la page GitHub avec des liens vers toutes les implémentations, les mesures de performance et les publications. https://github.com/ixy-languages/ixy-languages.

Activités au CCC

- Hebocon Des robot sumo qui se battent pour des non-techniciens

Nous laissons les robots maladroits construire des robots et se battre pour nous amuser. « Nous avons besoin d’au moins 8 robots pour participer. Si nous en avons plus, nous allons le porter sur le champ de bataille. S’il vous plaît, déshonorons les technologies de pointe et célébrons tout ce que nous fabriquons avec des objets que nous jetons habituellement (et clignotons) ».

- Chaos Communication Slam - Poèmes d’amour techniques et histoires d’horreur dans le concours de poésie. Le chaos rencontre la poésie slam. Il s’agit d’un concours dans lequel des textes auto-écrits sont joués en direct. Prose, lyrique, histoire drôle à soumettre… au choix.

- Conférences éclairs

Les documents ressources

• Le programme du 35C3 de 2018

• Découvrir les thèmes choisis pour chaque année.

• Visionner les vidéos en temps réel

• Les canaux : wiki, le blog, le canal irc #35c3 (serveur freenode)

• Retrouver les archives dont les vidéos après l’événement

• Chaos Computer Club , Chaos Communication Camp et en savoir plus sur le "C-Base" à Berlin

• Mes synthèses en français, de conférences du CCC de 2015, 2016 et 2017.