28.12.2018 - par Valérie Dagrain CC-BY-SA 4.0

Présentation

Depuis 1984, le CCC, Chaos Computer Club, accueille chaque année des intervenant-es sur des thèmes de la sécurité informatique, le hardware et making et qui se sont élargis à l’éthique, la société et les politiques, l’art et la culture, les sciences et la résilience.

Originellement le Congrès se déroulait à Berlin, puis Hambourg pour accroitre sa capacité d’accueil et mobiliser ailleurs. Tout comme en 2017, le congrès se déroulera à Leipzig en Allemagne.

C’est 35ème édition se nomme 35C3, étant organisée par le CCC (C3).

Pour 2018, la devise du congrès est « refreshing memories ».

Le programme

Consulter le programme des 155 conférences qui se déroulent du 27 au 30 décembre 2018.

Le programme comprend des projets sur place et des "lightning talks" où chacun peut s’inscrire pour présenter en 1mn, un projet, un état d’avancement ou une demande de conseils. Un grand merci au comité du CCC pour la visibilité significative de femmes conférencières.

Toutes les informations et ressources sur le site organisateur

- la page principale, l’appel à participation (conférences, volontaires...).

- pour accéder aux vidéos de 2018 et les archives des ressources media pour voir ou revoir les vidéos des conférences des années précédentes.

- pour s’informer et relayer sur twitter, le hashtag est #35C3 @ccc

- Le lien vers les conférences en temps réel (streaming) durant ces 4 jours. La plupart des interventions sont en anglais et certaines en allemand avec des informations sur les sous-titres. Cette année 2018, 5 conférences sont diffusées en parallèle de 11H du matin jusqu’à minuit. Certaines conférences sont en allemands mais des traductions permettent d’écouter parfois en anglais ou français.

Synthèse des 4 journées de conférences

1ere journée le 27.12.2018, 2ème journée le 28.12.2018, 3ème journée le 29.12.2018 et la 4ème journée le 30.12.2018.

J2 - Des conférences du 28 décembre 2018

Éthiques, Société et Politiques

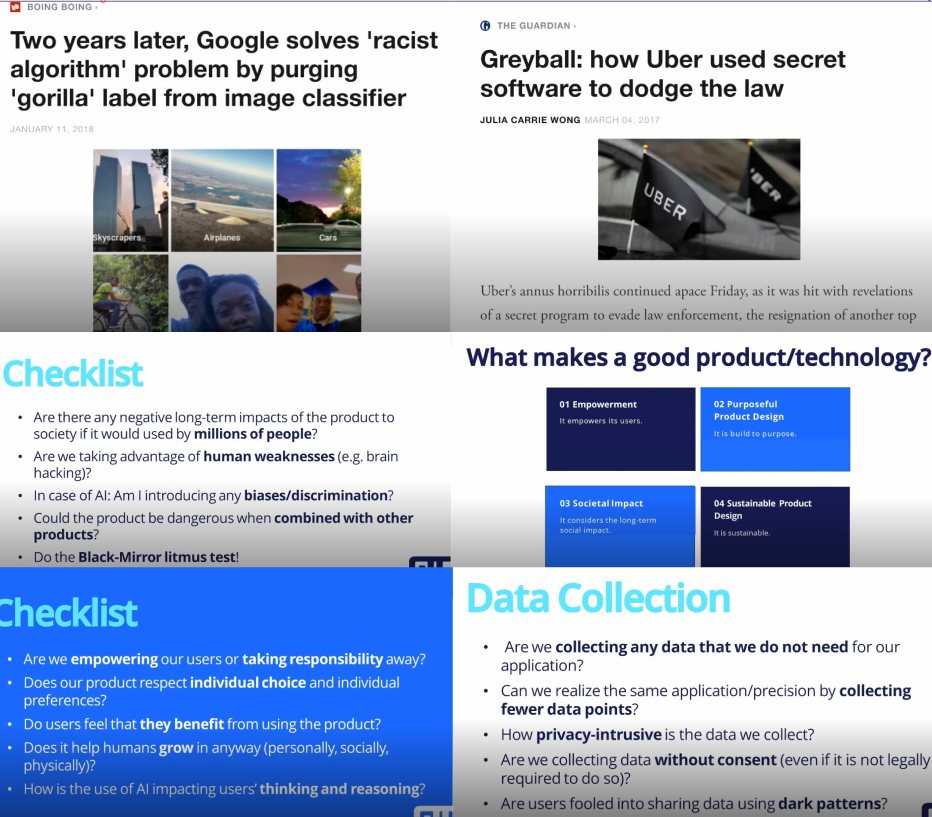

- Qu’est-ce qu’une bonne technologie ? - Ces dernières années, nous avons pu ressentir l’impact de l’application de technologies telles que l’apprentissage automatique, les réseaux sociaux et la prise de décision axée sur les données à grande échelle (Big Data) pour nos sociétés. Pourtant, toute cette technologie a été développée par des ingénieurs comme nous. Il est devenu évident que nous devons faire plus que relever les défis technologiques en constante évolution et commencer à assumer la responsabilité de nos créations. Le GTC, Good Technology Collective a été fondé en décembre 2017 à Berlin par un groupe d’experts issus du monde universitaire, des pouvoirs publics et du secteur privé, sur l’impact de la technologie moderne au lendemain de l’impact des fakes news, des biais algorithmiques, des bulles filtrantes et des fuites massives de données.

Les GTC organise des rencontres destinées à former les ingénieurs, publie des articles, organise des tables rondes. Dans le cadre des efforts de cette année, nous publions des "Directives pour une ingénierie éthique" qui offrent aux ingénieurs et aux entreprises un moyen pratique de développer de manière responsable…

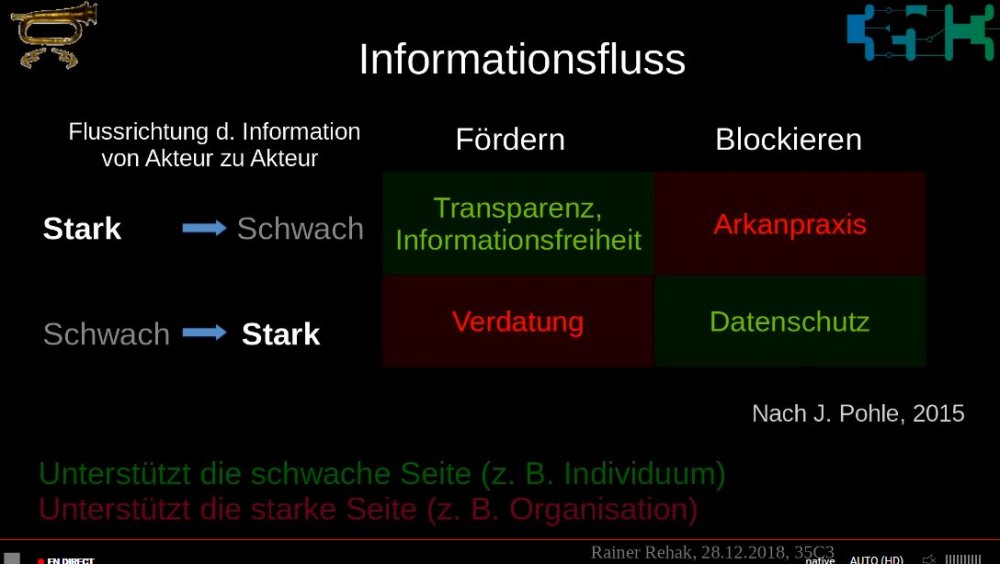

- Que protège la vie privée ? - Pourquoi les défenseurs de la vie privée doivent cesser de parler de la vie privée. La vie privée ne concerne pas la vie privée, votre propre chambre à coucher ou le partage d’informations privées sur Facebook. Il s’agit de maintenir un ordre social démocratique ainsi que de préserver les alternatives d’action individuelle à l’ère numérique. Nous ne devrions donc pas trop parler des individus et de leurs aspirations hautement subjectives en matière de vie privée, mais davantage des asymétries de pouvoir, du pouvoir assertif, ainsi que des acteurs « forts » et « faibles ». Ce n’est qu’avec cette vision structurelle que nous pourrons contrecarrer les expressions sur la « confidentialité », « propriété des données », « souveraineté des données individuelles » ou « éthique algorithmique », qui sont de plus en plus proposées comme solution au problème socio-économique. Nous devons traiter structurellement et théoriquement le problème du pouvoir d’information des grandes organisations (pouvoirs publics, entreprises) si nous voulons vivre dans une société numérique axée sur les droits fondamentaux.

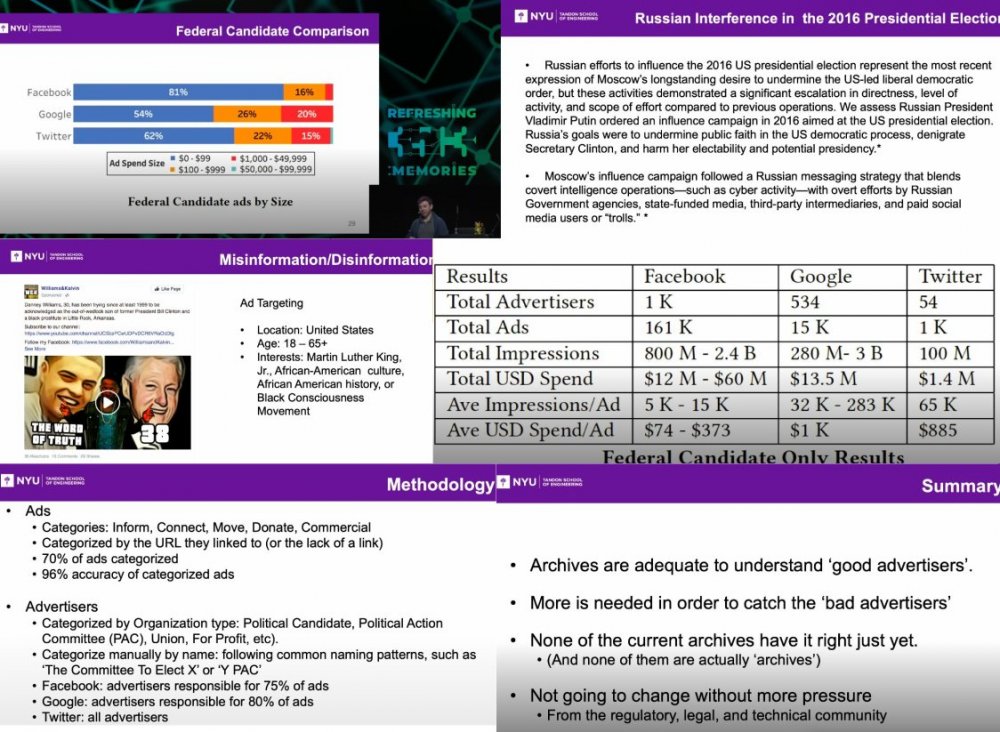

- Expliquer la publicité politique américaine en ligne. Au cours de l’été, Facebook, Google et Twitter ont commencé à rendre transparentes les annonces politiques aux États-Unis sur leurs plateformes. Nous avons collecté et analysé ces publicités politiques pour comprendre comment les candidats, les élus, les entreprises, les organisations à but non lucratif et les citoyens diffusent du contenu politique américain sur ces plateformes publicitaires. De notre analyse, nous expliquerons comment les principaux sponsors politiques utilisent le système de publicité en ligne pour envoyer des messages ciblés par micro-ciblage à différents publics. Nous présenterons également des études de cas sur les principaux annonceurs politiques en ligne, tels que Donald Trump, Beto O’Rourke, la NRA et Planned Parenthood. Les données et les outils sont à disposition pour que d’autres utilisateurs puissent analyser les publicités politiques en ligne.

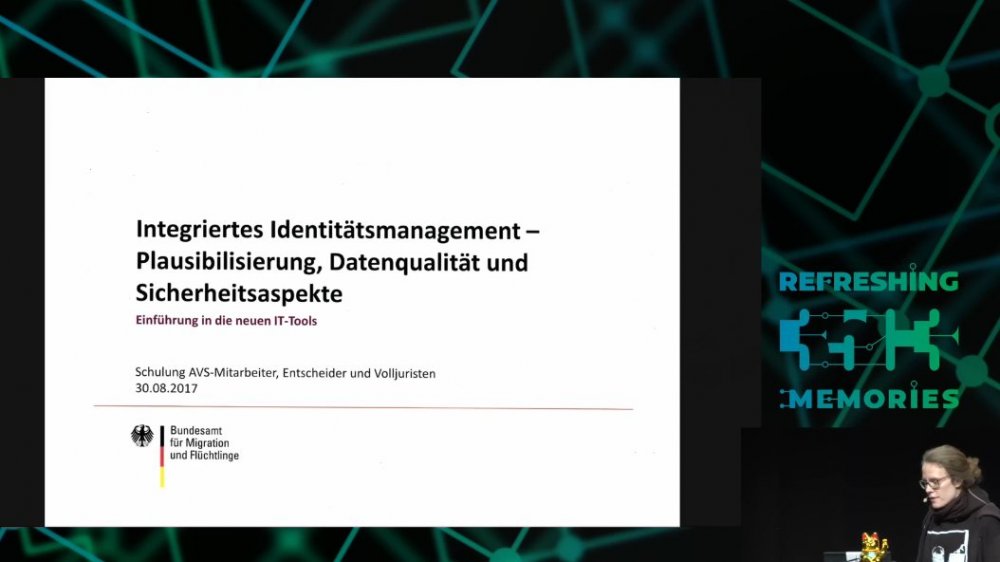

- Les ordinateurs qui décident de l’asile politique - Quel dialecte parle un réfugié syrien ? Qu’est-ce que le téléphone portable d’un demandeur d’asile irakien révèle sur son pays d’origine ? Et le nom Wasef est-il vraiment typique de l’Afghanistan ? L’Office fédéral des migrations et des réfugiés (BAMF) utilise de plus en plus des ordinateurs pour résoudre ces problèmes. Ils calculent des probabilités pour les pays d’origine qui déterminent si les réfugiés obtiennent ou non l’asile. En bref, des destins dépendent des machines. Or ces machines ne savent pas si une personne est menacée de persécution, de torture et de mort dans son ancien pays. Les employés de la BAMF se fient à ces résultats alors qu’elles peuvent se tromper. Des recherches et des documents inédits montrent des conséquences graves pour ceux qui cherchent une protection. En 2015, près d’un demi-million de personnes ont demandé l’asile en Allemagne. La BAMF était débordée, de plus en plus d’applications non traitées se sont accumulées. La solution supposée était l’optimisation des processus. En 2016 seulement, 25 millions d’euros ont été consacrés à des cabinets de conseil en gestion tels que McKinsey, qui devrait faire de ce bureau une usine de prise de décisions. Le BAMF veut être un "pionnier dans le développement de technologies innovantes" mais les nouveaux systèmes informatiques, qui ont été présentés peu de temps avant les élections générales de 2017, ne résolvent pas les problèmes de la BAMF. Ils créent de nouvelles décisions déshumanisées concernant ceux qui cherchent une protection en créant l’illusion de correction et d’objectivité.

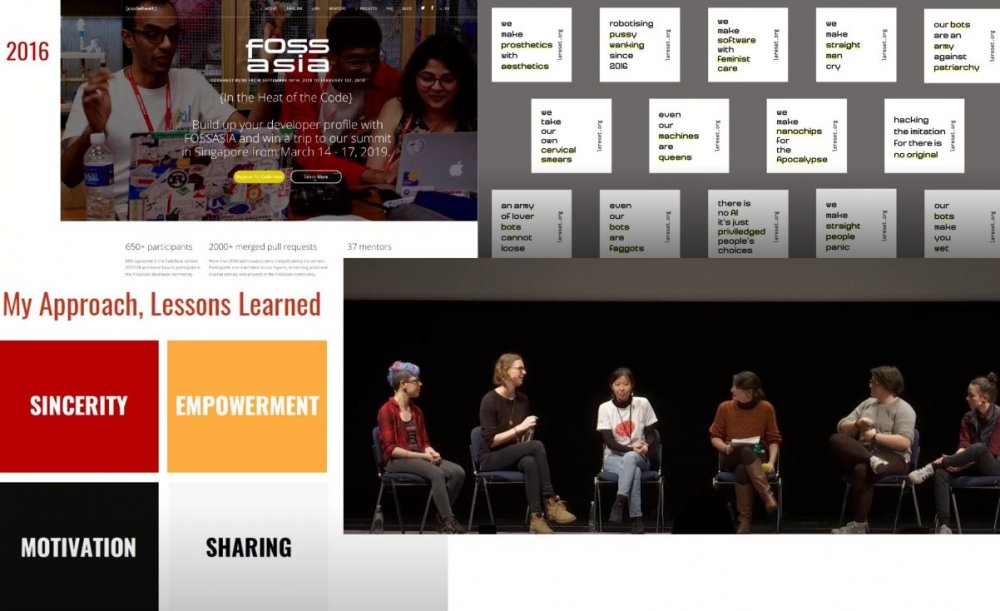

- Perspectives Féministes - Espaces et communautés inclusives et diversifiées. Des initiatives encouragent l’engagement des femmes sur la scène des hackers et auprès des fabricants. Nous présentons des approches prometteuses et des enseignements clés lors d’une table ronde : le RESET est un espace de hackers féministe français créé en 2016 par un petit groupe de hackers et hacktivistes queer & féministes. L’objectif était de créer un espace à l’intersection de communautés qui restent souvent séparées ; Em O’Sullivan est un ancien organisateur de hackerspace et de Maker Faire. Les recherches portent sur l’amélioration de l’engagement des femmes et des non-binaires dans les technologies via des Makerspaces. Ready to Code est un jeune projet de Stuttgart qui enseigne aux filles et aux femmes comment coder et se défendre.

- Mes aventures au Parlement européen - Lors des élections européennes de 2014, j’ai été élue principale candidate du parti travailliste, de l’État de droit, du bien-être des animaux, du soutien des élites et de l’initiative populaire au Parlement européen. Témoignages de mandats..

- L’UE et ses institutions - Une brève introduction sur l’institution de l’Union européenne, en particulier sur son fonctionnement et sa coopération

- Suisse : Politique de réseau entre le lac de Constance et le Cervin - Surveillance de masse, blocage de réseau, vote électronique (…). La lutte pour la liberté dans l’espace numérique s’intensifie également en Suisse. Retour sur l’année politique 2018 en Suisse entre le lac de Constance et le Cervin sur : la surveillance de masse (intelligence des câbles et conservation des données), le vote électronique, le blocage du réseau (la censure sur Internet), le copyright (où comment les États-Unis renforcent leurs revendications dans "la piraterie" avec des avertissements de masse contre le partage de fichiers), sur la protection des données, sur la société numérique (avec des raids sur le "refuge des extrémistes de gauche"...).

- L’État de surveillance limité par des actes de courage et de conscience - Le point sur le sort des réfugiés qui avaient aidé E.Snowden. Il y a eu beaucoup d’événements et d’incidents importants en 2018. Des informations récentes seront présentées sur les appels des réfugiés qui ont aidé E.Snowden à Hong Kong et leurs revendications du statut de réfugié au Canada. Il souhaite également que soient divulguées des informations sur la surveillance continue et le harcèlement par les autorités de Hong Kong.

Sécurité

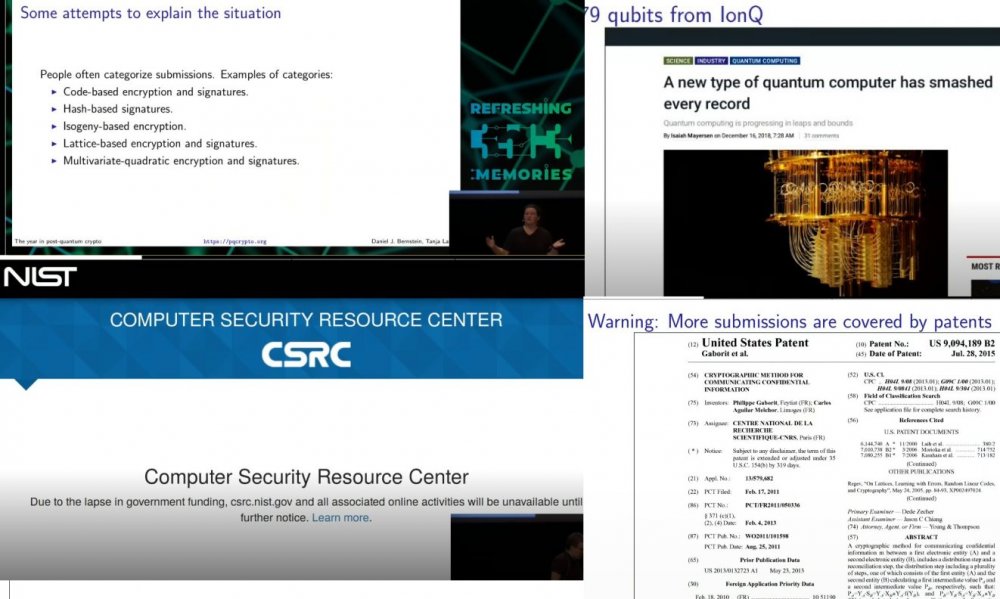

- L’année en crypto post-quantique - Le monde prend enfin conscience de l’urgence du déploiement de la cryptographie post-quantique : une cryptographie conçue pour survivre aux attaques informatiques quantiques. La compétition post-quantique du NIST bat son plein,

et les protocoles de réseau explorent les extensions post-quantiques. La cryptographie post-quantique fournit-elle la fonctionnalité attendue de la cryptographie, est-elle assez petite, assez rapide et est-ce sécuritaire d’utiliser ?...

- Un chant de Noël - Les spectres du passé, du présent et de l’avenir

Depuis le début de l’année dernière, deux vulnérabilités de sécurité majeures ont été révélées : Meltdown et Specter. Bien que des mesures aient été mises en place immédiatement, de nouvelles variantes ont été publiées les mois suivant. Avec tous ces noms déroutants, comment avoir un aperçu clair de toutes ces vulnérabilités : SpectreV1, SpectreV2, Fusion, Spectre-NG, SpectreRSB, L1TF, Foreshadow, ...? Avec cet exposé, nous présentons une nouvelle classification, toutes les différentes attaques et les réduire mais aussi montrer comment un attaquant peut toujours monter une autre attaque malgré la présence de contre-mesures. De plus, nous présenterons de nouvelles variantes de l’attaque de fusion, exploitant différentes parties du processeur.

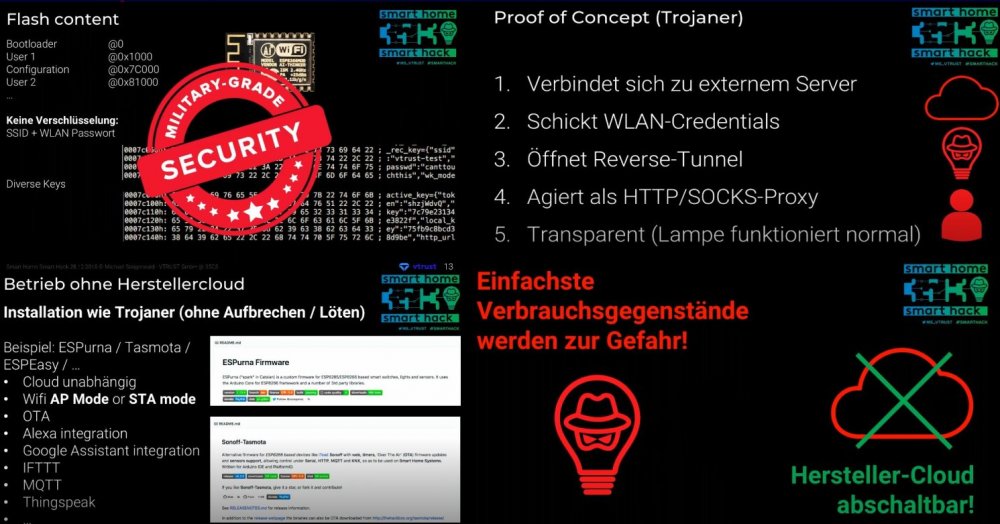

- Maison intelligente - Smart Hack. Comment le chemin menant à la maison numérique devient une promenade. Plus de 10 000 fabricants d’appareils du monde entier utilisent la plate-forme de base (module WIFI, cloud, application) d’une seule entreprise pour la mise en œuvre technique de leurs produits de maison intelligente. L’analyse de cette base révèle d’importantes lacunes en matière de sécurité, et donc divers points d’attaque qui concernent plusieurs millions d’appareils intelligents. La présentation démontrera la fonctionnalité des appareils intelligents dans le contexte de la plate-forme de base, montrera l’ampleur des vulnérabilités (via les ampoules, prises de courant, Wi-Fi...) au moyen de divers scénarios d’attaque et offrira à la communauté une solution pour une utilisation sécurisée des appareils affectés. Une solution sera proposée pour une utilisation des appareils intelligents dans l’habitat, même pour les non-experts.

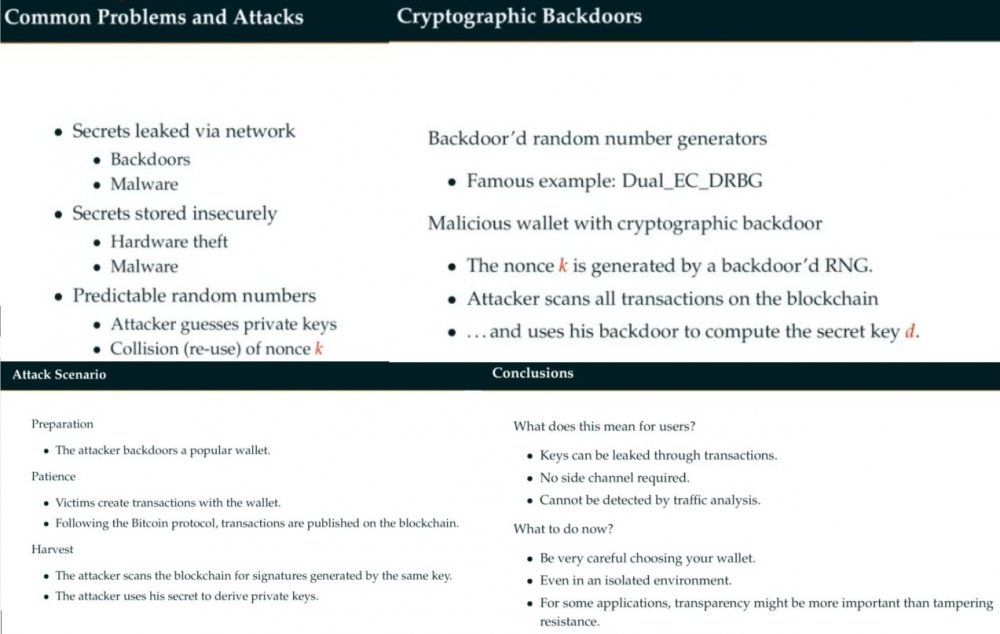

- Sécurité du portefeuille - Comment (ne pas) protéger les clés privées. Il existe plusieurs façons différentes de stocker des clés secrètes de crypto-monnaie. Cet exposé examinera les avantages et les inconvénients de différentes méthodes en ce qui concerne les backdoors cryptographiques appelés kleptogrammes. Avec la popularité croissante des crypto-monnaies telles que le Bitcoin, de nombreuses solutions sont désormais disponibles. Dans ce contexte, « portefeuille » désigne tout appareil ou logiciel stockant des clés secrètes. Ces clés secrètes sont généralement utilisées pour créer et signer des transactions (paiements, contrats intelligents, etc.) à l’aide d’ECDSA.

Les implémentations de portefeuille vont du simple logiciel open-source aux jetons matériels. Certaines solutions stockent les clés dans des fichiers (éventuellement cryptés avec une phrase secrète), tandis que d’autres utilisent des modules de cryptographie basés sur le matériel. Le stockage de clés basé sur le matériel présente de nombreux avantages. Les puces sont conçues pour rendre difficile l’extraction des clés. Ce qui est souvent négligé, c’est qu’il est difficile de vérifier que le portefeuille fait ce que le fabricant prétend qu’il fait. Une solution évidente consiste à ne pas connecter le portefeuille à un ordinateur doté d’un accès Internet afin d’éviter toute exposition de secrets...

- Attaquer le cryptage de messagerie de bout en bout - Efail, autres attaques et leçons apprises. Dans cet exposé, je vais présenter des attaques qui transmettent le texte en clair des e-mails chiffrés OpenPGP ou S / MIME à un attaquant. Certains abusent des emails HTML, d’autres fonctionnent aussi avec des emails ASCII simples. De plus, je discuterai des leçons apprises et décrirai les modifications apportées par e-mail aux clients de messagerie et aux normes OpenPGP et S / MIME. Le courrier électronique reste le plus petit dénominateur commun lorsque deux personnes ou plus communiquent sur Internet. Alors que de nombreux messagers modernes utilisent le cryptage de bout en bout (e2e) par défaut, la messagerie électronique repose sur le cryptage de transport entre les serveurs de messagerie, ce qui offre une protection beaucoup plus faible.

OpenPGP et S / MIME sont deux normes en concurrence qui permettent aux communications cryptées e2e d’être envoyées par courrier électronique. Tandis que S / MIME est principalement utilisé dans les environnements d’entreprise et intégré à de nombreux clients de messagerie largement utilisés, OpenPGP nécessite souvent que les utilisateurs installent des logiciels et des plug-ins supplémentaires. Les deux technologies n’ont jamais atteint un déploiement important, principalement parce qu’elles souffrent de toute une série de problèmes d’utilisabilité. Cependant, il est communément admis que, si l’on parvient à utiliser OpenPGP ou S / MIME pour chiffrer des courriels, il est très sécurisé.

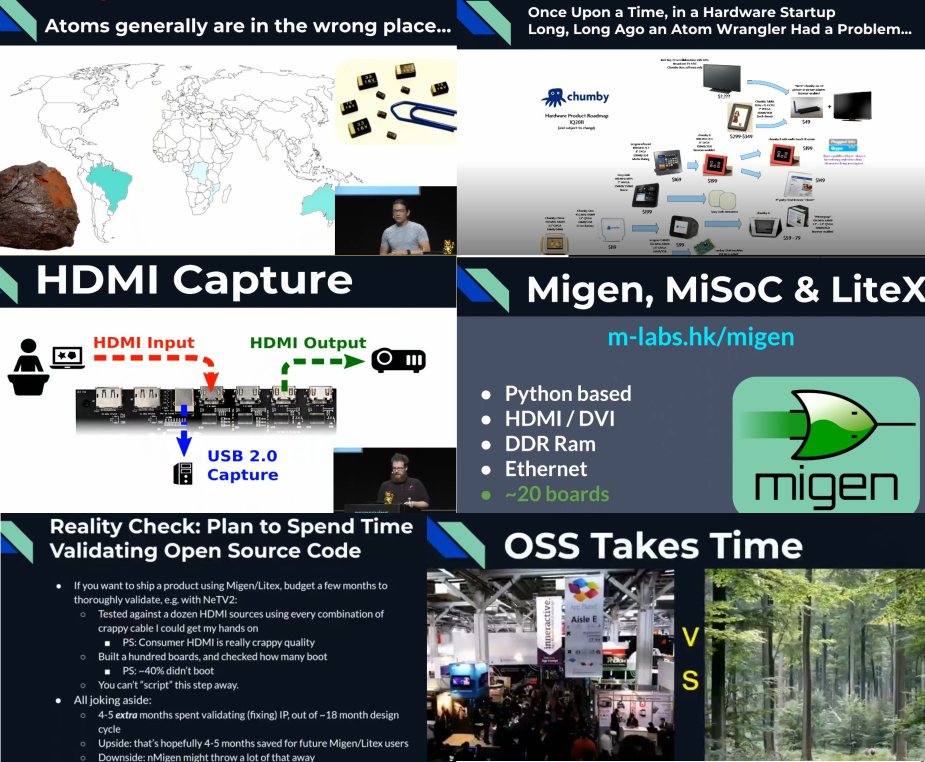

- Serpents et lapins - Comment le CCC a contribué à la réussite d’un matériel ouvert. Cette conférence présentera un récit historique de la manière dont le NeTV + Milkymist inspire le HDMI2USB, puis a aidé les projets NeTV2. Les projets de matériel ouvert ont tendance à évoluer différemment des projets de logiciel ouverts. De plus, les projets logiciels ouverts ont tendance à évoluer avec leurs outils, comme en témoigne la maturation simultanée de Servo et Rust, ou de Linux et Git. En revanche, les projets de matériel ouvert tendent à diviser, puis à fracturer la communauté au fur et à mesure de leur succès commercial et de leur fermeture, comme le montre l’évolution des communautés d’imprimantes 3D et de drones. Une autre leçon à tirer est l’importance du crowdfunding en tant que mécanisme permettant de rassembler la communauté autour d’un communiqué donné, au lieu de s’appuyer sur des sources de financement qui attendent des retours sur investissement directs (tels que du capital-risque ou des prêts). Un dernier exemple d’une leçon dont nous discuterons est l’importance de choisir les bons outils pour évoluer avec le projet. Migen / LiteX sont des outils frontaux permettant de décrire les conceptions FPGA (« gateware »)...

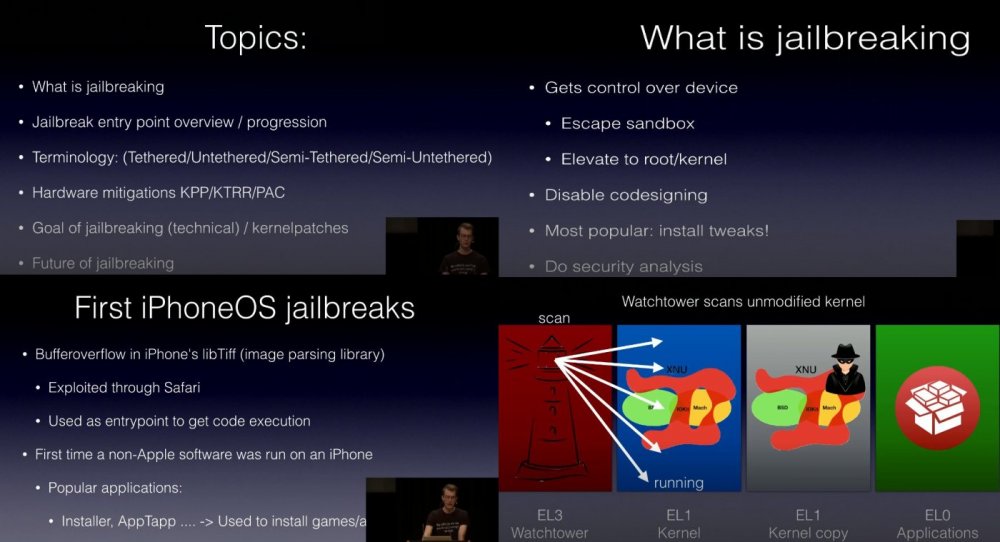

- Jailbreaking iOS - Du passé au présent. Aperçu général du jailbreaking sur iOS en commençant par ce qu’il était à l’époque et de la manière dont il a évolué jusqu’à aujourd’hui, tout en examinant rapidement comment il pourrait évoluer à l’avenir. L’intervention aborde les techniques de jailbreaking,, les ypes de jailbreak et ses origines (attaché, non attaché, semi-attaché, semi-non attaché), l’atténuation des exploitations (ASLR, AES au niveau iBoot, KPP, KTRR, PAC), les patchs de noyau (h3lix) et Jailbreaks Kppless.

- Le guide du profane en ingénierie au "jour zéro" - Il y a un certain attrait pour les « exploits « du jour zéro. Au sommet de l’industrie de la sécurité, ces technologies insaisissables sont conçues par un petit nombre pour ouvrir des portes à des systèmes logiciels qui n’ont jamais été supposés exister. Nous allons dans les coulisses pour jeter un œil à l’intérieur du cycle de vie du développement du jour zéro, brisant ainsi les idées fausses concernant cet artisanat de plus en plus difficile.

Dans cet exposé, nous discuterons du processus d’ingénierie à l’origine du « jour zéro » utilisé pour exploiter Apple Safari à PWN2OWN 2018. Nous comparerons les différences entre ce processus et les défis de CTF / Wargame, en soulignant le chemin que l’on peut prendre pour passer d’un passionné occasionnel à un professionnel de la sécurité.

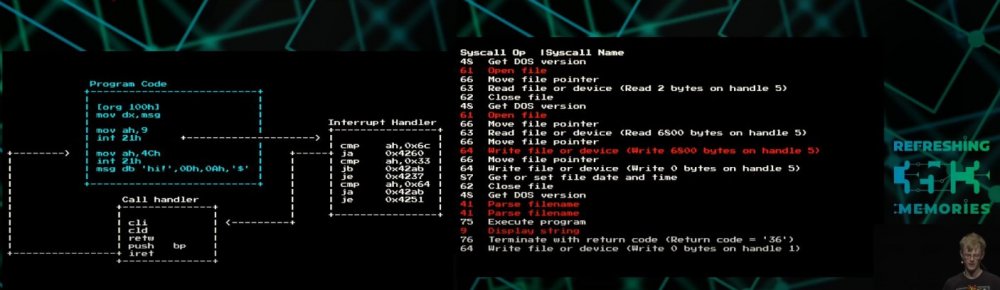

- Une plongée dans le monde des virus DOS - Expliquer en détail comment ces petits fichiers COM ont infecté et joué avec nous. Cela fait maintenant 27 ans que MS-DOS 5.0 est sorti. À l’aide d’archives et de méthodes d’analyse modernes, nous pouvons découvrir son fonctionnement et réfléchir à l’évolution de la situation. On traitera du guide de base sur la manière dont MS-DOS exécute les applications. À partir de là, nous analyserons tous les exemples de plus de 17 000 exemplaires qui se trouvent dans les archives. Si vous n’avez pas de compétences en « reverse engineering », n’ayez pas peur ! Nous allons commencer par les principes de base du fonctionnement du PC IBM, de l’exécution MS DOS, du temps d’exécution binaire et de la manière dont nous exécutons / désassemblons / traquons / les logiciels malveillants automatiquement en masse.

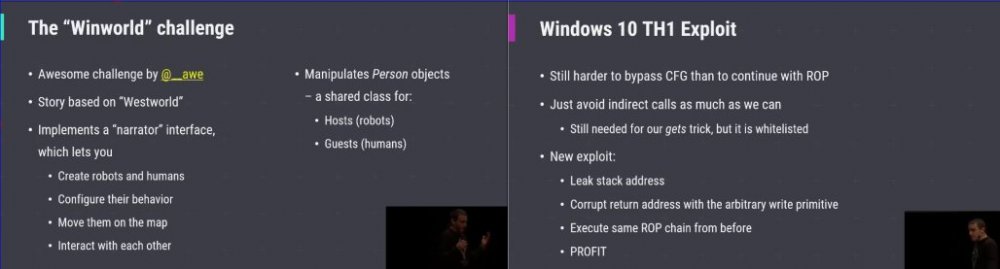

- Exploitation de l’espace utilisateur Windows actuel - Dans cette présentation, nous allons passer en revue les différentes mesures de Windows 10 et voir comment elles affectent l’exploitation de l’espace utilisateur de nos jours. Nous expliquerons les principales et les différentes manières de les contourner et des réussites. Ces dernières années, de nombreuses nouvelles techniques ont été introduites dans le noyau Windows et dans l’espace utilisateur. Celles-ci sont censées rendre l’exploitation de certaines vulnérabilités plus difficile. Or il affecte de nombreux composants centraux du système d’exploitation et de la pile de construction, notamment le chargeur, l’allocateur frontal, le compilateur et la gestion de la mémoire. Avec un tel investissement et un tel impact, quelle est leur efficacité réelle du point de vue du développeur d’exploits ? Dans cet exposé, nous expliquerons les principales mesures d’atténuation dans Windows qui empêchent l’exploitation moderne de la corruption de la mémoire dans l’espace utilisateur. À l’aide d’exemples de vulnérabilités réelles, nous verrons comment exécuter du code de manière arbitraire sur différentes versions de Windows, en comparant leur impact sur les exploits. Au cours de notre processus d’exécution du code, nous étudierons la motivation de ces mesures d’atténuation, en comprendrons la conception, la portée et l’application, et étudierons leurs faiblesses. processus d’exécution du code, nous étudierons la motivation de ces mesures d’atténuation, en comprendrons la conception, la portée et l’application, et étudierons leurs faiblesses.

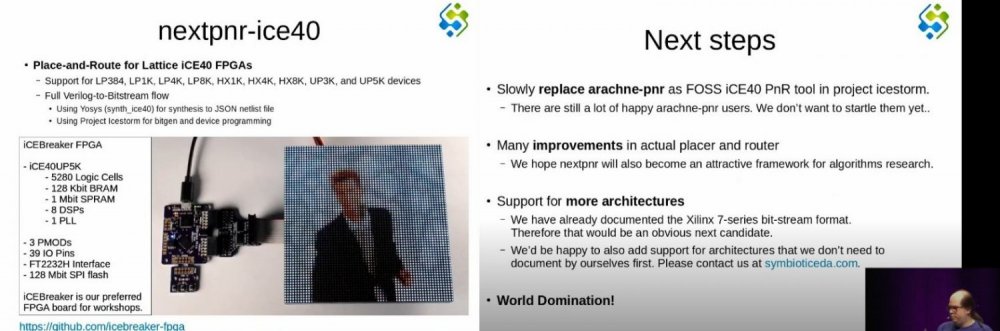

- Le prochain outil de positionnement et de routage FOSS FPGA - La prochaine étape dans les outils FPGA open source. Le projet IceStorm fournit la première chaîne d’outils FPGA open source de bout en bout. Il a été présenté à l’origine à 32c3 et ne comportait que des FPGA Lattice iCE40 ciblés. nextpnr est la prochaine grande étape pour les outils FPGA open source, en fournissant un FPGA open source. Désormais, les FPGA iCE40 (Project IceStorm) et ECP5 (Project Trellis) sont pris en charge dans nextpnr, mais la prise en charge d’un plus grand nombre d’architectures va suivre.

Hardware et making

- Projet Hannah - Une conception matérielle et logicielle au code source ouvert, pour des robots à quatre pattes. Afin de faciliter le développement de robots autonomes, nous avons besoin d’alternatives ouvertes aux plates-formes existantes. Au travers de notre projet "Hannah", nous présentons les différentes manières dont l’Open Source peut être utilisé de manière pratique dans le matériel robotique. De plus, nous pensons que les futurs systèmes robotiques / IA profiteront généralement à l’humanité si la technologie sous-jacente est indépendante des intérêts privés et est entre les mains de scientifiques, d’ingénieurs et de pirates informatiques du monde entier.

Dans le développement de robots actuels, le coût n’est pas abordable, les sources pour la conception du matériel ou du logiciel sont difficiles à accéder. Notre conception matérielle et logicielle open source est totalement gratuite et peut être utilisé, étudié, modifié et distribué par tous, contribuant ainsi à la démocratisation de la gamme de robots.

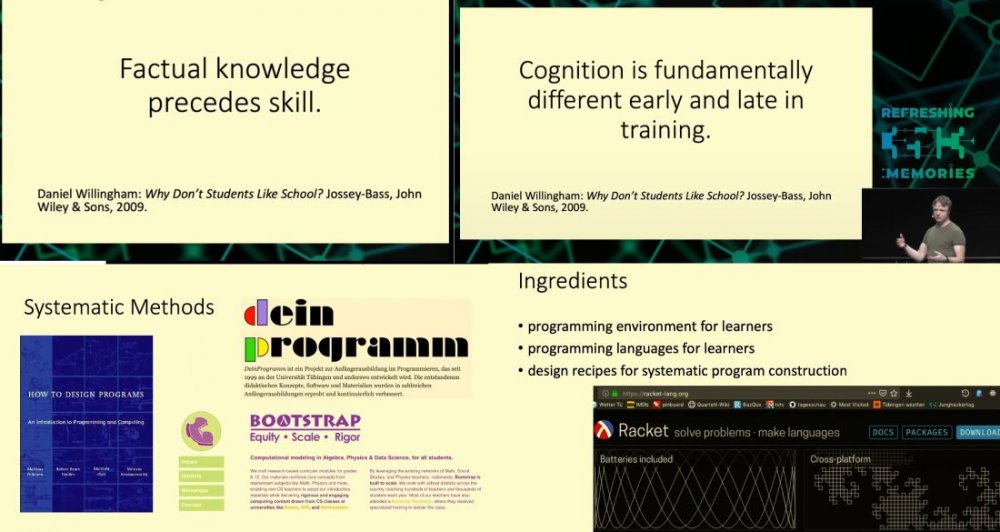

- Comment enseigner la programmation à vos proches - Enseigner aux débutants comment programmer est souvent difficile. Nous aimons créer des programmes or, voir nos proches se débattre avec est douloureux. Cet exposé traite de la façon d’enseigner la programmation avec succès, à l’aide de langages et d’outils conçus pour les débutants. La conférence s’appuie sur de nombreuses années de recherche menées par les projets éducatifs : programme par conception, Bootstrap, ainsi que sur plus de 30 années d’expérience en tant qu’enseignant dans des contextes scolaire, universitaire et industriel.

Science

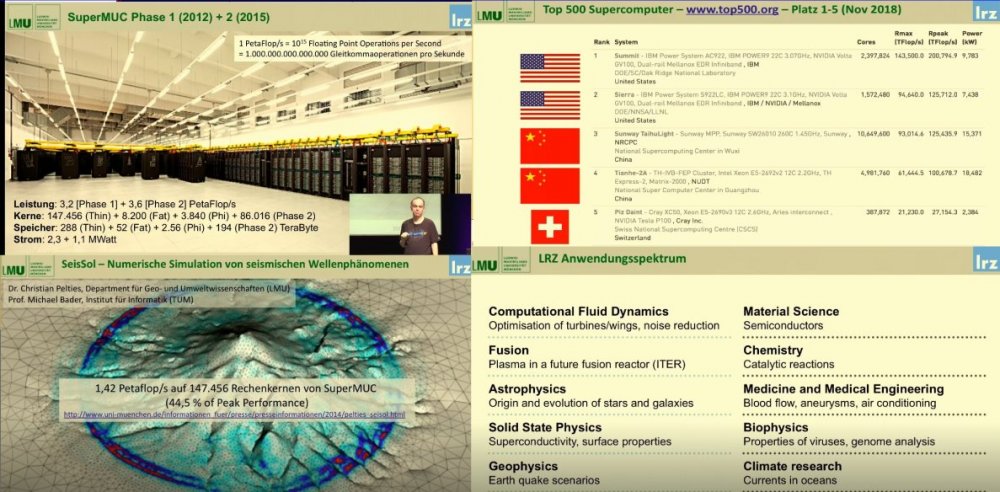

- SuperMUC-NG ... et la course à l’ordinateur le plus rapide du monde. Comment est-il structuré, que peut-on en faire et comment est-il comparé aux supercalculateurs les plus rapides du monde ? En septembre 2018, la mise en service du super-ordinateur bavarois SuperMUC-NG a été lancée. L’ordinateur du Centre de calcul Leibniz (LRZ) à Garching fait actuellement l’objet de différents tests et devrait être disponible au début de 2019. En utilisant des exemples d’applications choisis issus de l’astrophysique, des sciences de la Terre, de l’analyse du génome et de la médecine personnalisée, l’intervention montrera pourquoi ils sont conçus. Bien entendu, le SuperMUC-NG n’est pas le seul ordinateur de ce type au monde et, dans la liste des 500 supercalculateurs, il existe une "course" deux fois par an pour l’ordinateur le plus rapide du monde.

- À l’intérieur des fausses usines scientifiques. Jusqu’à récemment, les fausses usines scientifiques étaient restées sous le radar et peu de personnes extérieures du monde universitaire avaient conscience de leur présence.

Nous exposons l’échelle et la valeur de 2 opérations scientifiques factices : des institutions renommées et des professeurs qui abusent de cette voie de publication pour leur intérêt personnel et les conséquences mortelles lorsque le public croit en des traitements fictifs ou des découvertes qui semblent scientifiques. Des sociétés internationales ont pour seul objectif de donner aux études une crédibilité scientifique tout en encaissant des millions de dollars. Nos résultats mettent en évidence la prévalence des conférences, revues et publications pseudo-universitaires, ainsi que les dommages qu’elles peuvent causer à la société.

- Simuler des univers - Quels univers virtuels peuvent nous parler des nôtres ? Cet exposé présente les entreprises informatiques dans le domaine de la formation de structures cosmologiques et de la formation de galaxies. Ici, des simulations parfois gigantesques nous aident à comprendre les processus qui ont conduit à l’Univers et que nous pouvons observer aujourd’hui. Les expériences ne sont pas une option en astrophysique : nous ne pouvons pas former de planètes, d’étoiles ou de galaxies dans des laboratoires sur Terre, mais les observer de manière incontrôlée à l’aide de télescopes. Nous nous appuyons donc sur des modèles mathématiques prédictifs d’observations que nous pouvons tester en réalité. Comme le nombre de problèmes analytiquement traitables est très limité, nous comptons sur des ordinateurs pour nous aider numériquement à comprendre le cosmos.Dans cet exposé, je vais me concentrer sur une branche spécifique de l’astrophysique et de la cosmologie, la science de l’évolution de l’univers dans son ensemble : les simulations de la formation de structures cosmologiques. Ces simulations suivent la matière noire dans un univers en expansion alors qu’il s’effondre sous l’effet de la gravité dans les structures qui sont le lieu de naissance des galaxies. Nous verrons comment ces galaxies sont des traceurs lumineux sur la structure extrêmement complexe, presque invisible, de la toile cosmique…

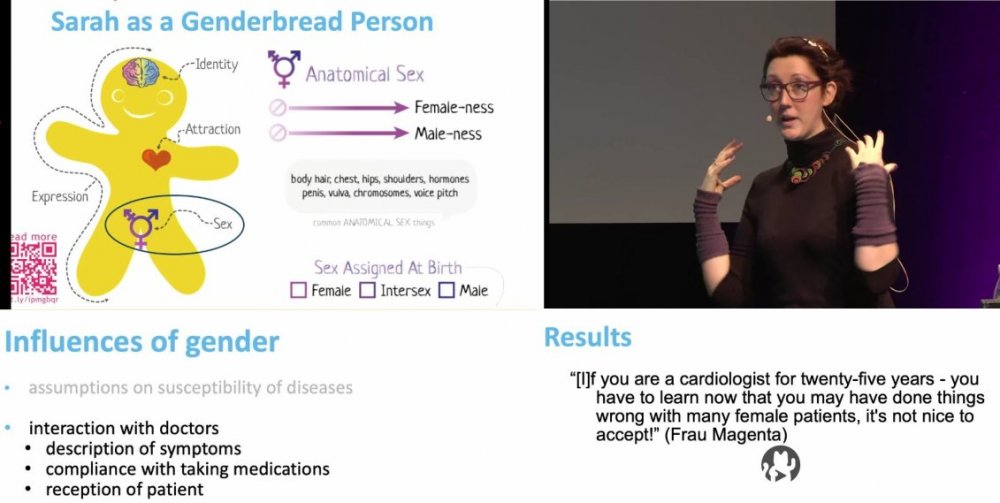

- Comment la médecine a découvert le sexe - Introduction à la médecine sur le sexe et le genre. Des hommes souffrent d’ostéoporose ou de dépression, des femmes ont des crises cardiaques. En supposant que les hommes et les femmes ont les mêmes corps (sauf en ce qui concerne les organes de reproduction) depuis quelques années, la médecine se sensibilise au sexe et au genre. Car les corps ne sont pas les mêmes et cela avait entraîné la mort de patients.

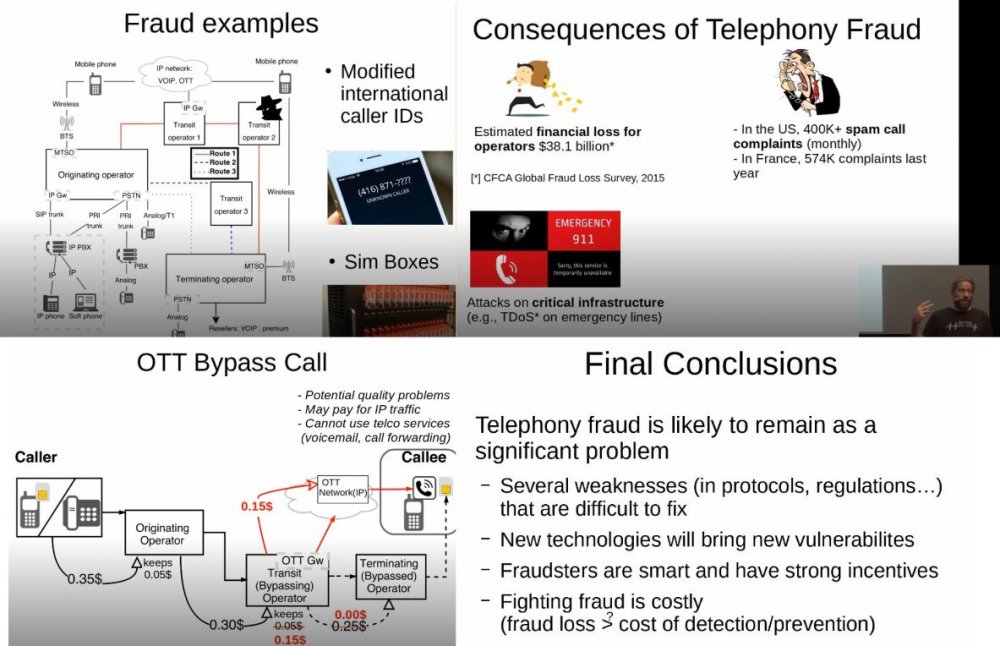

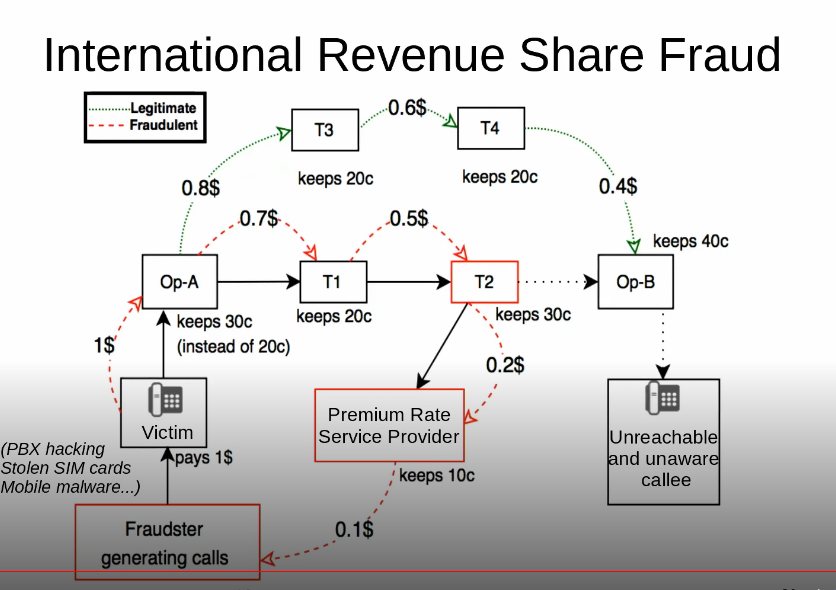

- Exploration de la fraude dans les réseaux téléphoniques. Les réseaux téléphoniques constituent le plus ancien réseau à grande échelle qui concerne plus de 7 milliards de personnes et la téléphonie est en train de changer, de fusionner (réseaux RTPC, cellulaires et IP). Cette présentation explique l’écosystème de la fraude dans un réseau de téléphonie : avec une terminologie claire, sur les vulnérabilités et les techniques d’exploitation, les types de fraude et enfin la manière dont la fraude profite aux fraudeurs. 1er exemple concret : le partage international des revenus Fraud (IRSF), où les appels téléphoniques vers certaines destinations sont détournés par des opérateurs frauduleux et redirigés vers les "services internationaux payants". Cette fraude implique souvent plusieurs parties qui collectent et partagent les revenus des appels et qui est généralement associé à d’autres techniques (escroquerie vocale, logiciels malveillants mobiles, piratage de PBX) pour générer du trafic d’appels sans paiement. 2Ème exemple : le spam vocal. Après présenté différents types d’appels téléphoniques indésirables, nous montrerons une contre-mesure récente consistant à connecter le spammeur téléphonique à un bot de téléphone…

- SymbiFlow - Enfin le GCC des FPGA ! Le projet SymbiFlow se veut le "GCC des FPGA" - une boîte à outils entièrement open source prenant en charge plusieurs FPGA de différents fournisseurs. Les FPGA existent depuis le début des années 1980 mais doivent encore passer aux mains des fournisseurs de FPGA (10 gigaoctets ou plus !). Grâce à SymbiFlow, ce n’est plus le cas ! Comme les précédentes tentatives IceStorm, SymbiFlow inclut à la fois une documentation sur les trains de bits FPGA et une chaîne d’outils de travail pour la compilation de Verilog. Ce nouvel outil prend en charge les stratégies standards, axées sur le minutage et achemine des conceptions de plus grande taille. Cela fait de SymbiFlow un changement important par rapport à Project IceStorm et permet de prendre en charge des FPGA modernes pouvant être utilisés pour des tâches telles que les réseaux gigabit.

Art et Culture

- L’organisme urbain - Pirater Hong Kong. Cette conférence abordera les pratiques et les protocoles de piratage informatique à Hong Kong, en faisant un parallèle avec les réponses stigmates de la ville et la production par des pairs du hackerspace, Dim Sum et _TFGTH (le premier et unique hackerspace de Hong Kong). Nous traiterons de la Meritocratie vs Democratie, comment cela s’applique-t-il dans l’espace, la ville et des parallèles entre piratage et urbanisme.

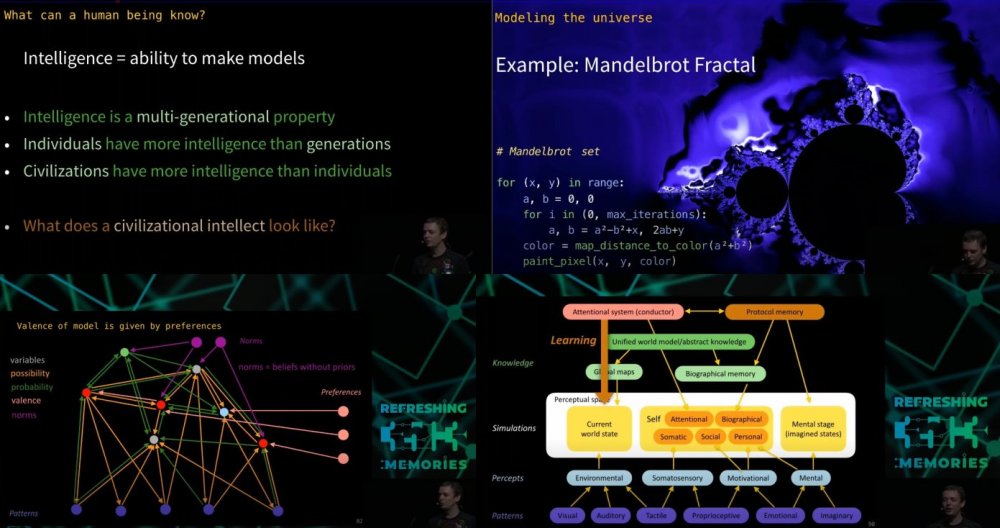

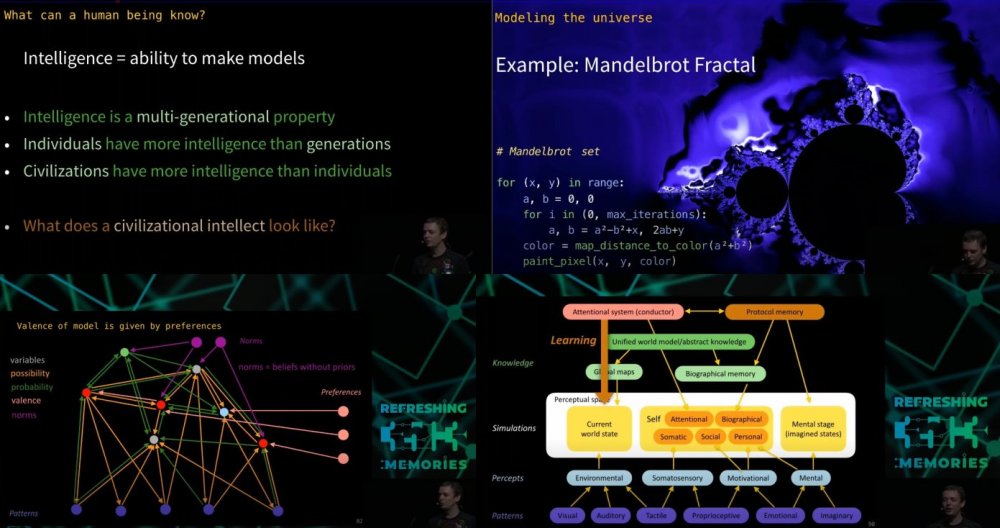

- L’esprit dans la machine - Une perspective d’intelligence artificielle sur l’âme. L’intelligence artificielle nous offre une perspective unique et fascinante sur la nature de notre esprit et de notre relation à la réalité. Nous discuterons de la perception, de la représentation mentale, de la conscience, de l’individualité et de la façon dont elles peuvent survenir dans un système informatique, comme notre cerveau. La science cognitive décrit notre esprit en l’identifiant comme un type particulier de machine, un ordinateur généralement intelligent construit à partir d’un système nerveux intégré au corps d’un primate social. L’intelligence peut être comprise comme la capacité d’un système à créer des modèles, généralement au service de la régulation de l’interaction de ce système avec son environnement. Mais comment une telle régulation engendre-t-elle le sentiment de soi et une prise de conscience ?

- DISNOVATION.ORG - Innovation désobéissante. Par le piratage des techniques de surveillance, l’apprentissage automatique et l’analyse de données volumineuses (Big Data), la trilogie de robots Internet de DISNOVATION.ORG dévoile et réutilise certains des systèmes d’exploitation opaques et influents de notre environnement en ligne. Commencé en 2012 avec The Pirate Cinema (exposant la dynamique du partage entre médias peer-to-peer et sa matérialité), suivi de Predictive Art Bot (une perturbation des effets normatifs des médias sociaux sur la créativité), puis de Propaganda Computational (test du système d’influence politique en ligne) cette série explore les technologies de la boîte noire et la gouvernance algorithmique de nos aspirations, de nos décisions et de nos opinions politiques.

- L’ennemi - Guerre, journalisme, VR. L’Ennemi vous met face à face avec des combattants de 3 zones de conflit : les Maras à Salvador, en République démocratique du Congo, en Israël et en Palestine. Leurs témoignages et confessions sur leur vie, leurs expériences et leurs perspectives sur la guerre vous permettront de mieux comprendre leurs motivations… et leur humanité. « The Enemy » de Karim Ben Khelifa est une exposition interactive révolutionnaire en réalité virtuelle et une expérience immersive qui sera présentée pour la 1ère fois au MIT Museum. Grâce à des images et des enregistrements à 360 degrés, les participants rencontreront des combattants des deux côtés des conflits en Israël / Palestine, au Congo et au Salvador. Dans leurs propres mots, chacun offrira des perspectives personnelles sur la guerre, y compris des réflexions sur les motivations, la souffrance, la liberté et l’avenir. L’exposition incorpore des concepts de l’intelligence artificielle et des modèles d’interaction basés sur les sciences cognitives.

- C2X : La télévision ne sera pas révolutionnée. Du cyberféminisme au xénoféminisme. Une brève histoire d’appropriations radicales des médias. Cette discussion interrogera la manière dont les médias sont fabriqués (pour qui et pour quoi) et comment le sens est produit dans différents contextes. On soulignera des hacks, Sci-Hub, des extraits de films, Red Planet... Nous explorerons également comment les développements techniques et médiatiques sont influencés par leur environnement social, économique et politique.

- Vérification de la réalité ! Bâle / Lagos ?? En réalité virtuelle ? - Un conte africain d’art, de culture et de technologie. Cette conférence partage l’expérience du laboratoire africain de premier plan, l’Imisi 3D et présente comment en adoptant la réalité augmentée et virtuelle sont apparus de nombreux défis. Nous explorerons la collaboration avec le festival IAF de Bâle (organisateurs du prix Contemporary Africa Photography) qui a abouti à Reality Check, une visite simultanée de réalité virtuelle à Lagos et à Bâle.

- Théâtre et âge quantique - "Le monde parallèle" - Le drame Dortmund et la digitalité. La réalisatrice Kay Voges, le vidéaste Mario Simon et l’ingénieur Lucas Pleß présentent le travail théâtral de Dortmund sur l’humanité à l’ère numérique, en particulier sur le développement des pièces "Le monde parallèle", qui ont été créées pour la première fois au Berliner Ensemble et au Schauspiel Dortmund en septembre 2018, ainsi que sur la "Akademie". for Digitality and Theatre ", qui doit être fondée à Dortmund en 2020. 2 scènes et 2 auditoriums dans 2 villes sont connectés en temps réel via une fibre optique. "Le monde parallèle" joue avec la duplication d’identités associée à la transformation d’images qui font de l’espèce humaine le cosmos dont elle fait partie - et à la dissolution, au cauchemar de la dissolution et à la recomposition du monde tel que nous le connaissions. (...) Ce voyage de recherche s’intensifiera à partir de 2020, année du lancement de la nouvelle "Académie de la Digitalité et du théâtre" de Dortmund.

- Le bon, l’étrange et le laid en 2018 - Sur l’art, l’IA, le piratage d’hormones et d’autres perspectives d’un monde post-humain. Une présentation sur ce qui a été bon, passionnant, fantasmagorique et stimulant et affreux dans le domaine des arts, des sciences et des technologies sur le réchauffement climatique, la menace d’une autre crise économique, la montée des discours d’extrême droite en Europe ou l’extinction massive d’espèces naturelles… Certains des sujets abordés vont aborder les coûts environnementaux et humains de l’IA, le piratage d’hormones, le « racisme », des dispositifs d’apparence innocents et d’autres perspectives du monde post-humain.

- Nuit au clair de lune - La célèbre émission de radio SF joue comme une lecture avec des moyens analogiques et numériques. Trois acteurs donnent vie à la dernière nuit d’un équipage spatial. La lune observe silencieusement la méfiance dévastatrice se dérouler dans l’atmosphère exiguë de la station spatiale.Avec des effets sonores analogiques et numériques, les auditeurs sont enlevés dans l’hémisphère. Un événement spécial avec le texte ingénieux du maître de la littérature SF.

- Never Forgetti - Never Forgetti est une conférence vidéo didactique en direct sur la mort de personnages féminins dans les jeux vidéo et sur la façon dont leur cadrage normatif les empêche de développer leur avatar en vue de leur destin fatal. Des modèles d’assujettissement sont présentés dans les médias et nos réalités sociales.

Résilience

- Analyser l’algorithme de Facebook et récupérer la souveraineté sur les données. Les algorithmes définissent nos priorités or qui d’autre que vous peut savoir ce dont vous avez besoin ? Le monopole de Facebook est un problème mais chercher des alternatives ne suffis pas. Nous présentons notre outil sur comment : collecter des preuves et montrer comment l’algorithme de Facebook partage les données, traite et re-partage certains contenus sur d’autres contenus. Or il est aussi important de construire nos propres algorithmes, de pouvoir les modifier et de ne pas avoir à déléguer cette décision à une entité commerciale. C’est l’objectif de « tracking.exposed » et qui ne peut être atteint que par l’éducation.

- Wind : des services hors réseau pour tous les jours - Intégration de la connectivité à proximité et hors ligne avec Internet. Internet est devenu un service essentiel et les méthodes de partage de données hors connexion disparaissent. D’autres réseaux possibles conviennent souvent mieux lorsque la connectivité n’est pas disponible ou abordable : des radios, des capteurs et des ordinateurs sont disponibles dans le smartphone et les routeurs. La présentation sur Wind montre comment intégrer l’échange de données à proximité / hors ligne avec les services Internet. Au fur et à mesure qu’Internet est devenu plus fort, les méthodes asynchrones et hors ligne de partage de données disparaissent. Or le potentiel des radios et des routeurs n’est pas pleinement utilisé ou réalisé. Wind est un réseau conçu pour le partage des connaissances locales. Wind est un contrepoint direct à la métaphore du Web, un système construit sur le concept de nœuds physiques fixes, centralisés et à gauche. Il est enraciné dans la mentalité et les besoins des personnes et des communautés. Le vent est façonné par le mouvement et la densité de personnes dans le temps et dans l’espace. Le projet Wind a commencé à donner à F-Droid la possibilité "d’échanger des applications" en utilisant uniquement les connexions Bluetooth et Wi-Fi locale. Nous avons permis aux utilisateurs disposant d’une connectivité limitée de rassembler et de partager des médias sur archive.org via OpenArchive. Ajout d’un échange de données "à proximité" pour partager des informations sensibles ou bloquées via Proofmode et Courier. Les LibraryBox sont intégrés au relais ou à la source de données. Guardian Project travaille toujours en partenariat avec les personnes et leurs besoins. Nous nous intégrons donc toujours aux projets de logiciels libres établis, développons des directives de conception et documentons les concepts clés afin de diffuser tous les aspects de cette recherche. Ce travail a été lancé en partenariat avec des Tibétains confrontés à des fermetures d’Internet, des Cubains travaillant avec leurs propres réseaux, des Latino-Américainset des populations du monde entier victimes de pannes et d’une connectivité peu fiable. Cette œuvre vient de remporter un prix dans le cadre du défi Internet hors réseau de Mozilla "Une innovation sans fil pour une société en réseau", qui nous fournit un financement pour la prochaine étape du développement.

- Les Sens sans la vue : un cours intensif sur #BlindNavigation - Apprenez à voir le monde sans vos yeux. Vous vous demandez comment se déplacer en aveugle ? Vous voulez apprendre à utiliser vos sens quotidiens d’une manière que vous ne connaissez pas ? Dans cette présentation, je vais pirater vos perceptions sensorielles de façon permanente. Les ateliers sont participatifs ! Les participants à l’atelier auront les yeux bandés, une canne guide et un cours intensif sur la manière d’utiliser et de percevoir les signaux discutés dans la présentation, puis une session supplémentaire de questions / réponses / débriefing. Cela commence simplement en marchant le long d’un sentier rectiligne, puis monte rapidement dans les couloirs d’audience, en sentant les murs à une (courte) distance, etc. Sur scène (général, par exemple obstacle humain, sécurité, contrôleur de diapositives, partenaire de démonstration, aikido uke… J’ai effectué une présentation sur le langage au 26C3, la psychologie cognitive au 27C3 et sur la méditation au 26C3 et 27C3.

- Un adieu à un code déchirant - Vers un logiciel correct qui enrichit nos vies.

La maintenance constitue un élément essentiel du développement de logiciels, c’est-à-dire de bricoler des logiciels qui devraient déjà être terminés mais qui ne fonctionnent toujours pas comme ils le devraient. Le logiciel développé par bricolage est l’antithèse de la technologie résiliente.

Alors, comment pouvons-nous acquérir une autonomie par rapport au logiciel du futur, qui échappe à tout contrôle ? Si la méthode "agile" a donné aux développeurs une autonomie, la technologie actuelle - l’orientation vers les objets - est un élément fondamental du problème et non de la solution. Nous devons plutôt commencer à enseigner les principes de la construction systématique de logiciels corrects.

Activités au CCC

- Comportement lors des perquisitions - Informations pratiques. Il est 6 heures et une équipe de policiers en uniforme se tiennent devant la porte de votre appartement. Qu’auriez-vous dû faire jusque-là et que devriez-vous faire maintenant ? Personne ne souhaite cela et préfère éviter ce type d’événement. Néanmoins, les pirates obtiennent la visite des autorités de l’État. Cette année, il a attiré des amis de l’oignon (Tor), l’OpenLab à Augsburg, le C3DO et peut-être d’autres. Par conséquent, vous devez vous préparer mentalement à une recherche et prendre des mesures.

- Toutes les créatures sont les bienvenues - un documentaire utopique sur l’ère numérique. Accompagné de l’appel à "utiliser le piratage informatique comme état d’esprit ", les spectateurs se plongent avec le cinéaste, dans un jeu d’aventure de type documentaire et explorent le monde des communautés numériques sur des événements organisés par le Chaos Computer Club : un reflet du spectre virtuel dans le monde réel." (Accès en Creative Commons).

Ensuite, nous nous immergeons dans un jeu d’aventure de type documentaire et explorerons le monde de Komputerfrieks, sur la réunion inaugurale du Chaos Computer Club en 1981, une société ouverte et libre d’esprit. Nous rencontrons des bénévoles, des activistes, des robots, des codeurs et des fabricants. Nous apprenons ce qu’est un hack, pourquoi le verrouillage peut être important, comment fonctionne un système cellulaire. Nous plongeons dans le jeu et intégrons une communauté aussi inclusive que sophistiquée. En dehors de ce collectif, les défis sont immenses à une époque où les certitudes politiques et les institutions s’érodent de plus en plus. Les modèles de gouvernance, d’économie, d’ordre social, de technologie et de sciences sont remis en question en permanence. Les règles de conduite de l’Internet et les lois nationales abrogées, sont transformées en structures mondiales. Alors que le réseau mondial permettait effectivement un renouvellement radical de la démocratie, passant de la représentation à la participation, de plus en plus d’États s’orientent vers des sociétés autoritaires. C’est au cours de ce processus que la plus grande machine de surveillance de l’histoire humaine a été créée.

Nous voyons comment la culture des hackers relève ces défis et quelles contradictions internes elles rencontrent. Nous découvrons que nos vies ne sont pas déterminées par des vérités générales et données, mais bien par notre façon de travailler, de nous développer, de souffrir ou de rêver. Les événements du CCC deviennent un modèle possible de bouleversement social. L’auto-organisation, la liberté d’expression et la discussion critique se fondent dans un choeur polyphonique coloré, à l’écart des normes sociales et des contraintes capitalistes (ndr : pour dire) :"Soyez excellents les uns envers les autres !"

- Bilan annuel du CCC 2018 - Souvenirs rafraîchissants

Vidéosurveillance biométrique, perquisitions à domicile, lois sur les activités de la police, Trojans et autres logiciels malveillants...

Les documents ressources

• Le programme du 35C3 de 2018

• Découvrir les thèmes choisis pour chaque année.

• Les vidéos désormais en ligne

• Les canaux : wiki, le blog, le canal irc #35c3 (serveur freenode)

• Chaos Computer Club et le "C-Base" à Berlin

• Mes synthèses en français, des 4 journées du 32C3 en 2015, 33C3 en 2016 et le 34C3 en 2017