29.12.2017 - par Valérie Dagrain CC-BY-SA 4.0

Présentation

Depuis 1984, le CCC, Chaos Computer Club, accueille chaque année des intervenant-es sur les thèmes de la sécurité informatique, du hardware et "making", aux sciences, à la société et la politique, l’art et la culture. En 2011 et 2016, un thème était dédié au spatial. Pour 2017, on assiste à l’apparition de plus d’interventions sur le changement climatique, l’Internet des Objets et près de 20 conférences sont consacrées à la résilience.

Le congrès se déroule cette année à Leipzig. Cette année 2017 est la 34ème édition. Étant organisé par le CCC (C3), l’événement se nomme 34C3. Pour 2017, la devise du congrès est "Tuwat", de « Tu etwas » en allemand pour « fais quelque chose » et qui fait écho à "Do It". Ce nom est lié au texte fondateur à partir duquel le Chaos Computer Club a évolué dès 1981, dans l’effervescence de la création des clubs informatiques, des mouvements artistiques et sociaux. La mise en œuvre visuelle du 34C3 représente un tournevis lumineux ("Leipzig lights !"), avec le style néon des années 80, et représente l’urgence de la mobilisation.

Le programme

Consulter le programme des 170 conférences. Il comprend aussi des sessions "lightning talk" où chacun peut s’inscrire en dernière minute pour présenter en 1mn, un projet, un état d’avancement ou une demande d’aide. Un grand merci au comité du CCC pour la visibilité significative de femmes conférencières.

Suivre les conférences en temps réel (streaming) durant ces 4 jours. La plupart des interventions sont en anglais et certaines en allemand. Cette année 2017, 4 conférences sont diffusées en parallèle de 11H du matin jusqu’à minuit. Parfois une personne traduit en langue des signes et des formats permettent d’écouter parfois en anglais, en français et en espagnol si c’est en allemand. Les archives des ressources media pour voir ou revoir les vidéos des conférences. Toutes les informations et ressources sur le site organisateur.

Synthèse des 4 journées

1ère journée le 27.12.2017, 2ème journée le 28.12.2017, 3ème journée le 29.12.2017 et 4ème journée le 30.12.2017.

J3 - Des conférences du 29 décembre 2017

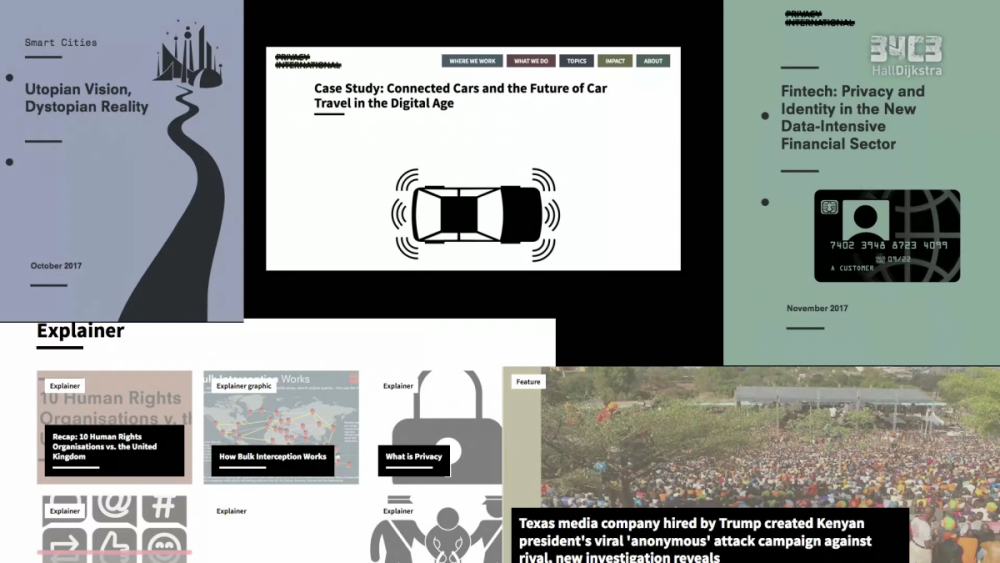

- Les services de police à l’ère de l’exploitation des données

Comment interviennent les services de police à l’ère de l’exploitation des données ? C’est la question que nous étudions à Privacy International depuis 2015. La société et nos pratiques numériques évoluent très vite. Lors de la récupération de données, les forces de l’ordre et les réglementations sur les procédures sont en retard. De l’extraction des données sur les téléphones mobiles en passant par le recueil de renseignements sur les médias sociaux, les forces de police exercent dans un environnement sans garde-fous pour les citoyens. Avec 51 000 caméras dirigées par la police, Londres est l’une des cités les plus surveillée au monde. Des sociétés vendent des technologies de surveillance et offrent à la police un accès sans précédent à la vie privée des gens. Les accords sont signés en huis clos et la population est exclue du débat.

À Privacy International, on mène des recherches sur les demandes légales d’accès aux informations : par exemple, sur les outils de police prédictifs utilisés par les forces de police britanniques. Lors d’enquêtes sur des crimes graves, le recueil d’information s’étend et pénalise les proches des suspects. Avec l’IoT, cela va encore s’étendre car ils sont devenus les trackers préférés des enquêteurs.

- Protéger votre vie privée au passage d’une frontière

Voyager avec des appareils numériques à l’âge d’or de la surveillance.

Nos vies sont sur nos ordinateurs portables (photos de famille, documents médicaux, informations bancaires, détails sur les sites Web que nous visitons...). Lors d’un passage à une frontière, les recherches effectuées sur nos appareils peuvent porter atteinte à nos correspondances privées, car cela peut porter à des informations sur notre santé et nos finances. Ceci est incompatible avec les valeurs d’une société libre. Bien que la vie privée et la sécurité soient importantes pour tout voyageur, elles sont devenues un problème critique. Cet exposé de l’EFF, Electronic Frontier Foundation, traitera des questions juridiques et politiques liées aux recherches aux frontières, des mesures techniques pour protéger ses données, des exemples de pays qui peuvent vous demander d’entrer des mots de passe pour accéder ou déchiffrer l’accès à vos données sur votre ordinateur portable. Cela inclut les défis d’entrer aux États-Unis au temps de Trump...

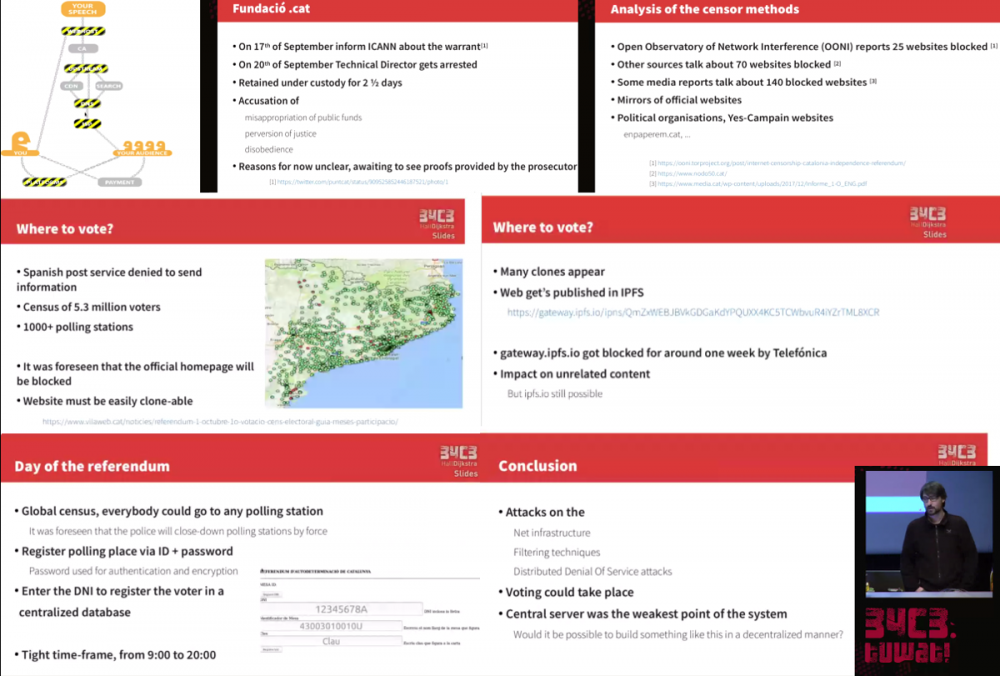

- La censure de l’Internet durant le référendum catalan

Le 1er octobre 2017, la société catalane a tenu un référendum pour décider si elle voulait rester dans l’État Espagnol ou créer un État indépendant. Cet exposé explique la censure sur Internet qui a eu lieu avant, pendant et après le référendum ainsi que les méthodes utilisées par l’État pour mener des actions de censure (les informations sur les sites Web et les bureaux de vote). De là, nous nous interrogeons sur comment créer des infrastructures plus résilientes. Les réactions internationales d’Internet Society, EFF, Julian Assange, Peter Sunde.

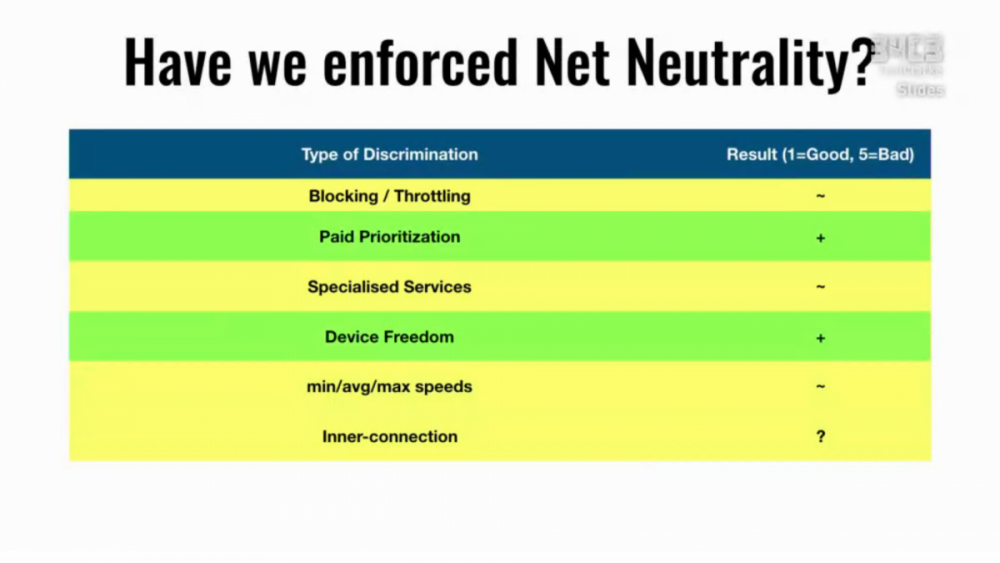

- La neutralité du Net dans l’Union Européenne

La neutralité du Net garantit un accès égal à l’Internet mondial. Depuis août 2016, l’U.E dispose d’un régime réglementaire de protection de la neutralité du réseau, désormais mis en place par les autorités réglementaires nationales des télécommunications.

Malheureusement, nous observons des résultats très différents dans différents États membres. Après 4 années de plaidoyer pour la neutralité de l’Internet en Europe, cette conférence compare l’application de la neutralité du net dans les différents États membres de l’UE, montre les violations les plus créatives et comment la société civile peut agir.

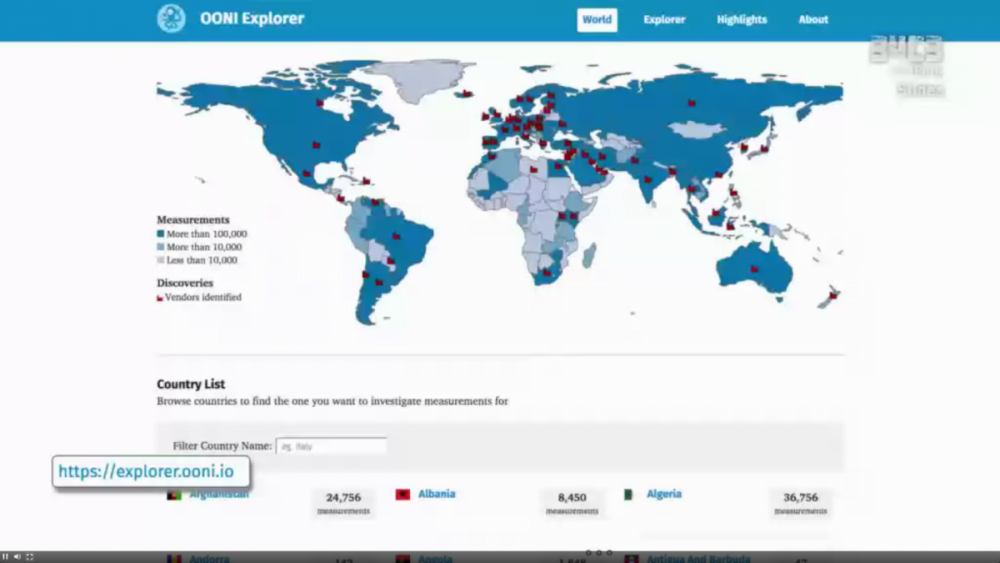

- OONI : Combattons la censure sur Internet, ensemble !

OONI, Observatoire Ouvert sur l’Interférence du Réseau, s’appuie sur un logiciel libre avec Tor Project, pour détecter la censure, la surveillance et la manipulation du trafic sur Internet. Cette conférence témoigne de cas en 2017 : des actions de censure sur Internet comme moyen de répression sur des opinions politiques, une augmentation de la censure des conversations entre les individus (sur WhatsApp et Signal)... Documents 2016-2017.

- Le réseau transnational Zamir et le journal Zagreb

Le premier réseau informatique durant la guerre (Yougoslavie 1992-1997). Crée par Wam Kat un sociologue (dynamique des groupes et communication de masse) qui, entre 1991 et 1995, a activement contribué à développer l’idée d’un réseau informatique dans une zone de guerre. Avec le soutien de Bionic, du CCC et d’autres groupes, environ environ une douzaine de hubs ont été mis en place, avec plus de 20000 utilisateurs. Le ZAMIR, Réseau transnational s’est ensuite joint.

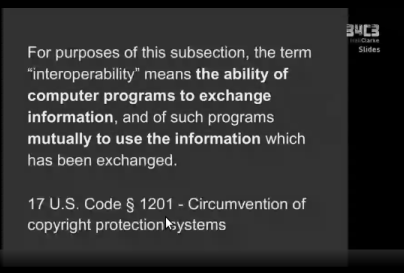

- Histoire et implications des DRM

La gestion des droits numériques (GDN, DRM en anglais) nous concerne car elle nous touche dans notre quotidien et notre environnement. Cette présentation questionne ses débuts et vers quoi nous allons avec les DRM. Qui possède réellement non seulement nos outils mais aussi nos expériences quand quelqu’un contrôle l’accès aux données et l’accès autour.

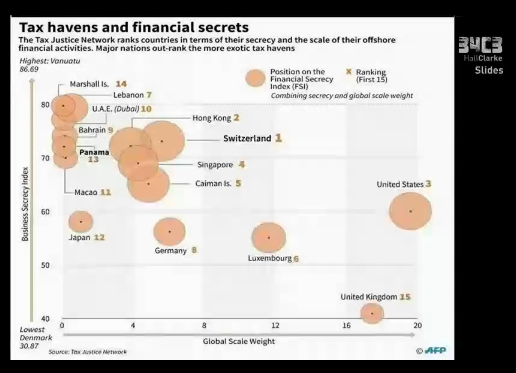

- Taxation

Un aperçu rapide du système fiscal international pour expliquer pourquoi les entreprises internationales comme Google ne paient que 2,4% d’impôts et comment les "Google, Amazon, Apple, Microsoft" éviter de payer des milliards d’impôts. Cette fraude fiscale coûte à l’Union européenne plus de 50 milliards de dollars par an. Suite aux révélations d’évasion fiscales dans les affaires #LuxLeaks et #PanamaPapers, nous présentons une campagne anti-évasion fiscale à l’échelle européenne lancée début mai 2017.

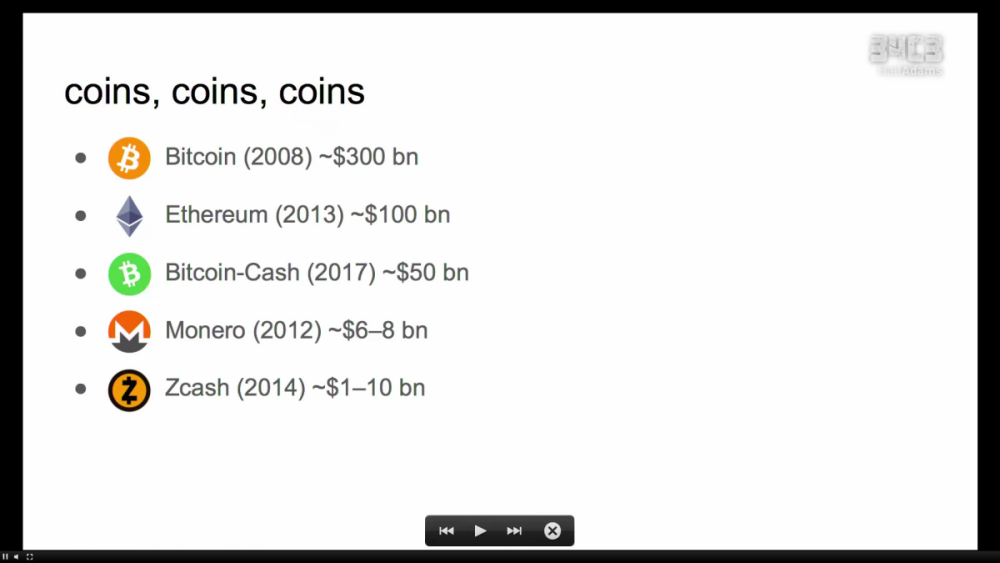

- Crypto-monnaie, contrats intelligents, etc : une technologie révolutionnaire ? Réponse courte : Oui !

Le Bitcoin est arrivé en 2010 et a donné naissance à un panel brillant de technologies pour le suivi de contrats, des calculs résistants à la censure, la « blockchain », etc. Cette présentation souligne les développements les plus significatifs dans cette technologie en réponse à la société et des explications sur certains gouvernements des états-nations qui interdisent les crypto-monnaies ou de les lancer.

- Nabovarme, un système de chauffage Open Source

Christiania est un quartier de Copenhague au Danemark, autoproclamé « ville libre » et fonctionnant comme une communauté autogérée depuis 1971. A l’orginie, le chauffage était basé sur des poêles à bois privés, des poêles à charbon et des poêles à huile. "Nabovarme" s’est crée en 2001 par la nécessité de transformer le réseau de chauffage privé. Basées sur des logiciels et composants Open Source, les consommateurs sont devenus des utilisateurs contrôlant leurs besoins. Documentations.

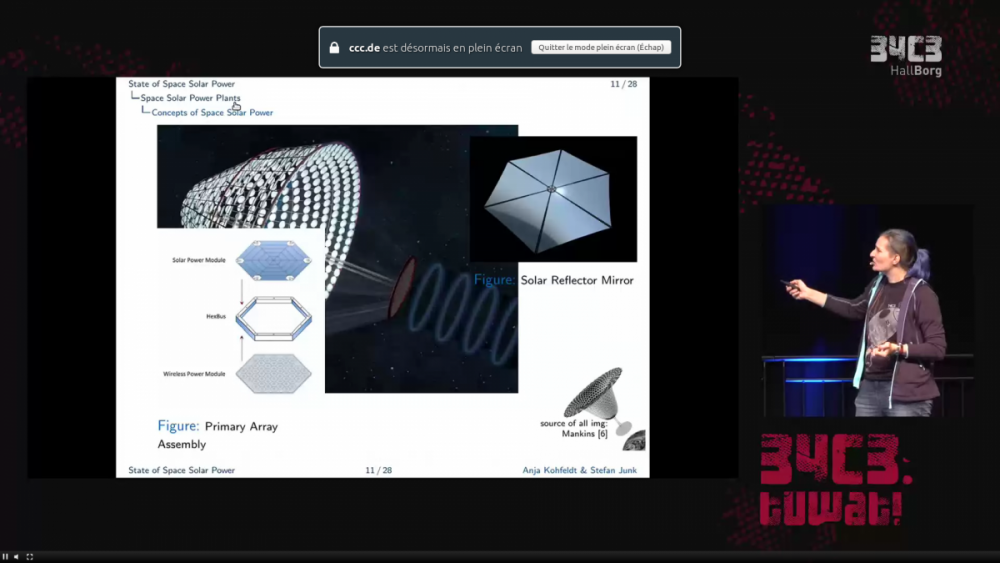

- Sauver le monde avec l’énergie solaire spatiale

Le projet de centrale solaire spatiale, telle que SPS Alpha, pourrait répondre aux problèmes des centrales d’énergies renouvelables sur Terre.

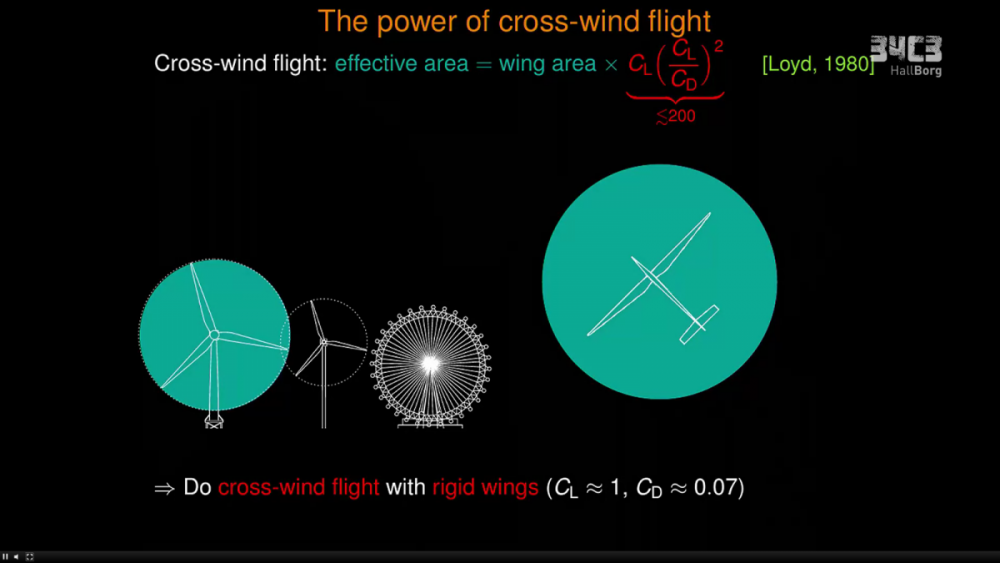

- L’énergie des drones : l’énergie éolienne aéroportée

L’énergie éolienne aéroportée, c’est la tentative d’amener la révolution numérique à la production d’énergie propre. Nous convertissons la puissance du vent à haute altitude en électricité grâce à un UAV relié au sol par un câble. Dans cette présentation, les intervenants expliquent des notions de physiques, l’avancement de projets industriels (Ampyx power et Google X Makani) et montrent comment construire un prototype par soi-même (logiciel ArduPilot libre et ouvert).

- Boucler la boucle : reconnecter la dynamique socio-technologique à la science du système terrestre

L’engagement international en faveur de l’accord climatique de Paris (COP21) et des objectifs de développement durable des Nations Unies en 2015 ont mis en lumière le besoin urgent de progrès scientifiques majeurs pour comprendre et modéliser l’Anthropocène, ce système planétaire socio-techno-écologique qui désigne l’endroit où notre humanité habite.

- Simuler l’avenir du système agroalimentaire mondial

Comment nourrir une population terrestre croissante dans un système terrestre résilient ? À l’Institut de Potsdam, pour la recherche sur l’impact climatique, le modèle d’impact (MagPie, Model of Agricultural Production and its Impact on the Environement) de l’ISIMIP est spécialisé dans la simulation du système terrestre. Il effectue des calculs intensifs pour simuler les tendances futures (couverture terrestre globale, l’utilisation de l’eau douce, le cycle de l’azote et le système climatique) tout en prenant compte que ce soit durable.

- Sur les perspectives et les défis météorologiques - modélisation climatique par convection-résolution

La représentation des orages (convection profonde) et des averses dans les modèles climatiques, représente un défi majeur. Aujourd’hui, les preuves du changement climatique mondial sont sans équivoque et l’influence humaine est évidente. Nos équipes effectuent des simulations pour anticiper les changements à venir. Nous présentons ici des simulations couvrant l’Europe et des représentations avec la nouvelle version du COSMO (Consortium for Small-Scale Modeling), capable d’exploiter ces architectures de supercalculateurs hétérogènes.

- S’assurer que les données climatiques restent publiques

Les données sur le changement climatique reposent souvent sur une infrastructure de recherche scientifique soutenue par l’État - allant des centres de données des agences, des satellites et des grappes de calcul à la modélisation du climat, de l’air et de l’eau. Quelques jours après les élections américaines de 2016, des universitaires et des militants se sont mobilisés pour préserver les données environnementales et l’infrastructure de recherche qui les a générées.

Cette conférence, présente les organisations investies pour protéger des données depuis novembre 2016 et EDGI, un réseau distribué d’universitaires et des ONG engagées sur la protection des archives de données fédérales. Autre document de 01.2017 en Europe.

- Un guide du pirate sur les changements climatiques

Cette conférence met en lumière les changements dans le système climatique et leurs conséquences. 1. Comprendre le système climatique (physiques, visualisations ) et aborder des conséquences biophysiques et socio-économiques. 2. Les leviers pour pirater le système climatique. 3. Comment les populations peuvent contribuer face à notre système politique et économique actuel.

- Sur la régulation des systèmes d’armes létales autonomes

En réduisant l’intervention humaine, l’utilisation d’armes autonomes est inquiétante. Les scientifiques et les ONG ont répondu à ces préoccupations et les États abordent la question dans le cadre de la Convention des Nations Unies où une interdiction du développement et de l’utilisation de ces armes (SALA) est envisagé. La conférence présente les enjeux juridiques, éthiques et de sécurité afin de soutenir la société civile sur une réglementation.

- Analyse d’ADN étendue

Pression politique. En 2017, 2 régions en Allemagne ont proposé l’extension de la loi sur l’analyse de l’ADN médico-légale. L’information génétique est soumise aux lois de la vie privée or, le fait de placer des personnes d’apparence similaire (ou même des groupes ethniques) au centre d’une enquête est susceptible d’engendrer plus de mouvements xénophobes. De plus, les informations sur la couleur de la peau sont liées aux dossiers médicaux tel que le risque de cancer de la peau ou maladies cardiaques. Cette information médicale est aussi protégée par la loi. L’analyse d’ADN pourrait mener des enquêteurs vers de mauvais suspects.

Des présentations techniques, des projets scientifiques ou des ateliers "Do It Yourself" menés dans des hackerspaces, fablabs ou en milieu scolaire et universitaire :

- Méthodiquement incorrect ! La remise des prix Ig Nobel honore des réalisations scientifiques qui « font rire les gens d’abord, puis les font réfléchir ». Exemple avec l’étude pour "savoir si les chats sont liquides". Durant ce gala scientifique du 34C3, les animateurs refont des expériences en temps réels sur la scène, "toujours au service de la science" !

- UPSat, le 1er satellite Open Source et SatNOGS. En 2014, Libre Space Foundation, une organisation à but non lucratif, s’est crée en Grèce par les créateurs de SAtNOGS. L’objectif était de promouvoir et développer des projets avec des technologies open source. UPSat a été le 1er satellite conçu avec des logiciels et du matériel open source. SatNOGS (Satellite Open Ground Station Network) est un réseau de stations au sol pour satellites open source.

- Comment Alice et Bob se rencontrent s’ils n’aiment pas les oignons ?. (Ndr : allusion à Tor). Avec la popularité du Web est venu la popularité des réseaux de d’anonymisation de la communication (ACN). Il n’existe pas de réseau d’anonymat parfait avec une faible latence, une faible consommation de bande passante et qui offre un anonymat fort. Dans cet exposé, nous présentons des alternatives au célèbre réseau d’anonymisation de Tor et examinons les réalisations et différences.

- Des vérificateurs mathématiques dans le développement quotidien de logiciels et de matériel. La plupart des ingénieurs considèrent la vérification mathématique par une machine comme une curiosité académique. En revanche, des activités telles que le test, le débogage et la révision de code sont considérées comme essentielles. Ces activités ont le potentiel de réduire considérablement les efforts de développement.

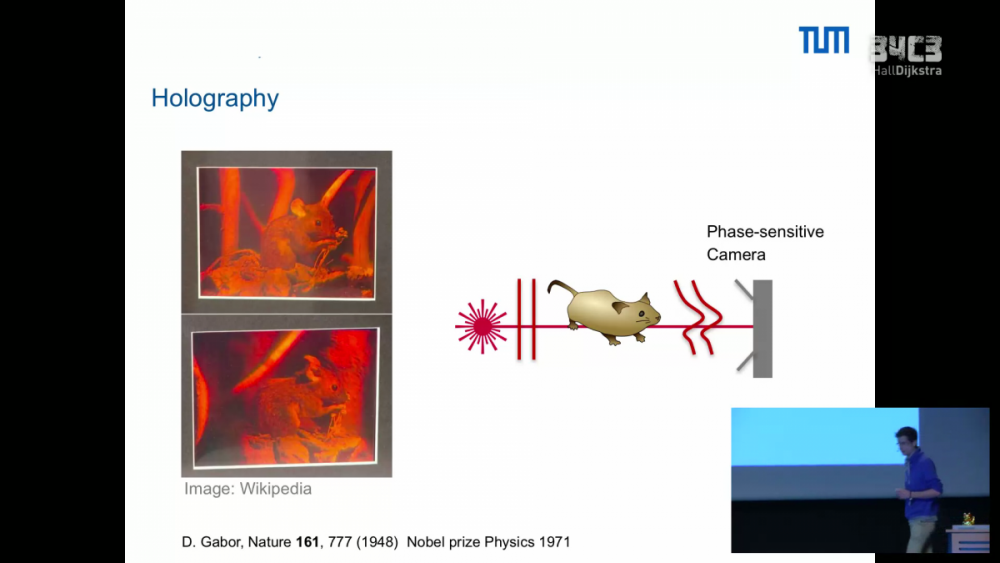

- Holographie du rayonnement Wi-Fi. Peut-on voir le rayonnement des appareils sans fil ? Et à quoi cela ressemblerait si nous pouvions le voir ? Des intervenants de l’Institut de Physique Max Planck et de l’Université technique de Munich expliquent leurs expériences.

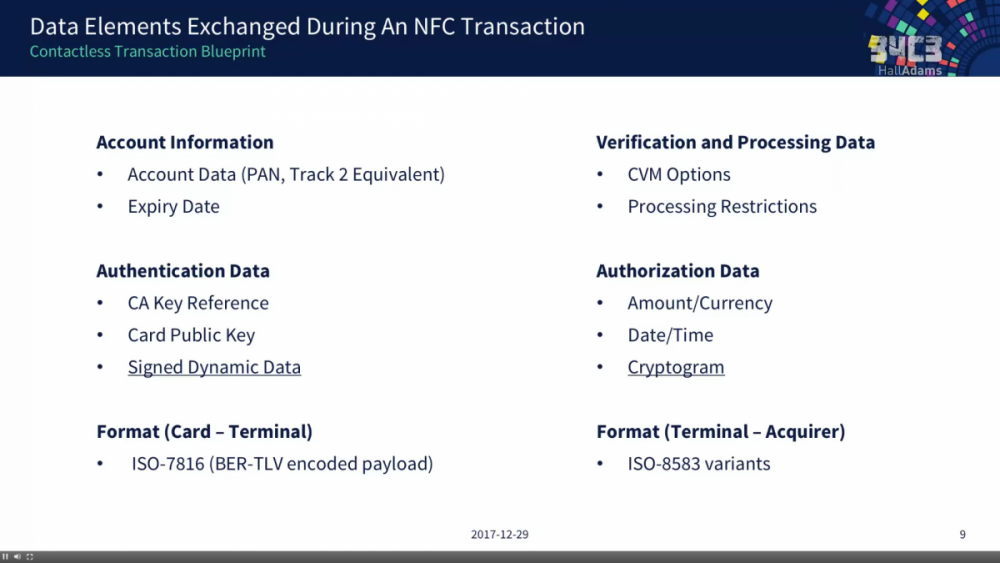

- Décodage des paiements sans contact par carte. Une exploration des transactions NFC et des explications sur le fonctionnement d’Apple Pay et d’Android Pay. Dans cette conférence nous présentons les techniques et protocoles utilisés pour les paiements par carte sans contact au point de vent ; nous explorerons comment fonctionne Apple Pay sur le plan technique et pourquoi on peut « cloner » sa carte de crédit sur votre téléphone ; et nous examinerons toutes les parties impliquées dans une transaction par carte et comparerons les différences entre une puce (ICC) et une transaction sans contact (NFC).

- L’informatique vintage pour des mesures de rayonnement fiables et un monde sans armes nucléaires

Vingt-cinq ans après la fin de la guerre froide, il y a encore environ 15 000 armes nucléaires dans les arsenaux des neuf États dotés d’armes nucléaires. En déc. 2016, une résolution des Nations unies a été voté : ce traité sur l’interdiction des armes nucléairesa pour objectif de renforcer l’article 6 du Traité sur la non-prolifération des armes nucléaires.

L’élimination des armes nucléaires nécessitera des systèmes de mesure fiables pour confirmer l’authenticité des ogives nucléaires avant leur démantèlement. Une nouvelle idée pour un tel système d’inspection est d’utiliser du matériel vintage (Apple IIe / 6502) au lieu de microprocesseurs modernes, réduisant la surface d’attaque par la simplicité. Dans l’exposé, nous présentons et démontrons un système de mesure de matériel ouvert personnalisé basé sur la spectroscopie gamma.

- Tous les BSD sont-ils créés de façon égales ? Une étude sur les vulnérabilités du noyau BSD : revue de code, fuzzing, test d’exécution sur les 3 principales distributions BSD (NetBSD / OpenBSD / FreeBSD).

- Les projets NERF et Heads ramènent Linux aux serveurs cloud de démarrage (ROM) en remplaçant la quasi-totalité du microprogramme du fournisseur par une exécution Linux qui agit comme un chargeur de démarrage rapide, flexible et mesuré. Depuis des années, tous les serveurs modernes ont pris en charge des options Free Firmware comme LinuxBIOS ou coreboot, et la sécurité du serveur et du cloud dépendait donc d’un microprogramme propriétaire. Nous montrons comment reprendre le contrôle de nos systèmes avec des logiciels Open Source, contribuant ainsi à construire un cloud plus fiable et sécurisé.

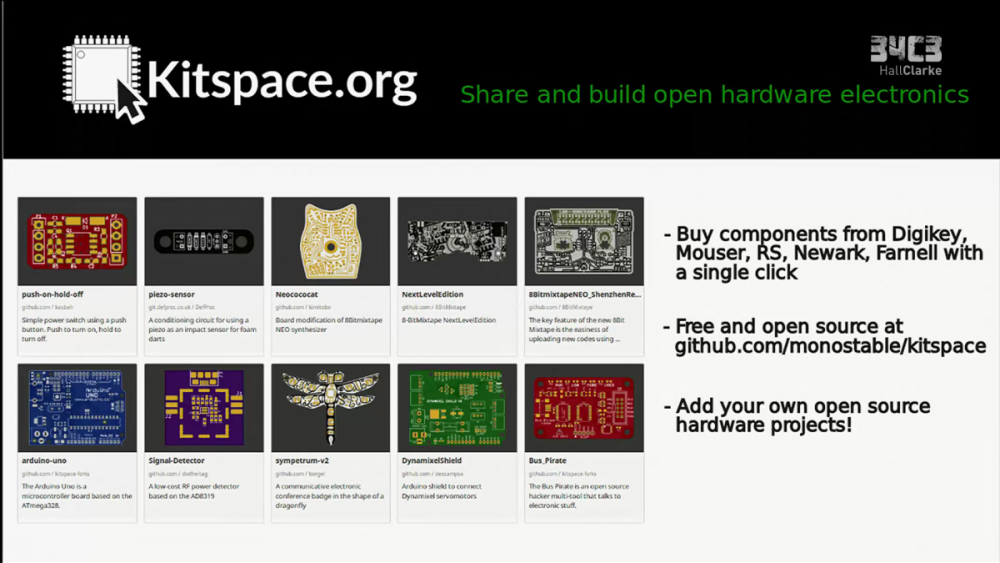

- La conception de circuits avec du code au lieu de CAD (Computer-aided design) est-elle l’avenir de l’automatisation de la conception électronique ?. Une vue d’ensemble et l’historique des différents outils et langages qui vous permettent d’utiliser du code plutôt qu’un logiciel de CAO pour concevoir des circuits.

- Lancement de GSM mobile sur SDR. Depuis que SDR (Software Defined Radio) est devenu plus populaire et disponible, beaucoup de projets basés sur cette technologie se sont développés En ce qui concerne les télécommunications mobiles, il est actuellement possible d’exploiter votre propre réseau GSM ou UMTS à l’aide d’un appareil SDR capable de transmettre et de logiciels libres comme OsmoBTS ou OpenBTS.

- Chiffrement résilié. Si des erreurs sont commises lors de la génération de clés ou si les backdoors matériels rendent des attaques difficiles, l’ensemble de la sécurité s’effondre. Les problèmes de sécurité liés à la génération de clés dans les puces TPM et dans l’implémentation Intel ME basée sur Minix 3 montrent qu’il est fondamental d’être attentif sur cette sécurité.

- Les anti-patrons (antipatterns) et les malentendus dans le développement de logiciels. En s’appuyant sur 20 ans d’anecdotes dans le développement de logiciels, la conférence tente de montrer comment depuis la conduite du projet on peut générer des erreurs. Il ne s’agit pas d’erreurs de programmation, mais d’erreurs dans l’approche. Définition d’antipatterns.

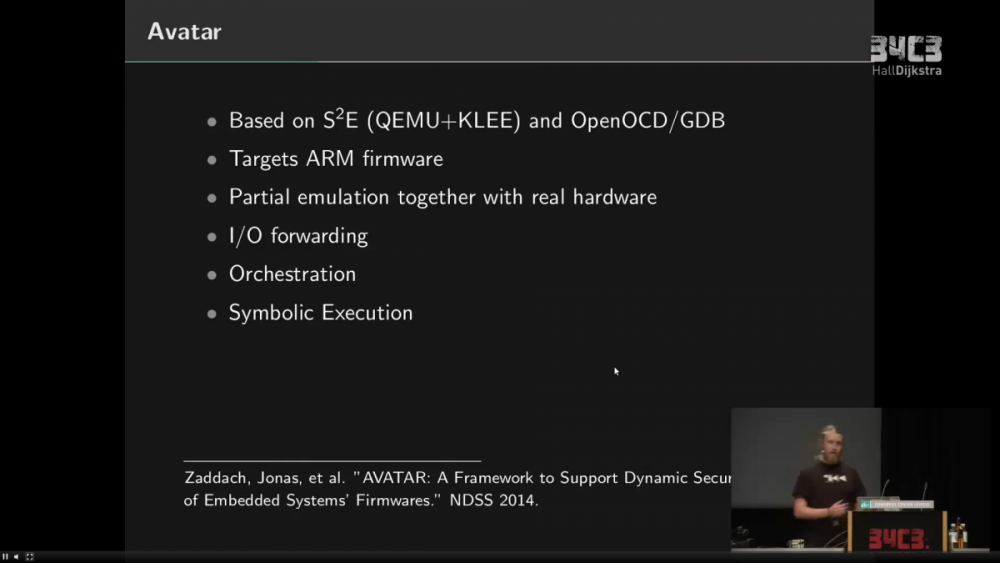

- Avatar² est un framework open source d’instrumentation dynamique et d’analyse de firmware binaire, sorti en juin 2017.

- Les petites choses de la vie Introduction aux bases de microscopes, où la différence avec d’autres optiques (photographie, télescopes), comment faire de belles images à la maison et découvrir les possibilités avec le smartphone ou les microscopes USB.

- Évaluer les émissions de gaz à effet de serre. Une brève présentation de quelques outils non spécialisés pour évaluer les émissions de gaz à effet de serre.

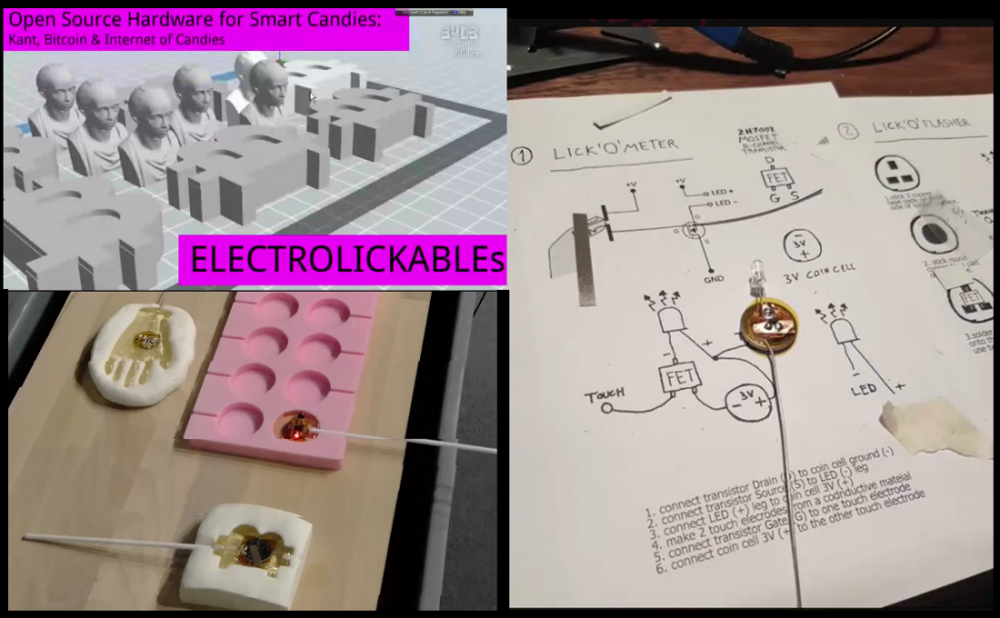

- Électro-comestibles

Electroedibles est une expérience avec du matériel "comestible" qui explore les limites de l’interaction entre notre langue et les circuits pour se moquer des fantasmes actuels d’Internet des Objets (IoT). Ce projet initié par le laboratoire de Shenkar College of Arts et de Tel Aviv Makerspace consiste en une série d’ateliers où les participants combinent des circuits (lecteur à LED, moteur à vibration ou piézo) avec des recettes de confiserie.

- Open Source Oestrogène

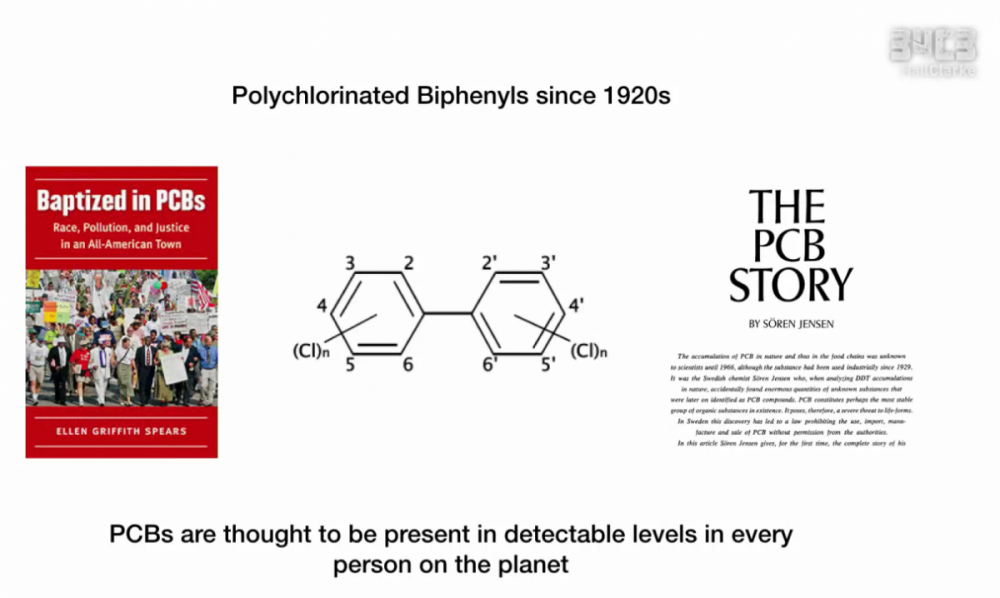

De la colonisation moléculaire à la collaboration. La recherche interdisciplinaire sur le projet "Open Source Estrogen" combine du biohacking et un regard artistique de différentes communautés. L’objectif est de démontrer comment l’œstrogène est une biomolécule avec un biopouvoir institutionnel. Ainsi, le projet initie un dialogue culturel à travers la génération de DIY / DIWO (faire soi-même / faire-avec-autres) pour la détection et l’extraction des œstrogènes. (pict. PCB. Ils sont toxiques, écotoxiques et reprotoxiques (y compris à faible dose en tant que perturbateurs endocriniens).

- FPGA public basé sur une attaque DMA. La plupart des attaques par accès direct à la mémoire (DMA) ont été introduites par les fournisseurs de processeurs IOMMU et les fournisseurs de systèmes d’exploitation. Présentation de l’outil PCILeech.

Les documents ressources

- Le programme du 34C3

- Découvrir les thèmes choisis pour chaque année.

- Visionner les vidéos en temps réel]

- Les canaux : wiki, le blog, le canal irc #34c3 (serveur freenode)

- Retrouver les archives dont les vidéos après l’événement

- Chaos Computer Club , Chaos Communication Camp et en savoir plus sur le "C-Base" à Berlin

- Mes synthèses en français, des éditions de 2015 et 2016