28.12.2017 - par Valérie Dagrain CC-BY-SA 4.0

Présentation

Depuis 1984, le CCC, Chaos Computer Club, accueille chaque année des intervenant-es sur les thèmes de la sécurité informatique, du hardware et "making", aux sciences, à la société et la politique, l’art et la culture. En 2011 et 2016, un thème était dédié au spatial. Pour 2017, on assiste à l’apparition de plus d’interventions sur le changement climatique, l’Internet des Objets et près de 20 conférences sont consacrées à la résilience.

Le congrès se déroule cette année à Leipzig. Cette année 2017 est la 34ème édition. Étant organisé par le CCC (C3), l’événement se nomme 34C3. Pour 2017, la devise du congrès est "Tuwat", de « Tu etwas » en allemand pour « fais quelque chose » et qui fait écho à "Do It". Ce nom est lié au texte fondateur à partir duquel le Chaos Computer Club a évolué dès 1981, dans l’effervescence de la création des clubs informatiques, des mouvements artistiques et sociaux. La mise en œuvre visuelle du 34C3 représente un tournevis lumineux ("Leipzig lights !"), avec le style néon des années 80, et représente l’urgence de la mobilisation.

Le programme

Consulter le programme des 170 conférences. Il comprend aussi des sessions "lightning talk" où chacun peut s’inscrire en dernière minute pour présenter en 1mn, un projet, un état d’avancement ou une demande d’aide. Un grand merci au comité du CCC pour la visibilité significative de femmes conférencières.

Suivre les conférences en temps réel (streaming) durant ces 4 jours. La plupart des interventions sont en anglais et certaines en allemand. Cette année 2017, 4 conférences sont diffusées en parallèle de 11H du matin jusqu’à minuit. Parfois une personne traduit en langue des signes et des formats permettent d’écouter parfois en anglais, en français et en espagnol si c’est en allemand. Les archives des ressources media pour voir ou revoir les vidéos des conférences. Toutes les informations et ressources sur le site organisateur.

Synthèse des 4 journées

1ère journée le 27.12.2017, 2ème journée le 28.12.2017, 3ème journée le 29.12.2017 et 4ème journée le 30.12.2017.

J2 - Des conférences du 28 décembre 2017

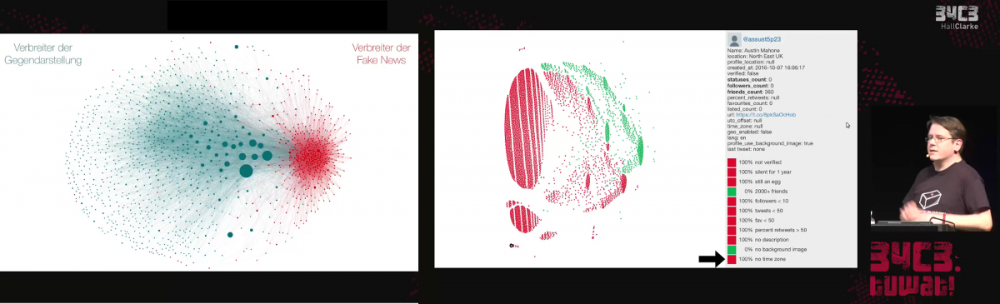

- Les bots sociaux, filtres et "fake news"

Un journaliste des données présente des visualisations sur "l’attaque de robots d’opinion" (bots) et comment on peut être "pris dans une bulle" (filtre). Il présente la méthode, le code source et comment il a évalué 4 500 robots, 1.6 million de comptes Twitter, 400 millions de tweets et 50 millions d’articles en ligne pendant un an. Utilisant des scrapbooks, des réseaux de neurones, des outils de visualisation, l’avis d’experts et 600 utilisateurs de Twitter. Il a recherché des robots sociaux, la source et rendu visible la diffusion de fausses nouvelles (pict 1 & 2), les discours haineux et les bulles pour identifier ceux qui existent et commencer à comprendre comment ils fonctionnent.

- Sur la banalité d’influencer et de vivre avec des algorithmes

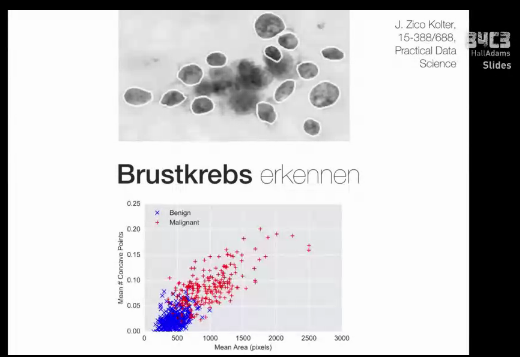

Cette présentation illustre comment les algorithmes d’apprentissage automatique et les I.A, nous catégorisent. Ces outils de prédiction peuvent reproduire des biais, influencer ou renforcer nos décisions. Démonstrations avec le réseau social Facebook et les élections aux U.S.A, la solvabilité bancaire, la reconnaissance et discrimination faciale appliquées à l’orientation sexuelle ou la délinquance, la détection d’image associée à d’autres. De façon positive, des champs d’applications émergent comme en médecine et biologie, pour détecter la nature des cellules (pict.).

- Politique du réseau en Suisse

Des intervenants du CCC-CH, CCCZH, de la Société Numérique Suisse, du Parti Pirate Suisse décrivent des litiges concernant les libertés numériques. Cela concerne la surveillance de masse, le vote électronique, la neutralité du Net, la loi sur la protection des données et l’absence de référendum.

- Surveillance financière

Confrontées à de nouvelles responsabilités pour "prévenir le terrorisme et le blanchiment d’argent", des banques ont construit des infrastructures et méthodes de surveillance qui touchent des millions de personnes innocentes. Dans le cadre d’une collaboration internationale, 2 journalistes d’investigation expliquent comment ils ont pu étudier une liste (World-Check) de documents de surveillance privé. (L’image illustre l’accès à l’espace privé via le service de livraison d’Amazon).

- Espions contre Espions

Cette présentation sur les techniques d’écoute aborde l’historique d’appareils d’écoute, des technologies (laser in the air), les conditions idéales et les contraintes pour placer des micros (emplacement, batterie, comportements, cibles). La session se termine par une démonstration - en temps réel dans la salle - de la détection d’un microphone et de sa localisation avec Salamandra.

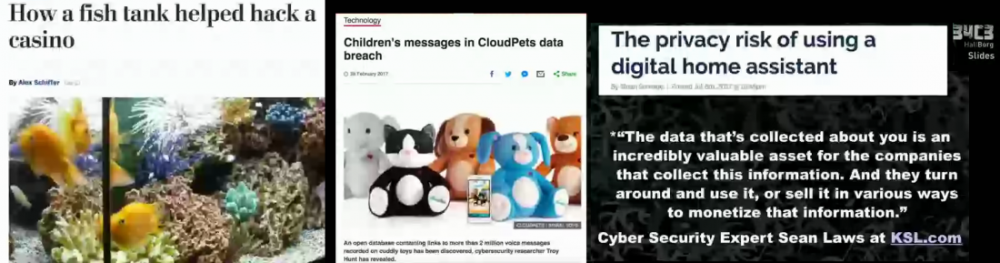

- L’Internet des Echecs

Où comment l’Internet des Objets (IoT) a mal tourné. Le constat : l’Internet des objets est un marché en croissance, on tend vers des appareils connectés en permanence et comme ils ne sont pas sécurisés ils peuvent être détournés à distance (pict 1). La présentation souligne les risques des "enceintes connectées domestiques" qui modifient notre sens de la vie privée, les jouets pour enfants qui enregistrent et stockent leurs échanges (pict 2.), les jouets (sexuels) connectés qui peuvent s’activer à distance. A suivre : Le RGPD, Règlement général sur la protection des données personnelles, projet de loi qui doit entrer en vigueur en mai 2018.

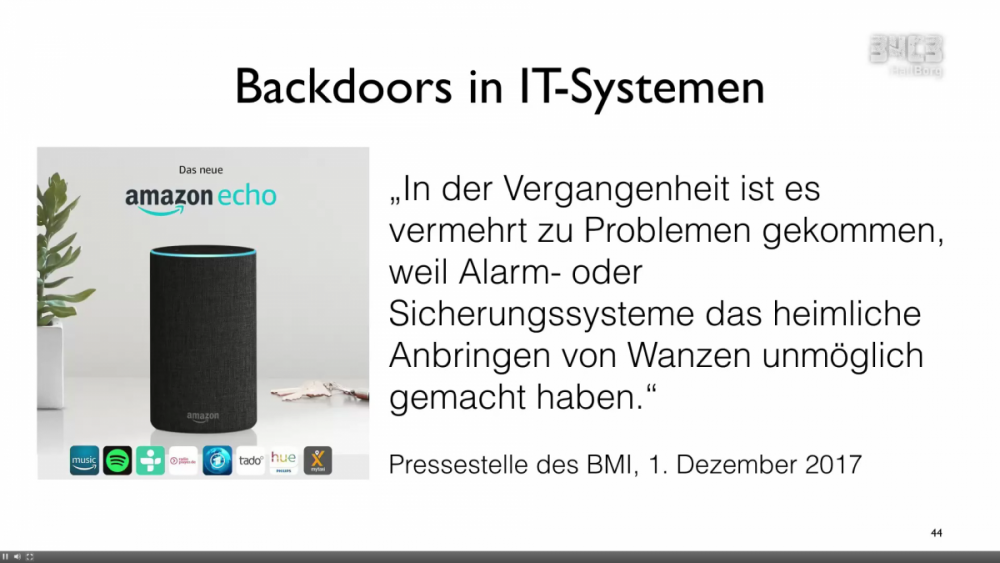

- Sécurité trompeuse

Comment la surveillance menace notre sécurité ? Les intervenants questionnent les promesses de sécurité face aux nouveaux outils de surveillance. (Pict. Assistant intelligent).

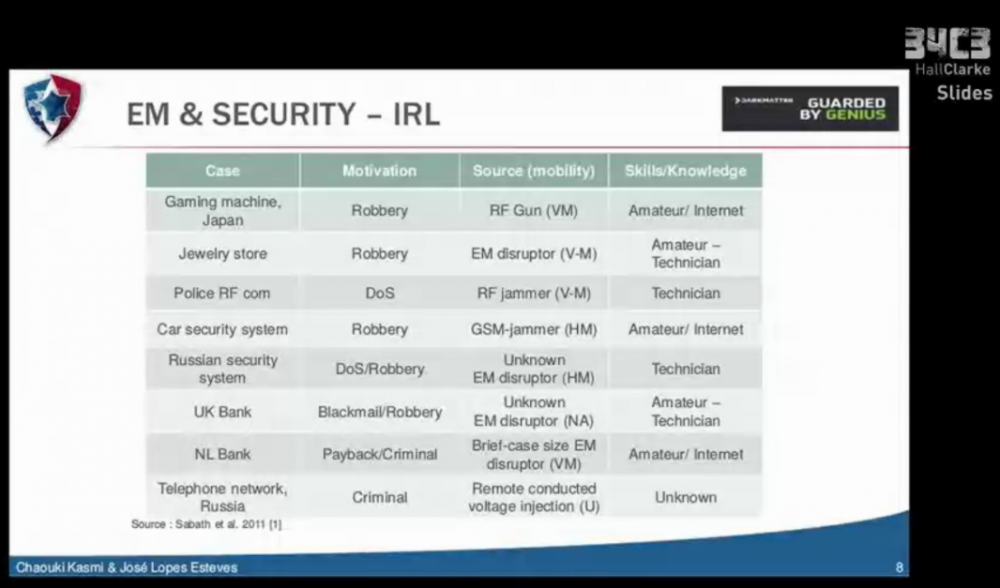

- Les menaces électromagnétiques pour la sécurité de l’information

La sensibilité des appareils électroniques face aux interférences électromagnétiques a été anticipée depuis les années 90 mais peu d’études ont été réalisées concernant la distance. La plupart des études à ce sujet (EeMSEC) sont faites sur une courte distance. Dans cet exposé, nous proposons une méthodologie pour détecter, classer et corréler les effets lors d’une exposition intentionnelle des systèmes analogiques et numériques face à des interférences électromagnétiques.

- La saisie du navire l’Iuventa.

Des initiatives de recherche et de sauvetage en Méditerranée ont été criminalisées. Le navire "Iuventa", de l’organisation "Youth Rescue", a été saisi le 2 août 2017 par les autorités italiennes. La présentation porte sur les événements qui ont abouti à la saisie du navire : les techniques de surveillance et de renseignement qui ont été utilisées par les autorités , pourquoi l’U.E suscite un tel intérêt à cette démarche et l’étude d’un document de stratégie de Frontex (janv. 2016). Voir sea-watch, une autre initiative de sauvetage de réfugiés en Méditerranée.

- Pourquoi nous anthropomorphisons les ordinateurs ?

Et pourquoi nous nous déshumanisons dans le processus ? Face aux courants du big data et du transhumanisme, l’intervenante cite les paroles de leaders technologiques de la silicon valley américaine. Cette conférence aborde la menace du réchauffement climatique et des appareils de surveillance qui nous entourent. Cette artiste cherche à comprendre pourquoi on cherche tant à socialiser la technologie qui nous entoure.

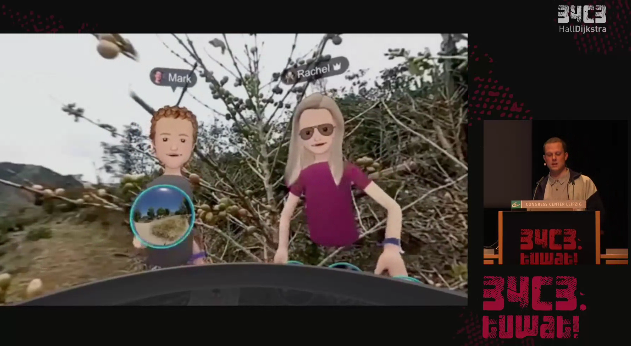

- Les humains en tant qu’extensions de logiciel

"Serez-vous mon plugin ?" Alors que la technologie est souvent décrite comme une extension de notre corps, sous l’angle artistique, l’intervention proposer une réflexion inversée : concevoir les corps et les esprits des travailleurs numériques comme des extensions de logiciels, qui peuvent être facilement branchés, recâblés et jetés. (pict. réalité virtuelle de Facebook qui montre un environnement agréable alors qu’il est dégradé).

- Voir grand ou prendre soin de soi

Cette présentation cite les obstacles pour penser les nouvelles technologiques dans le champ d’activités des infirmièr-es. Les intervenantes soulignent : 1. des contradictions avec le retrait de machines de soins et une politique de recherche européenne axée sur le développement de nouvelles techniques sanitaires et sociales pour résoudre la pénurie de main-d’œuvre. 2. des avis contre les technologies numériques dans le domaine de la réalité augmentée. L’acte principal des soins infirmiers est la relation et la communication entre le patient et son infirmiè-re. Or la technologie numérique ne peut afficher que des connaissances discursives. 3. que l’utilisation des dossiers de santé électroniques est en augmentation. Des dispositifs intelligents peuvent être utiles pour soutenir l’échantillonnage sanguin ou la documentation. 4. Le progrès des biotechnologies stimule l’intérêt mutuel entre les sciences humaines et les sciences naturelles. Mais les technologies émergentes sont considérées à tort comme uniquement associées à la médecine. Le milieu infirmier souhaite se libérer du champ de la médecine qui s’impose comme discipline dominante.

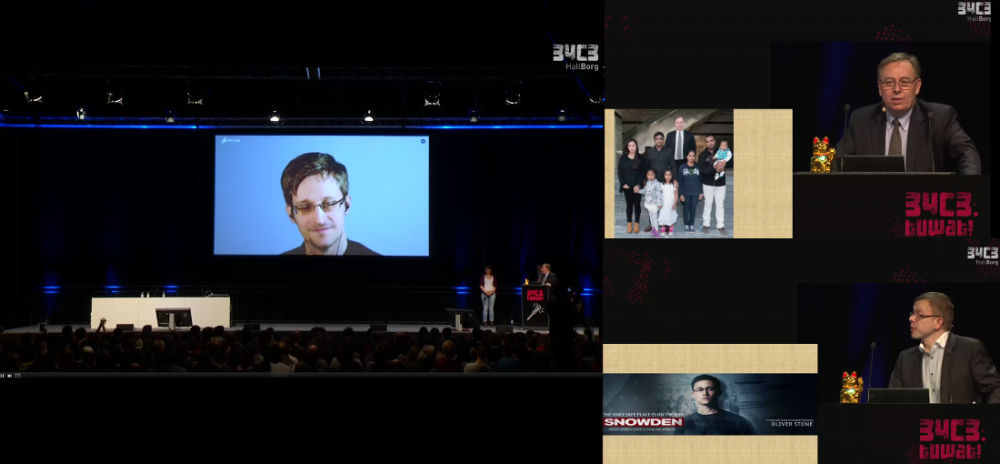

- Les protecteurs d’Edward Snowden, sous surveillance à Hong-Kong

Depuis sept. 2016 et la sortie du film « Snowden » d’Oliver Stone, les réfugiés qui avaient protégés Snowden en 2013 ont été ciblés et persécutés par le gouvernement de Hong-Kong où ils vivent. Lorsqu’Edward Snowden était à Honk-Kong et malgré les menaces qu’ont subi cette famille et ses proches, "ses gardiens" n’ont pas fléchi et l’ont aidé.

Après l’intervention et participation d’un journaliste et avocat qui défend cette famille, E. Snowden intervient en vidéoconférence (depuis Moscou). Il affirme que les hackers sont familiers à ces pressions et qu’ils savent prendre des risques pour réparer ou trouver une solution. Il remercie les participants d’écouter le témoignage de cette famille qui l’a protégé. Il explique combien ces personnes avaient bien mesuré sa situation car ils la vivent au quotidien. À Hong-Kong, le comportement attendu est de montrer l’exemple or le courage de cette famille révèle les failles du système, génère du doute et donc une dissidence.

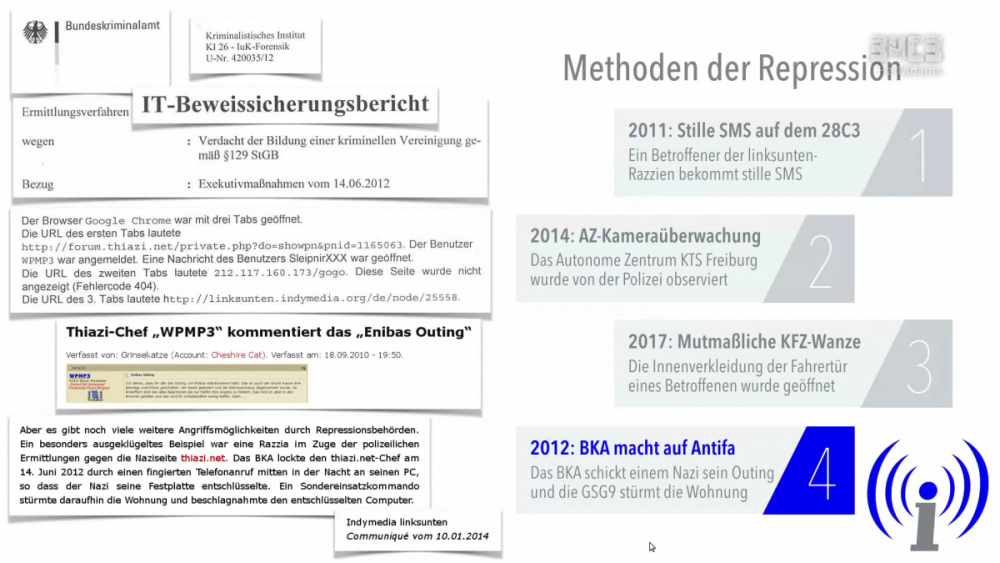

- Tous les ordinateurs sont confisqués

La plateforme d’information linksunten d’Indymedia, a été interdite en août 2017 par le ministre fédéral de l’Intérieur Thomas de Maizière. Afin de renverser le droit de presse, le ministère de l’Intérieur a utilisé la loi sur les associations. Les locaux ont été fouillés et les ordinateurs confisqués sont en cours de "décodage". Cette affaire devrait être discuté mais elle sera gérée devant le Tribunal administratif fédéral de Leipzig.

Des présentations techniques, des projets scientifiques ou des ateliers "Do It Yourself" menés dans des hackerspaces, fablabs ou en milieu scolaire et universitaire :

- Making experts Makers & Makers Experts.

Nous présentons les résultats et avancements sur des modules complémentaires pour les fauteuils roulants. Avec des hackers et fablabs, le projet a commencé il y a un an, sur un hackathon MakerFaire dédié aux fauteuils roulant". La VIDEO présente 3 conceptions nouvelles pour : le transport et le stockage, la conduite dans la neige et l’éclairage.

La démarche comprend : une recherche et des ressources open source, l’idéation, la conception, le prototypage et les tests des utilisateurs. Ce qui joue un rôle central dans la réussite : la faisabilité, le temps consacré à la production, les coûts, l’esthétique et l’impact. Une annonce : mettre en réseau les projets sur l’accessibilité.

- L’éducation numérique à l’école. La programmation est amusante ! Démonstration avec progbob (site en anglais et allemand) des jeunes filles en classe de 5ème.

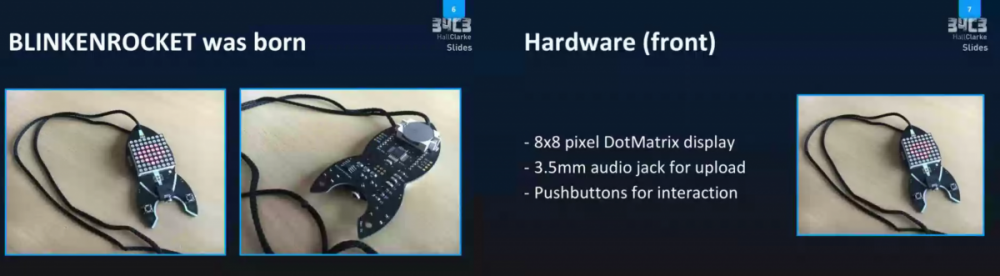

- Blinkenrocket. Comment lancer son projet associatif. Blinkenrocket est un kit de soudure DIY SMD conçu pour enseigner les différentes techniques de fabrication. Des exemples de matériel et logiciel sont conçus dans des ateliers du CCC au shackspace, chaosdorf et metalab.

- Lasers à électrons libres ... ou pourquoi nous avons besoin de 17 milliards de volts pour faire une photo ! Ce ne serait pas génial d’avoir un microscope qui permettrait aux scientifiques de cartographier la composition atomique des virus, de filmer les réactions chimiques ou d’étudier les processus à l’intérieur des planètes ? Des présentations inédites avec des vidéos HD de l’infiniment petit.

- Systèmes vicéraux est l’intitulé de cette exposition artistique pour désigner "le son et des données" comme support de sculpture. Sarah présentedes relations synesthésiques, allant des expériences dans le bio et l’art des fibres pour démystifier la technologie des réseaux informatiques.

- Robot Music. Une fois l’automatisation terminée, nous aurons beaucoup de temps libre entre nos mains. Ce projet montre les premières explorations de la musique générée par ordinateur via des mains de robots, de vieux ordinateurs et des algorithmes génératifs. Le projet a été lancé en 2017 et a été présenté sous d’autres formes à Illutron (Copenhague), Algomech Festival (Sheffield) et Internetdagarna (Stockholm). (Pict. musique sur un Commodore 64 et d’autres machines).

- Sécurité de la console Nintendo. Nintendo a lancé une nouvelle console plus sécurisée que jamais. Dans cet exposé, nous présentons la pile logicielle qui alimente le Switch et nous partageons notre progression dans le défi de contourner et étudier les concepts de sécurité de l’appareil.

- Interception des données de mobiles. De nombreux opérateurs de réseaux mobiles se précipitent pour mettre à niveau leurs réseaux en 4G / LTE à partir de 2G et 3G, pour améliorer le service, mais aussi la sécurité. Dans ce cours, l’intervenant présente comment l’interception de données (MiM) peut être faite.

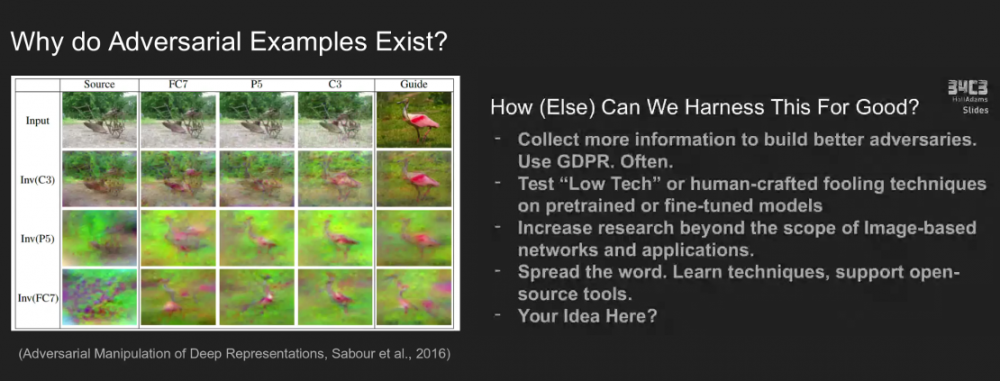

- Deep learning, des outils pour tromper la "boite noire".

- Reverse engineering FPGAs. Présentation de la composition des FPGA et la façon de faire du reverse des séries Xilinx 7 et Lattice iCE40 ainsi que leurs implications. Les FPGA (Field Programmable Gate Arrays) sont utilisés dans de nombreuses applications, du réseau, des communications sans fil au calcul haute performance, en passant par le prototypage ASIC.

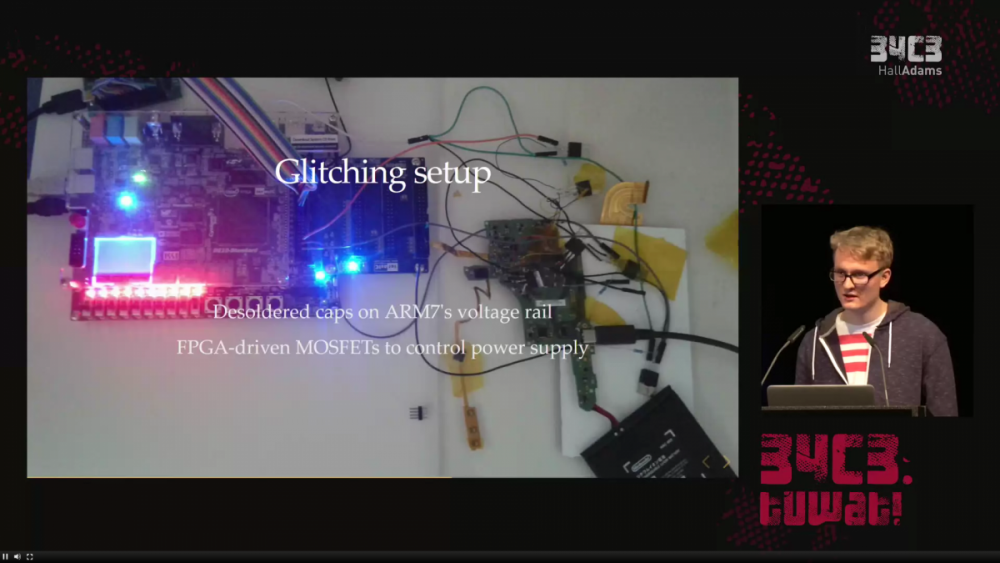

- Ouvrir un système propriétaire avec GlitchKit. Sur les puces ROM chiffrées qui obligent les ingénieurs à faire du reverse engineering, les intervenants présentent GlitchKit. Ils expliquent la libération de périphériques propriétaires grâce à des outils Open Source.

- Découvrir les vulnérabilités dans Hoermann BiSecur, un système radio chiffré AES.

- Amusez-vous avec les quadrillages en chiffrement et cryptanalyse. Le quadrillage désignent la grille répétitive de points dans l’espace à n dimensions. C’est un outil mathématique très utile pour le chiffrement.

- Microcode x86, tout ce que vous avez toujours voulu savoir sur le Microcode x86 sans jamais oser le demander.

- Intel ME : Mythes et réalité.

- SafetyNet Attestation est le service de sécurité principal sur Android. Les intervenants expliquent comment ça fonctionne, présentent un guide sur la façon d’implémenter et utiliser puis terminent par des présentations d’attaques/défenses.

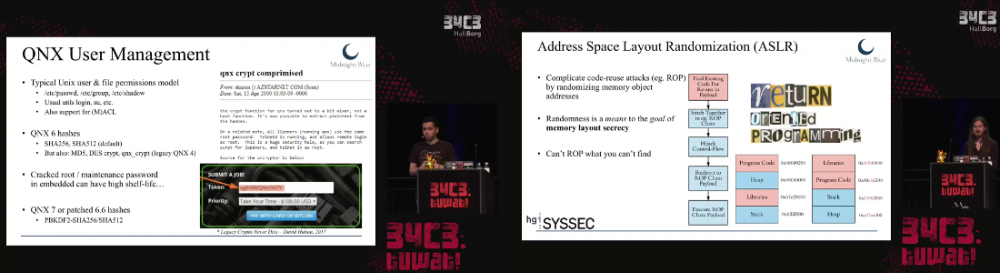

- Analyse approfondie de QNX. QNX est un système d’exploitation propriétaire destiné au marché embarqué et utilisé dans de nombreux systèmes sensibles et critiques, notamment l’industrie automobile.

- Peut contenir des DTraces de FreeBSD. Les systèmes deviennent de plus en plus complexes et il devient de plus en plus difficile de comprendre ce qu’ils font. DTrace est un système en cours d’évolution pour donner un aperçu dans le système.

- Noise Protocol Framework est une boîte à outils pour les protocoles à deux canaux sécurisés. Le bruit est utilisé par WhatsApp pour la communication client-serveur, par le protocole VPN WireGuard et par le réseau Lightning.

- La fabrication d’une puce. Introduction au monde de la fabrication de puces, de la photolithographie à l’implantation ionique en passant par le dépôt chimique en phase vapeur des connexions.

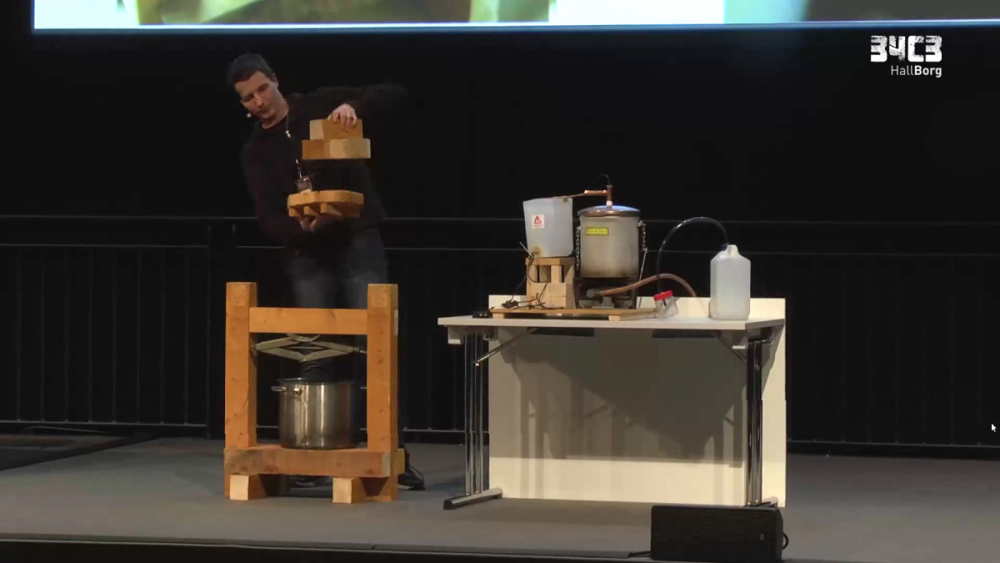

- Boissons légales D.I.Y : Théorie et pratique de la distillation & Schnaps Hacking, de la pomme au schnaps.

- Les "lightning talks".

Les documents ressources

- Le programme du 34C3

- Découvrir les thèmes choisis pour chaque année.

- Visionner les vidéos en temps réel]

- Les canaux : wiki, le blog, le canal irc #34c3 (serveur freenode)

- Retrouver les archives dont les vidéos après l’événement

- Chaos Computer Club , Chaos Communication Camp et en savoir plus sur le "C-Base" à Berlin

- Mes synthèses en français, des éditions de 2015 et 2016