22.11.2018 par Valérie Dagrain aka wanda CC-BY-SA 4.0

La 7ème édition du Capitole du Libre, l’événement du logiciel libre en Occitanie, s’est déroulée du 17 au 18 novembre 2018 à l’ENSEEIHT, en centre-ville de Toulouse.

Organisé par l’association Toulibre [1] avec l’aide des clubs étudiants de l’ENSEEIHT (Net7, TVn7 et CAn7), cette rencontre concerne le grand public et les spécialistes.

Ce week-end « Logiciel Libre » comprend un village associatif pour échanger avec le public, des ateliers pour les enfants et des lan party, des ateliers pour découvrir, des conférences et des keynotes avec des tables rondes, une « key signing party » pour faire signer sa clé GPG et des stands des partenairesexposants. [2]

L’événement avait accueilli 1500 participant-e-s en 2017. L’entrée est libre et gratuite. [3]

Les conférences

Chaque année, 100 conférences sont proposées dans 15 salles en parallèles durant le week-end.

- En 2017, les thèmes concernaient la découvert du logiciel libre, l’IoT et embarqué, DevOps, Sécurité, Libertés et vie privée, communauté du Logiciel Libre, la 3D et création graphique ainsi que les jeux libres.

- En 2018, les thèmes concernaient les enjeux du Libre, l’Open Data, l’IoT et embarqué, Le Libre, Technique, le C++, Libertés et vie privée, la 3D, le Web, DevOps, le Financement du Logiciel Libre, les Jeux Libres.

Les animations et ateliers

Durant le week-end, le village associatif accueille et échange avec le public et entre exposants du Libre ; des espaces accueillent les plus jeunes pour tester l’impression 3D (avec l’association Combustible), la robotique et les jeux vidéos.

Parmi les ateliers, David Revoy présentait a création de BD (dont présenter le logiciel libre de retouche d’image Krita) et la création de campagnes pour le jeu de stratégie The Battle for Wesnoth avec Elzen. Des membres de Framasoft, association d’éducation populaire et de l’April, Promouvoir et défendre le logiciel libre étaient présents.

Le programme 2018 [4] et les vidéos des conférences qui sont désormais en ligne.

Synthèse des conférences 2018 sur le thème « Libertés et vie privée »

« Mais qui sont les C.H.A.T.O.N.S ? » par le PIC

- Présentation des principes, des outils, de la diversité de l’organisation et des modèles économiques ainsi que des services.

- Le PIC, ce sont des hébergeurs web qui sont des particuliers, des associations et des entreprises. L’intervenant rappelle les origines de ce que peut apporter Internet et comment le PIC apporte des solutions d’hébergement qui respectent les données. Ils utilisent des logiciels libres et expliquent comment ils sont devenus membre des C.H.A.T.O.N.S. Le PIC est membre de puis peu, mais existe depuis 1999 à Ramonville (Toulouse). L’intervention conclue sur des remerciements auprès de leurs contributeur-trice-s, les besoins d’administrateurs et les idées nouvelles. Denis Dordoigne témoigne que la liste Infini, hébergée à Brest, dont dépend de nombreuses associations, s’inscrit dans une démarche identique au PIC. Le public était enthousiasmé par ces services et souhaitent connaître les CMS disponibles : les CHATONS peuvent accompagner mais le PIC gère juste l’espace web.

« éTHIQUE et atTAQUES, l’autre visage du machine learning » par Simon Georges, de Makina Corpus

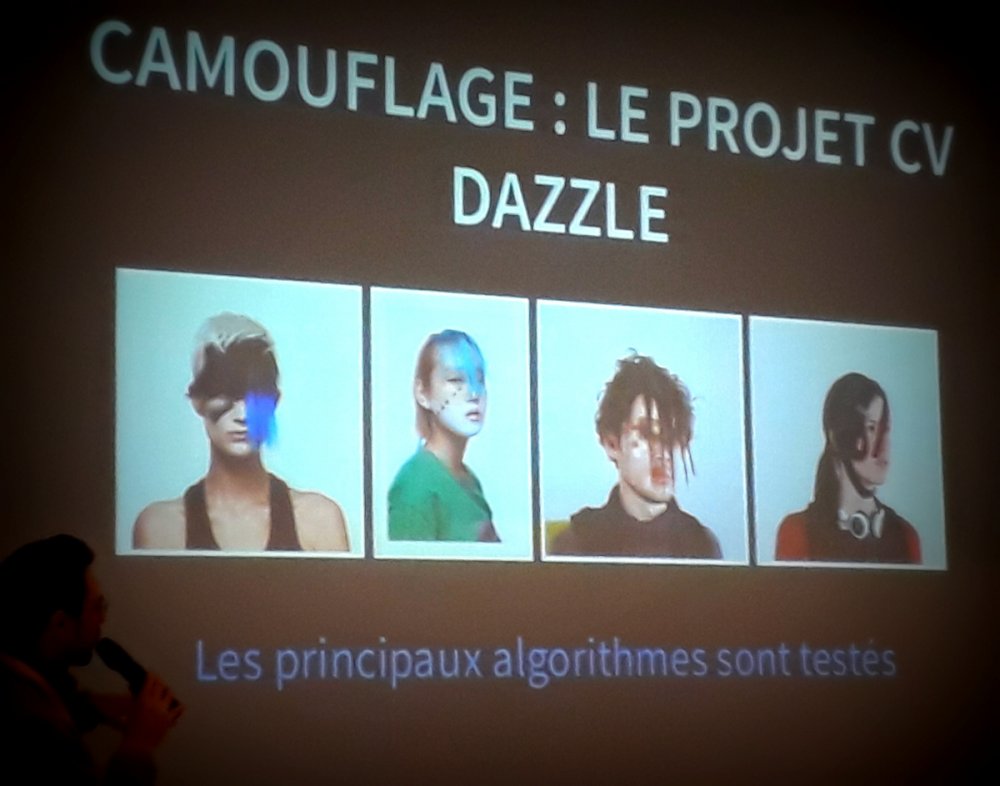

- Résumé : Si le machine learning est LE sujet à la mode, de nombreux problèmes d’éthique se posent, et de nombreuses attaques sont possibles. À l’heure où le moindre outil (smartphone, assistant vocal, …) en est équipé, cette conférence se propose de faire un peu le tour des précautions à prendre… ou des possibilités pour détourner les différents algorithmes.

- Dans ses activités, Simon souligne que sur le « machine learning » soit il doit apprendre, soit il ne sera pas adapté. Car il faut pouvoir comprendre le « machine learning ».

Une problématique : le « machine learning » est présenté comme une solution qui résout tout.

Ex : « Le changement climatique ? Ce n’est pas grave, le machine learning va nous sauver. Le crédit social en Chine ? Cette fiction qui apparaît dans un épisode de « black mirror » existe déjà en Chine où les policiers sont équipés de lunettes intelligentes et la population d’un score social. Les réseaux sociaux ? Ils disent tout sur nous.

- Concernant l’éthique, il faut pouvoir identifier qui sont les responsables. Exemple avec l’algorithme « parcoursup » qui va décider de notre vie. Le constat est que la loi ne dit rien et qu’il n’y a aucune régulation par crainte que la Chine/USA nous dépassent.

- Est-ce vraiment de l’I.A ? En effet, ne se sont pas toujours des « bots » qui répondent mais une armée d’humain qui imitent un bot. De même, les recommandations sur les plates-formes, sont faites par des consommateurs.

- « Trop de données » : 1984 va devenir une réalité. Le test de reconnaissance faciale effectué en 2018 à Londres : selon comment c’est réglé, nous pouvons tous être identifiés « criminels. Ex : aux USA, un test de reconnaissance faciale a également été effectué sur des sénateurs et à échoué.

Sur un test montrant un chien et un dauphin, l’algorithme a détecté un ours plutôt qu’un dauphin. Il est non seulement facile de fausser mais aussi de créer rapidement une entreprise.

Avant, on ne cherchait pas à comprendre comment fonctionnait les algorithmes et l’éthique :

- Un réseau de neurone va prendre une décision sur une zone. L’humain ne fonctionne pas comme ça mais ça marche bien.

- Du côté éthique on se penche enfin sur les biais sexistes ou raciaux (exemple). De plus, il peut y avoir une très bonne reconnaissance en terme de résultat mais un problème réel de représentativité s’il n’y a que des « entraînements » de jeux de données d’« hommes blancs ». S’il n’y a pas de diversité, il y a moins de facilité à reconnaître des profils autres.

Référence : Cathy O’Neil « Algorithmes, la bombe à retardement ». - Dans les autres problématiques : l’utilisation de la reconnaissance faciale pour « détecter les orientations sexuelles » ; les montages vidéos depuis la photo de vraies personnes (deep fake) ; les règles juridiques concernant les choix sur les voitures autonomes dépendent de la culture des pays ; se faire reconnaître par sa façon de marcher (VS vidéoSilly walk des Monty Python).

Dans les solutions :

- Sur des sites ressources comme data for good, algo transparency et hippocrate.tech, le serment d’Hippocrate pour Data Scientist.

- Tromper les IA (hack) : des lunettes pour détourner les détections, comment modifier les apparences ou un son pour parasiter le traitement. Les risques sont de pouvoir facilement tromper la détection de panneaux par les voitures.

- Robust ML, une équipe de chercheurs du MIT et autres universités

« Fédération FDN et fibre optique : bientôt la fibre optique pour tous ? » par Fédération FDN

Résumé :La fibre optique pour tous à la maison, avec un fournisseur d’accès à Internet (FAI) respectueux de ses utilisateurs, c’est possible ?

Cette présentation relate les actions que la Fédération FDN entreprend pour permettre aux FAI associatifs d’opérer sur des réseaux fibre optique jusqu’à l’abonné en France. Depuis un an et demi, cette initiative est portée par un petit groupe de bénévoles mi-juristes mi-informaticiens. Cette belle aventure qui ne fait que commencer mêle interaction avec les collectivités locales, discussions avec l’ARCEP, décryptage de documents techniques et administratifs, création d’outils de visualisation, et actions juridiques. Bien que nécessairement technique, la présentation se veut accessible au plus grand nombre et insiste sur les enjeux plutôt que sur des détails informatiques ou juridiques.

« Services en ligne : comment concilier vie privée et personnalisation » par Tristan Nitot

Résumé : Le numérique prend chaque jour de plus en plus de place dans nos vies. Mais qui en a le contrôle ? A-t-on encore une vie privée à l’heure du numérique ? Le logiciel libre suffit-il pour éviter d’être fliqués ? Que peut-on faire pour reprendre le contrôle ? Peut-on encore se défaire de Google ? Que prépare Qwant dans les mois à venir ? Voilà les questions qui seront abordées pour aller vers un numérique plus éthique et plus libérateur.

T.Nitot à présenté, comment après 17 ans chez Mozilla, la publication de son livre surveillance :// et et son poste chief product officer à Cozy Cloud, il intègre désormais Qwant, un moteur de recherche européen, hébergé en France et crée en 2013.

Durant sa présentation, T.Nitot cite ses héros :

* Tim Berners Lee qui a inventé le Web et l’universalité du libre partage.

* E.Snowden qui a révélé comment X Keyscore, moteur de recherche des individus a étendu son perimètre jusqu’à espionner des citoyens américains et non américains. Ce qui violait la constitution des USA.

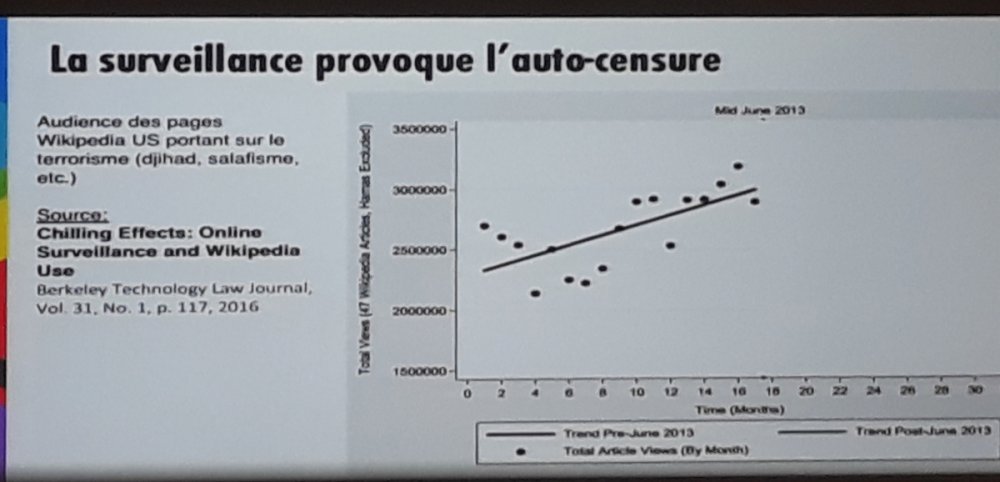

* Glen Greenwald, journaliste britannique qui a recueilli le témoignage de E.Snowden. Cela a révélé comment les individus sous surveillance sont poussés à l’obéissance, à la soumission, la conformité et l’auto-censure. C’est pourquoi les dictatures implantent toujours de la surveillance de masse. Cette surveillance qui provoque l’auto-censure, se mesure.

Interprétation : le public s’informe sur le terrorisme en lisant wikipedia. C’est légal et mieux que sur twitter. Suite aux révélation de Snowden, l’audience à chutée de 20 %. Car le public a eu peur de s’informer. Or si on est moins renseigné, on pense « moins ».

* Lauwrence Lessig : car le codeur a un pouvoir, celui de décider ce qu’il veut faire avec le code. « Si le code c’est la loi donc l’architecture c’est de la politique même de la constitution.

Des problématiques :

* En utilisant la photo de 2 vaches, T.Nitot illustre un propos, le fait qu’ »elles sont contentes d’être nourries et logées gratuitement. Or nous savons que c’est faux. Elles sont engraissées pour être vendues ». Concernant les GAFAM, c’est le même schéma : « nous ne sommes pas des clients, mais le bétail ».

* Les entreprises comme Facebook, Google sont vides : ce sont des conteneurs. Comme le public a du plaisir à donner des informations personnelles et ne voient pas les risques de donner ces informations, ils remplissent ces conteneurs. Le business model de Google, c’est de collecter ces données. Des firmes comme Android ou Samsung sont solvables, on pourrait payer des applications mais elles sont gratuites par défaut, car cela leur permet de capter des données. Facebook collecte les données personnelles et reconstitue notre graphe social….

Faut-il se résigner à faire du capitalisme de surveillance ?

En Chine, le social credit system est déjà en place sur des millions de personnes qui n’osent plus penser différemment. « Comment ferons-nous concernant les crises bancaires et climatiques si on ne peut pas penser le changement ? ».

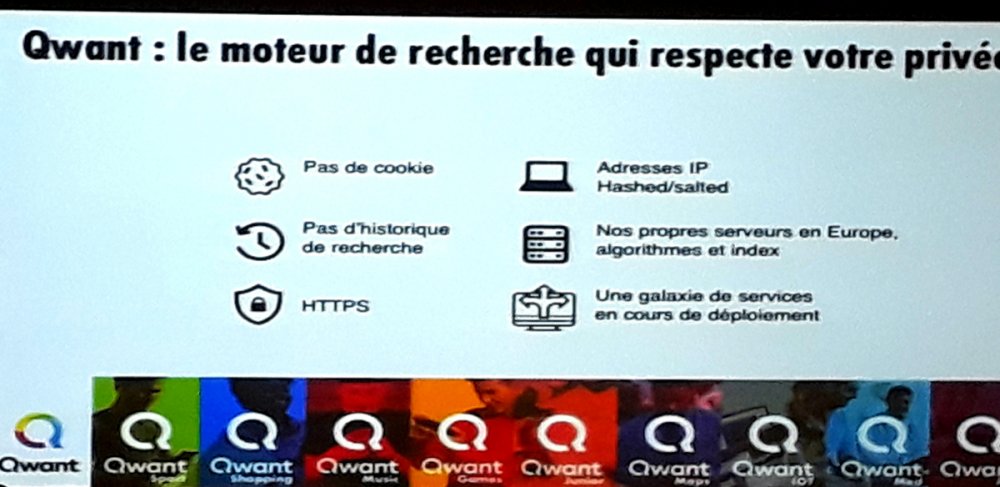

T.Nitot présente pourquoi il a rejoint Qwant, qui respecte la vie privée (et paye ses impôts en France). Le modèle d’affaire de Qwant se base sur de la publicitée contextuelle et non ciblée.

Présentation de Qwant Masq (Llibre synchronisation chiffrée) et des nouvelles générations de services avec Mastodon, peertube… décentralisable.

Annonce prochaine d’un Qwant Maps, basé sur Open Street Map et ovation du public dans l’amphi !

Pour conclure, T.Nitot souligne que la data est invisible. Et que ce n’est pas parce que c’est invisible qu’il n’y a pas de problèmes. Il espère que progressivement, le public va réaliser qu’un google home ou un facebook sur IPhone c’est un vrai problème.

« PeerTube, une plateforme de partage de vidéo libre et décentralisée » par Nathanaël

Résumé : Il est difficile aujourd’hui de construire une alternative libre à YouTube, car les coûts de stockage et de bande passante seraient trop importants pour une seule et même entité. PeerTube est une application web développée par Framasoft essayant de répondre à ces deux contraintes :

- utiliser la fédération (via protocole ActivityPub) pour construire un index des vidéos présentes dans le fédiverse sans toutes les stocker ;

- utiliser le BitTorrent (via la bibliothèque WebTorrent) pour partager la bande passante entre les utilisateurs qui regardent une même vidéo. Le but de cette conférence est de présenter le projet, ses différents aspects techniques ainsi que les futurs développements prévus.

Plus d’infos sur : joinpeertube.org

« Les petits secrets de la copie privée » par Marc Rees

Résumé : Vous gravez une distribution libre sur CD ou l’enregistrez sur disque dur externe ou clef USB, mais savez-vous que ce support a été soumis à une redevance, la "rémunération pour copie privée ?"

Au fil de cette conférence, nous reviendrons sur les fondamentaux de ce régime, de la détermination des barèmes à leur application, en passant par la redistribution des sommes, non sans évoquer ses couacs et étrangetés. Conférence didactique visant à expliquer au plus grand nombre un dispositif qui représente plus de 270 millions d’euros collectés chaque année par les sociétés de gestion collectives. Dans une transparence toute relative.

Marc Rees rappelle que réaliser une copie d’une œuvre à titre personnel, n’est pas un droit mais une liberté.

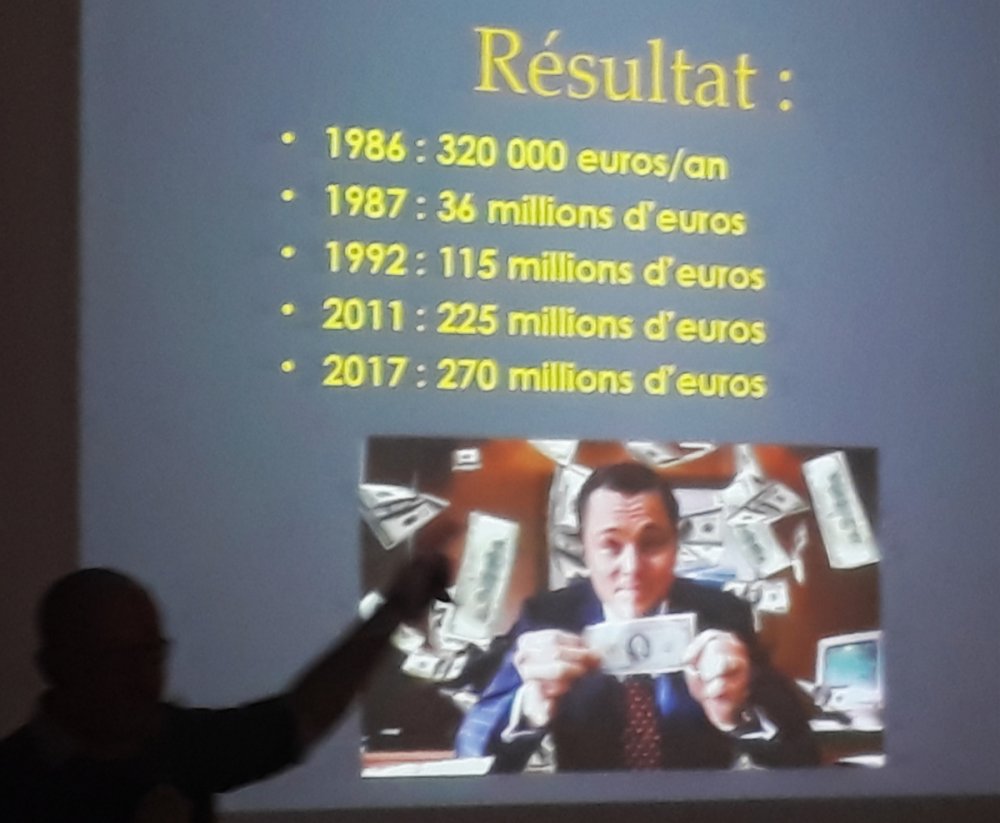

Ainsi, avec l’évolution des supports de stockage (années 70, cassette, VHS…), les ayants droits se sont sentis spoilés car l’oeuvre n’a pas été rachetée ! Les ayants droits considèrent qu’il y a préjudice : c’est ainsi que la redevance de la copie privée est arrivée.

L’arrivée des CD, DVD a poussé encore. En 2001 arrive la directive sur le droit d’auteur : voir la grille de tarifs et des barèmes. PHOTOS (mettre la photo des gains).

Durant sa présentation, il présente les biais :

- les mécanismes de votes et justification de la hausse ;

- sur la copie privée et les sources illicites (sur les études d’usages les gens ne pouvaient pas répondre « oui je pirate ») ;

- les professionnels payent la redevance alors qu’ils ne devraient pas (soit ils ne demandent pas le remboursement soit les factures ne font pas apparaître le montant de la copie privée). En 2017, 200 millions ainsi prélevés, seul 900.000 euros ont été remboursés !

En conclusion : accéder aux documents est long et compliqué. Quels seront les prochains supports assujettis ? l’imprimante 3D, les consoles de jeux, les ordinateurs fixes, le cerveau ?

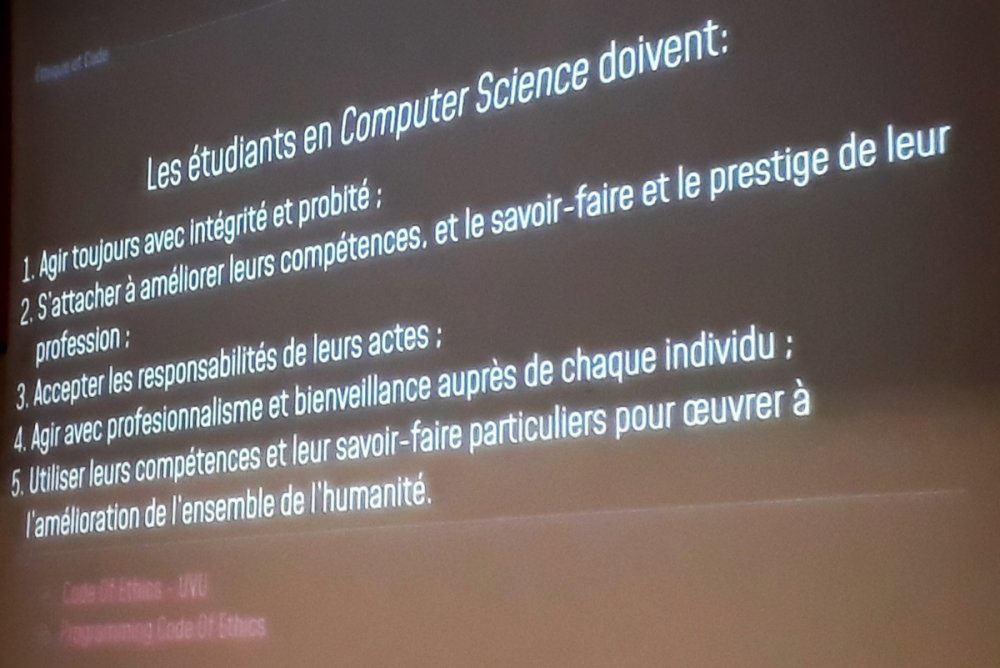

« Si "Code is Law", à qui incombe l’éthique ? » Par m4dz

Résumé : « Your scientists were so preoccupied with whether or not they could, they didn’t stop to think if they should. »

La révolution industrielle a favorisé l’essor de la production intellectuelle et de la recherche. La société fonce vers son futur, parfois sans trop s’attacher aux conséquences. La question n’est plus de savoir si nous pourront atteindre tel progrès technologique, mais quand. Parallèlement le libre-marché pousse notre économie vers une consommation affamée de ces nouveautés.

En 1989, la RFC 1087 édictait déjà les premières règles d’une éthique numérique. Qu’en reste-t-il, 30 ans plus tard ? En tant que développeur·euse, designer, responsable produit, UX… nous portons le rôle de protéger nos utilisateurs·trices des déviances d’un libre-marché aux abois, toujours prêt à vendre plus vite nos derniers exploits à celles et ceux que nous rendons avides de nos prouesses. Comment définir aujourd’hui cette éthique des métiers du numérique ? Qui s’interroge quotidiennement sur les conséquences du code qu’il produit ? Avec ce code, lois de nos univers numériques, ne devenons-nous pas les garant·e·s des libertés de chacun ? Avant que nous n’ayons franchi la limite, posons-nous sérieusement la question : où commence notre responsabilité dans la vie publique en tant qu’acteur et actrice du numérique ?

Si « code is law », alors le codeur est bien politique.

Cette présentation interroge l’éthique du codeur et invite la salle à apporter un regard critique.

C’est « bien ou mal » ?

- Ce que l’on fait avec les quantités de données.

- L’expérience d’une IAGoogle qui prend un rdv chez le coiffeur. La personne qui gère le RDV au salon de coiffure ne sait pas qu’elle parle à une machine.

- dans les drones, il y a un linux embarqué

- les « sex dolls »

Nous sommes habitués à penser en binaire or l’éthique n’est pas binaire.

Notre technologie n’est pas neutre.

Présentation de l’éthique, selon la philosophie ancienne et que cela revient à chercher la vérité dans ce que l’on fait. Dans l’approche scientifique, on cherche à formuler une hypothèse pas forcément l’éthique. La conclusion ici c’est que ce qui différencie l’homme de l’I.A, n’est pas le choix mais la décision. L’homme peut toujours voir une décision, pas l’I.A

Dans le livre « Homo Deus » écrit par Yuval Noah Harari, l’auteur cite 2 points : sur le remplacement de l’humanité (par des machines à qui on leur donne nos choix et décisions) et la religion du Big Data.

Citation de Ian Malcom « Nos savants étaient si pressés par ce qu’ils pouvaient faire qu’ils ne se sont pas demandés s’ils avaient le droit ».

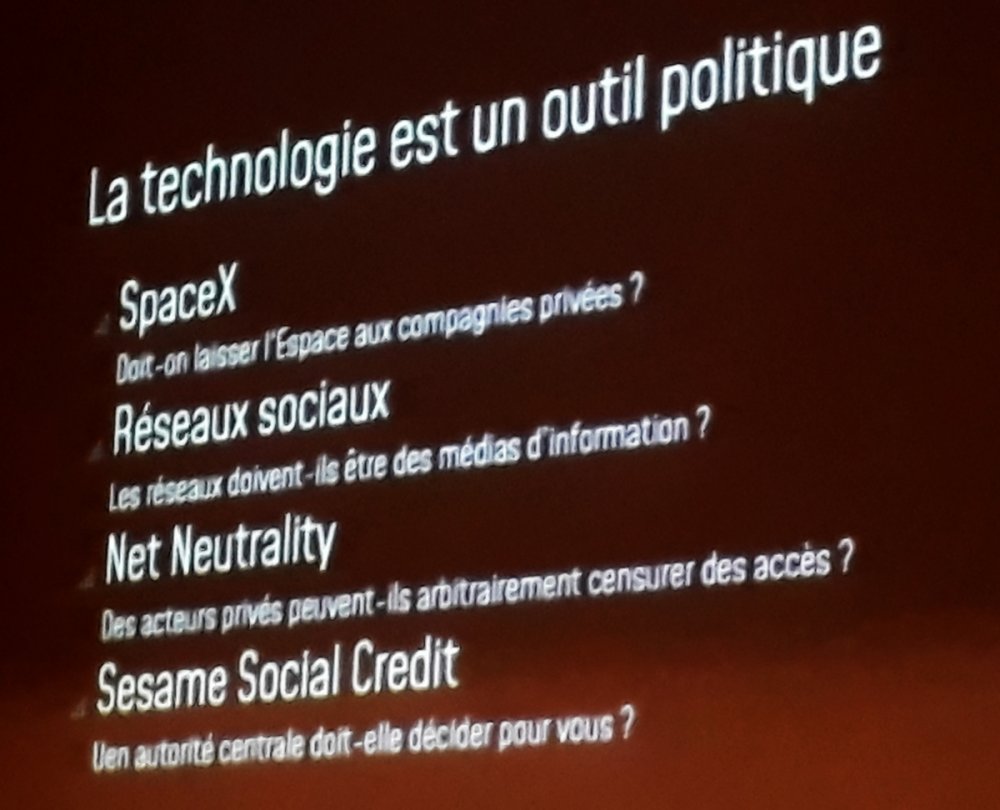

La technologie est un outil politique.

Avec SpaceX il y a eu des bonds technologiques. Doit on laisser le privé conquérir l’espace ? Les réseaux sociaux doivent ils être des médias d’information.

I.A, c’est comme la révolution industrielle où les ouvriers ont été remplacés par des machines. Donc posons nous la question de ce que nous voulons.

Le mythe de la singularité :

- Le moment où les machines seront supérieures à nous et prendront le contrôle. Certains pensent que ça va arriver vite et d’autres non.

- L’autre problématique, c’est le pouvoir de l’argent et ce que ça rapporte.

- La machine en sait déjà beaucoup sur nous.

Posons la question : on veut fabriquer mais pourquoi ?

Construire vs Concevoir

Loi de Hume : il y a ce qui est et ce qui doit. Or on ne peut pas partir de ce qui est pour aller vers ce qui doit.

Les questions de la salle ont portées sur les fairphone plus écologiques, les data center (ainsi que le minage de bitcoins) qui prennent 10 % de l’énergie de la planète. Comment penser les bons usages de nos ressources.

« Vers un smartphone sans GAFAM » par Denis Dordoigne

Résumé : Nous verrons comment des logiciels libres peuvent remplacer certains logiciels privateurs des smartphones android, et comment des services Chatons peuvent remplacer les services de Google.

Depuis un téléphone mobile, Denis montre comment éviter la « playstore », recherche Internet depuis Chrome, installe Fdroid pour ensuite enlever des services google par défaut et qui récupère des informations sur nous.

Il invite à aller voir le collectif CHATON sur le volet anti-GAFAM.

Puis, depuis nextcloud, il montre comment exporter/importer les données et aller dans le CHATON.

Avec l’application davdroid, il montre comment synchroniser l’agenda et nos contacts.

« Dégooglisation d’un téléphone Android »par Denis Dordoigne

Résumé : À partir d’un téléphone android standard, nous remplacerons un maximum de logiciels par des logiciels libres, et un maximum de services par des services Chatons (collectif des hébergeurs alternatifs, transparents, ouverts neutres et solidaires). Cela se fera sans perte de données et sans devoir contourner les systèmes de sécurité imposés par le fabriquant et/ou l’opérateur. Pré-requis : - avoir un téléphone android (ou tout autre OS dérivé de AOSP) - avoir assisté à la conférence « vers un téléphone sans GAFAM » est conseillé mais pas nécessaire - il sera possible de le faire sur place, mais il serait préférable d’avoir ouvert un compte chez un des Chatons proposant des services dans le cloud (liste disponible sur le stand Framasoft/chatons)

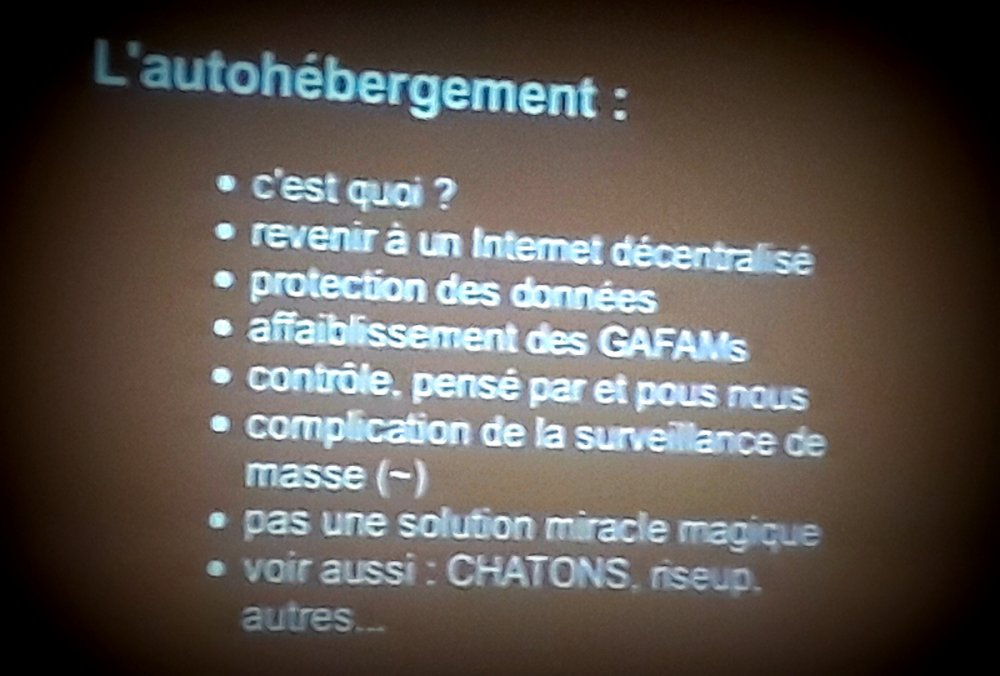

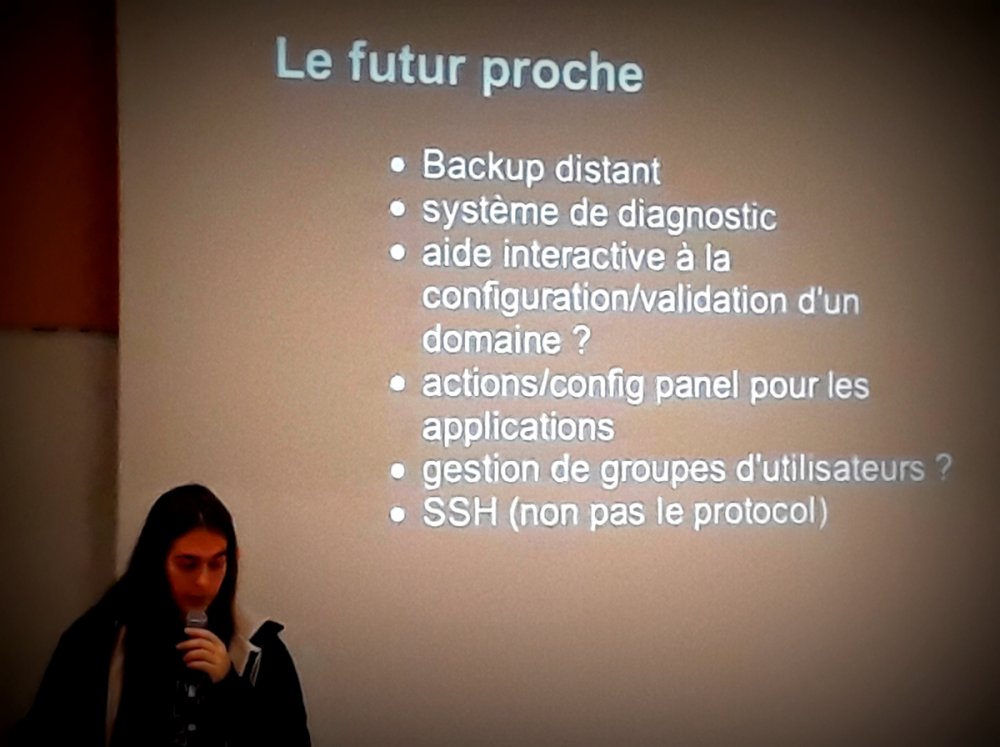

« YunoHost : un des chemins vers la décentralisation » par Bram

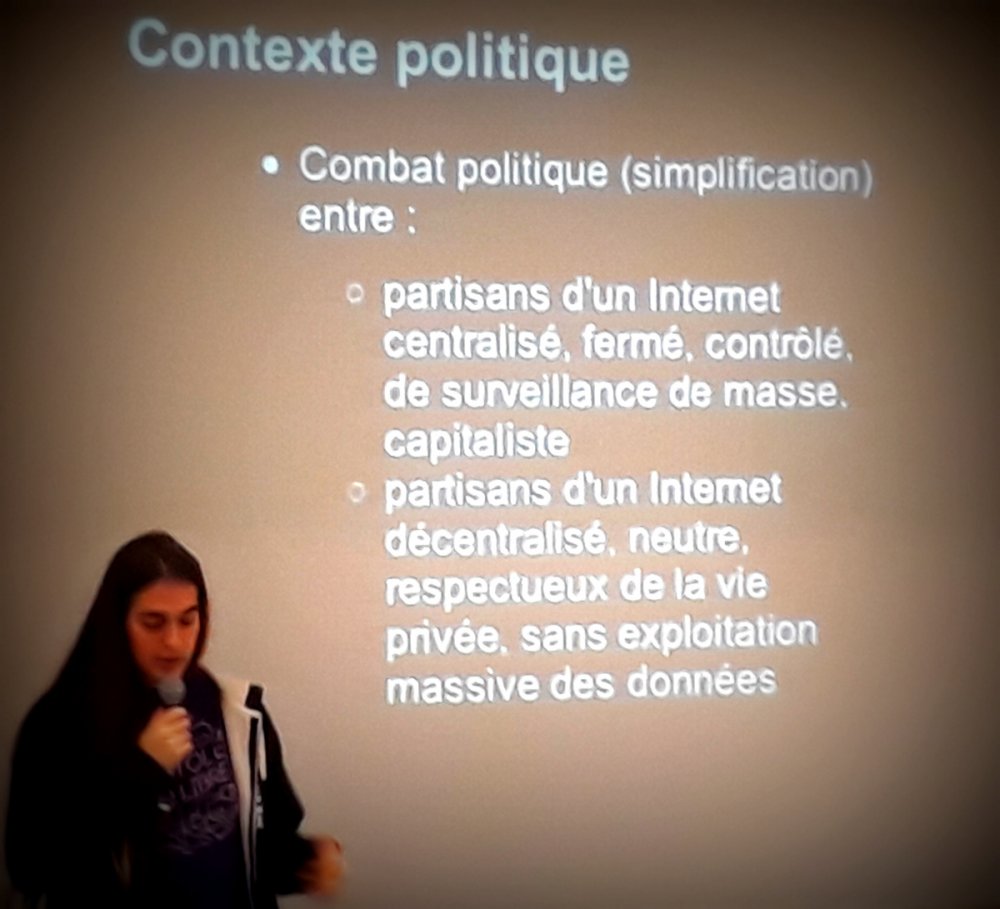

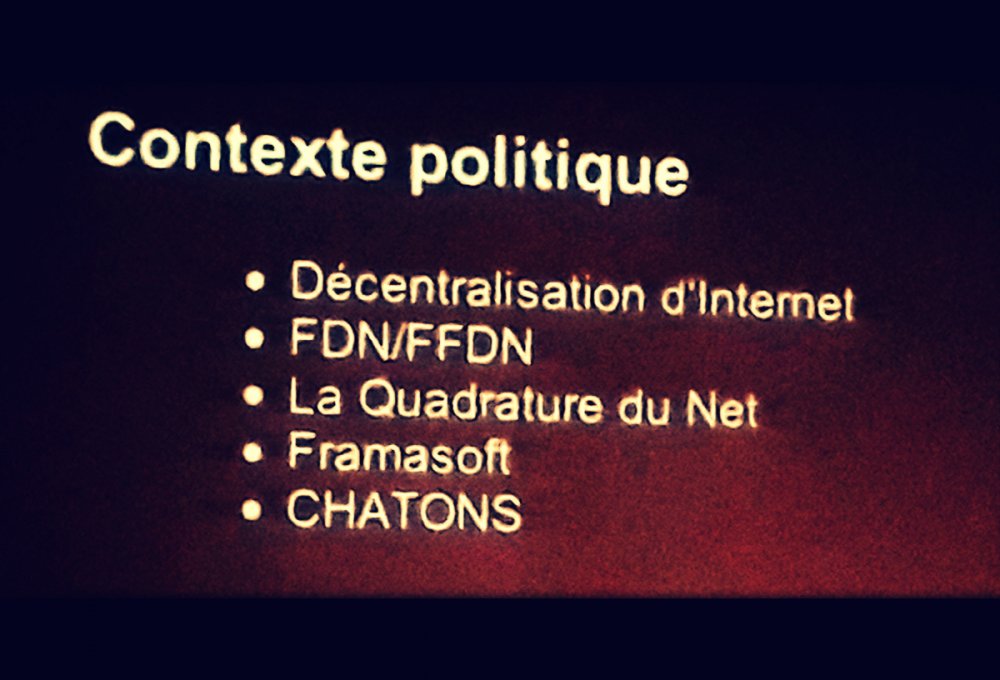

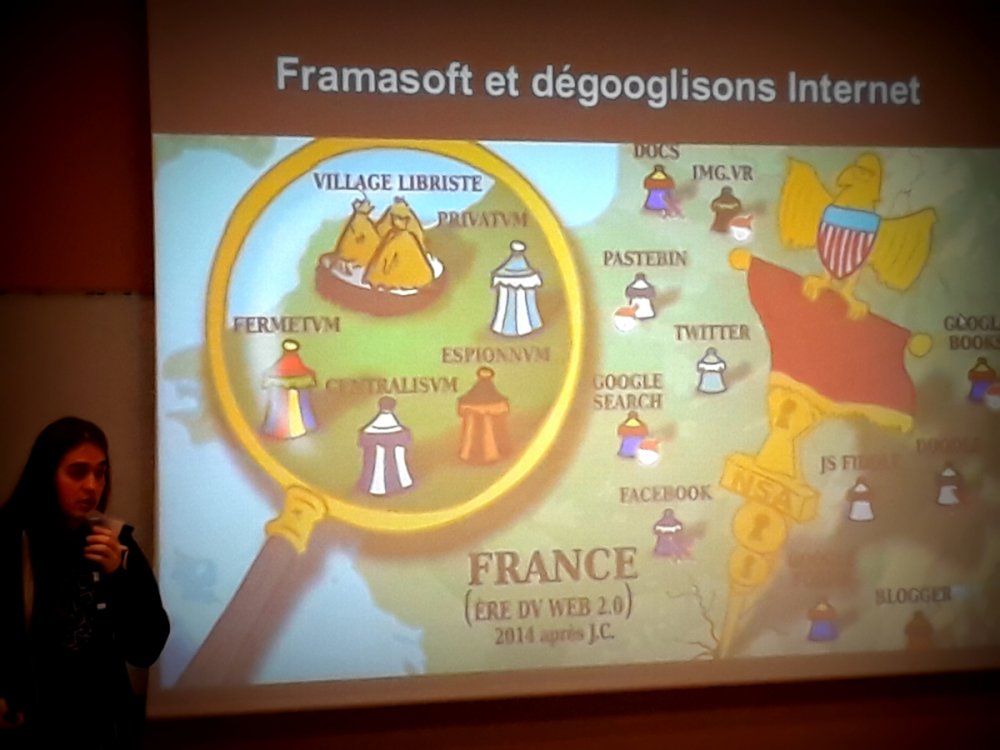

Résumé : YunoHost est un outil cherchant à rendre accessible l’administration d’un serveur à un public de plus en plus large, et donc de faciliter l’auto-hébergement, de la même manière que les interfaces de bureau ont rendu accessible l’utilisation d’un ordinateur. Dans un monde qui mêle capitalisme de surveillance et de l’attention d’une part, et surveillance d’état généralisée d’autre part, la centralisation d’internet s’accentue, et des attaques de plus en plus intenses siont lancées chaques semaines sur la vie privée. En parallèle, nos communautés s’activent à construire et à proposer des alternatives pour bâtir une autre voie. Cette conférence vous expliquera ce cadre, l’importance d’y construire des alternatives et comment YunoHost s’inscrit dans ce combat politique tout en se combinant, voir en permettant, à d’autres alternatives de voir le jour, car au-delà du remplaçant, c’est à nous de construire ce qu’ils ne peuvent pas faire. Elle vous expliquera également ce que YunoHost peut faire et en quoi cela peut vous êtes utile.

Arrivé à La Quadrature du net en 2009, Bram a participé ensuite sur la Brique Internet et Framasoft.

Face au GAFAM, YunoHost est une solution d’autohébergement.

Mais qu’il faut bien vérifier selon où habite et les besoins des personnes.

Pour certains, l’alternative au GAFAM est possible face aux enjeux du capitalisme de l’attention, que les gens nourrissent leur cartographie sociale que les GAFAM fichent et surveillent.

Pour d’autres, il explique que Google ne peut pas collaborer avec l’Iran, donc la messagerie Gmail est utile puisque l’autohébergement est interdit là bas. La police arrive et embarque le matériel.

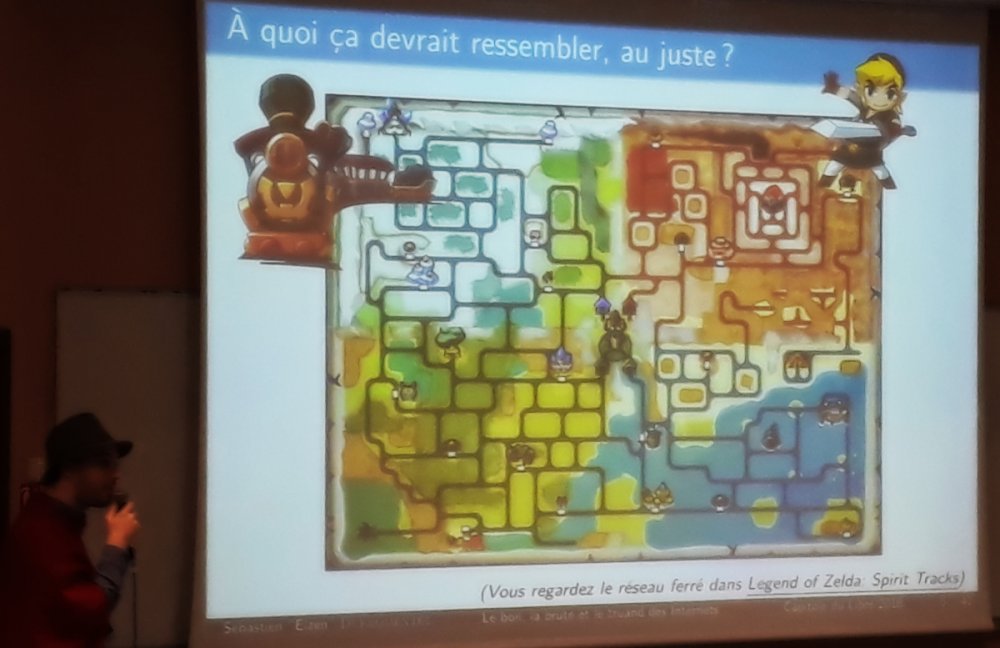

« Le bon, la brute et le truand des Internets » par Elzen

Résumé : Et si on vous racontait Internet à la façon d’un film de Sergio Leone ? Le pire, c’est que ça marche plutôt pas trop mal pour expliquer un certain nombre de choses, tant au niveau technique qu’au niveau des enjeux. Alors prévoyez vos colts, vos stetsons et vos éperons : on va aller faire un tour dans l’ouest. L’ouest du réseau, naturellement.

Pour qu’un réseau soit indestructible il doit être diversifié.

Elzen présente Internet comme un système ferroviaire, que la révolution Internet c’est de pouvoir recevoir ET émettre, que la rivalité entre FAI fait bouger les lignes.

Il invite à réfléchir sur comment on communique et fait la société car c’est à nous de choisir.

« Keepass tips & tricks » par Clément Billac

Résumé : Présentation de l’outil open source de gestion de mots de passe et de quelques trucs et astuces ...

« La collaboration avec chiffrement bout-en-bout, c’est possible avec CryptPad ! » par Ludovic Dubost

Résumé : Les services Cloud sont de plus en plus utilisés et vos données sont de plus en plus exposées. Même si les services Clouds "promettent" d’assurer la sécurité de vos données, nous ne contrôlons pas effectivement ce qui est mis en place pour assurer la sécurité de nos données et notre vie privée. De nombreux services cloud utilisent nos données pour mettre en place des business models basés sur la publicité qui lisent nos données et les transfèrent à des services publicitaires. Dans cette présentation, nous voulons présenter pourquoi une nouvelle approche est nécessaire pour les logiciels et services de collaboration, basé sur du chiffrement de bout en bout et le zero-knowledge par le service cloud. Nous présenterons cette approche mise en oeuvre dans le projet libre CryptPad (https://cryptpad.fr) et expliquerons les progrès réalisés.

« PGP key signing party » par Ludovic Hirlimann

Résumé : A 20 minute session to sign keys. You need to register before hand to boost participation and make things easier. Instructions on how to register are at https://2018.capitoledulibre.org/key-signing-party

« Le papier : un vrai outil digital et un vrai danger pour le numérique » par Thierry Stoehr

Résumé : Les 42 raisons qui prouvent que l’outil papier est subversif, voire dangereux, et qui ne peuvent que provoquer sa restriction d’utilisation, voire son interdiction.

D’autres interventions comme « Webthings using IoT.js and Tizen:RT on ARTIK boards » par Philipe Coval, sur le thèmes « IoT et embarqué » ont abordé les impacts concernant la vie privée.

Sources et ressources

[1] toulibre.org

[2] 2018.capitoledulibre.org/#partners

[3] linuxfr 2017 et 2018

[4] le programme Capitole du Libre 2018