28.12.2016 - par Valérie Dagrain CC-BY-SA 4.0

Présentation : Depuis 1984, le CCC, Chaos Computer Club accueille chaque année des conférences dont les domaines se sont élargis de la sécurité informatique, hardware à making, des sciences, sur l’éthique, la société et la politique, l’art et la culture. Cette année fait apparaître plus de thèmes sur l’espace, les drones, la réalité virtuelle, les "smart cities" et les objets connectés ainsi que des questionnements sur le transhumanisme.

Chaque conférence présente un état de la situation ou l’avancement de projets en 2016, sur des problématiques et des propositions.

Cette année 2016 est la 33ème édition. Étant organisé par le CCC (C3), l’événement se nomme 33C3. Le congrès se déroule à Hambourg et est désormais désigné par CCH. Chaque année un thème marque l’année : pour 2016 le "topic" est "Works for me" et retrouvez ici le menu du site officiel. Je remercie le comité du CCC pour la visibilité significatives de femmes conférencières.

Le programme : le planning des 150 conférences sur les 4 jours. Les conférences sont en anglais (2/3) et certaines en allemand (1/3). Cette année 2016, 4 salles de conférences diffusent en parallèle et proposent du sous-titrage (CC) en allemand et français.

Suivre en temps réel les conférences de 2016.

Les archives des ressources media pour voir ou revoir toutes les vidéos des conférences 2016.

Écriture collaborative : nous avons organisé 4 jours de "Toulouse camp" pour relayer et invité des associations locales à venir suivre les conférences du 33C3. Je remercie rollniak, Sim1, testf, Sk & Bpk, nairwolf, metab, kujiu & G0f pour leur soutien.

Les échanges durant les conférences sur IRC (serveur freenode #toulibre, #laquadrature, #tetaneutral.net...) et remerciements aux conférenciers relayés vers ccc.de, #33C3 et @v_dagrain. Publication d’une synthèse en français chaque jour :

- J1 du 27.12.2016

- J2 du 28.12.2016

- J3 du 29.12.2016

- J4 du 30.12.2016

J2 - Des conférences du 28 décembre 2016

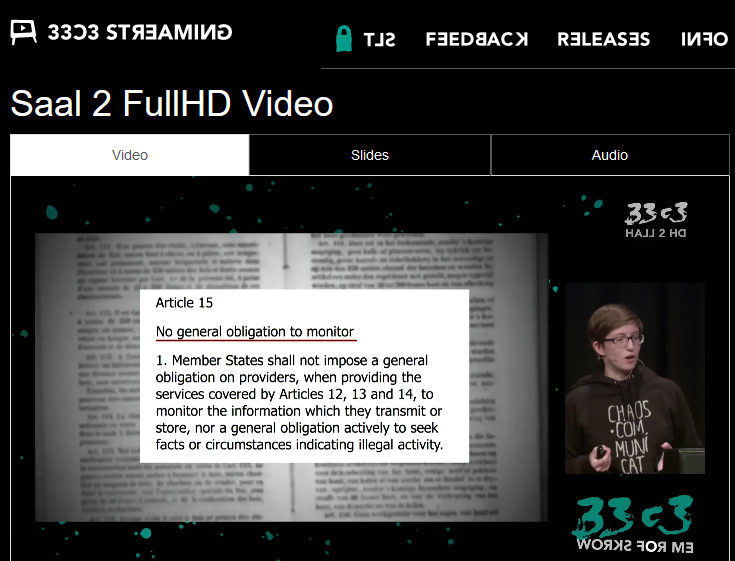

- Copywrongs 2.0. Nous devons empêcher la réforme du droit d’auteur de l’UE de briser l’internet. Julia Reda, membre du Parlement Européen pour le Parti Pirate Européen et vice-présidente du groupe Verts / ALE, préconise le libre échange de la culture et du savoir au-delà des frontières pour que le progrès profite à tous. Comment les plans de réforme du droit d’auteur de l’UE menacent la liberté d’expression : le commissaire Günther Oettinger veut que le partage des plus petits extraits de contenu d’actualité soit soumis à des licences coûteuses, que des plates-formes Internet obligatoires puissent surveiller tous les téléchargements et que l’internet s’adapte aux modèles commerciaux établis par les industriels. Cette conférence présente tout ce qui serait bloqué et comment participer pour aider à changer cela.

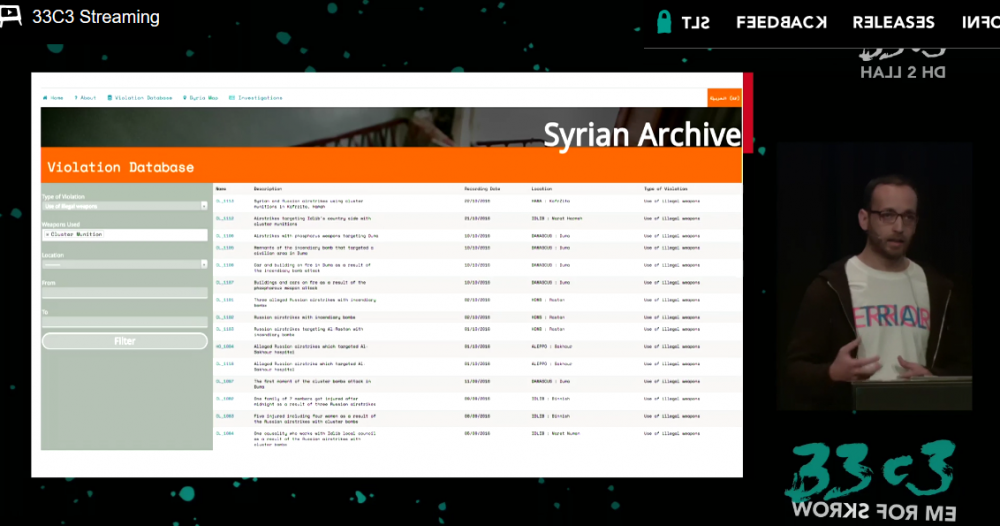

- Archives Syriennes, préserver la documentation de la violation des droits de l’Homme. Hadi Al-Khatib et Jeff Deutch présentent "les archives syriennes", une plate-forme libre et ouverte qui collecte, traite, vérifie et préserve la documentation visuelle des violations des droits humains en Syrie. Cette plate-forme informe le public de l’évolution des conflits au fur et à mesure et fournit une source pour les journalistes et avocats dans leurs enquêtes à venir. La présentation montre le développement d’un outil open source (avec des développeurs de Tactical Tech) qui collecte et préserve les données vidéo mises sur Youtube. Les conclusions des enquêtes déjà fournies ont été utilisées par Human Rights Watch, le Conseil de sécurité des Nations Unies et l’Organisation pour l’interdiction des armes chimiques dans les travaux d’enquête sur le conflit syrien. Cette recherche a aussi été publiée par Bellingcat, une plate-forme d’investigation open source primée et partenaire du projet.

- 3 ans après Snowden : L’Allemagne se bat elle face à la surveillance de l’État ? Par Anna et Andre Meister, qui publient dans netzpolitik.org sur la protection des données et la surveillance. La présentation rappelle les réactions politiques face aux révélations sur la surveillance de masse en Allemagne. L’Allemagne bénéficie d’une bonne réputation en matière de protection des données ainsi que d’un comité d’enquête parlementaire qui enquête sur les révélations de Snowden. Mais quels sont les résultats réels de l’engagement parlementaire, journalistique et public ?

- L’histoire - non racontée - de l’évasion d’Edward Snowden à Hong Kong et comment aider les réfugiés qui lui ont sauvé la vie. Le 9 Juin 2013, Edward Snowden a révélé la violation des droits civils par la NSA. Le 10 Juin, E. Snowden ne savait pas où se cacher. Sönke présente ceux qui l’ont protégé dans sa clandestinité, tel que Robert Tibbo (avocat), Ajith, (ancien soldat du Sri Lanka), Vanessa (aide domestique des Philippines), Nadeeka et Supun, un couple de réfugiés à Hong Kong. Edward Snowden a été ovationné lors de sa participation en temps réel en vidéoconférence à ce 33C3. Lena Rohrbach d’Amnesty International a ensuite présenté la Campagne de pardon pour Snowden.

- Arrêter l’application de la loi sur le piratage. Christopher Soghoian, un des meilleurs "penseurs, acteurs et visionnaires qui transforment la politique américaine" intervient sur les thèmes concernant la vie privée et la section Technologie à l’ACLU, American Civil Liberties Union. La présentation explique comment depuis plus de 15 ans, le FBI a une équipe de piratage dédiée, que les cibles peuvent être nos appareils, ordinateurs et nos mails (FBI et TorMail. Les prochaines guerres cryptographiques se déroulent à Washington, Londres et Bruxelles et on doit s’attendre à voir des actions de piratages plus massifs et plus locaux.

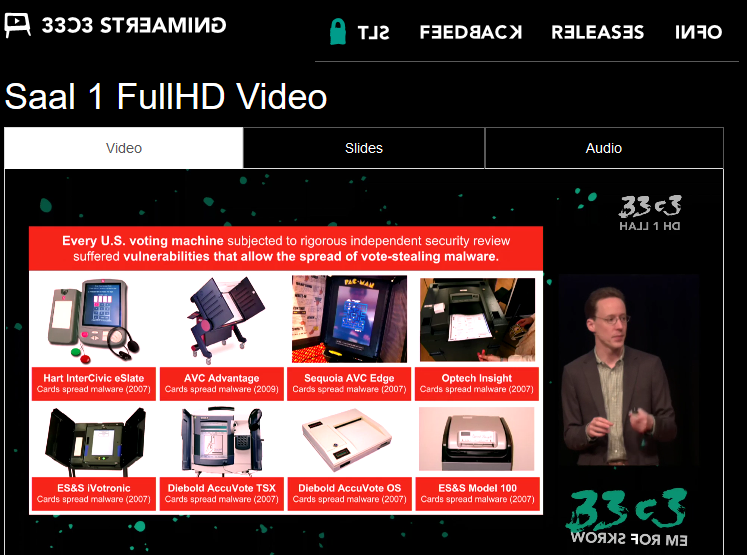

- Recompter 2016 : Vérification non sollicitée sur la sécurité de l’élection présidentielle américaine. Venues de l’Université du Michigan (USA), Matt Bernhard, doctorant en informatique et J. Alex Halderman, professeur d’informatique et directeur du Centre du Michigan pour la sécurité informatique et la société, ils ont travaillé sur les systèmes de vote électronique aux États-Unis, en Estonie, en Inde et en Australie. Il travaillait dans des équipes qui ont découvert les vulnérabilités TLS Logjam et DROWN. Les projets récents :Let’s Encrypt, Decoy Routing, ZMap et Censys. Dans cette présentation ils montrent leurs analyses sur l’élection présidentielle américaine de 2016 car elle a été précédée par des cyberattaques sans précédent et le résultat dans l’élection de D.Trump a surpris beaucoup de personnes aux États-Unis et à l’étranger. La question est : ce vote a-t-il été piraté ? Pour le savoir, ils ont constitué une équipe de scientifiques et d’avocats puis diffusé cette 1ère étude sous l’angle de la sécurité du vote électronique. Ils présentent le contexte, ce qu’ils ont appris sur l’intégrité de l’élection et ce qui doit changer pour assurer la sécurité des futures élections américaines.

- À la recherche d’une sécurité informatique fondée sur les preuves par Hanno, journaliste freelance et chercheur en informatique. Il gère le projet Fuzzing sur la sécurité en Logiciel Libre et est soutenu par la Fondation Linux. La conférence souligne que de nombreux professionnels de la sécurité informatique sont sceptiques quant aux appareils de sécurité et aux logiciels antivirus commerciaux. (Cf Tavis Ormandy de Project Zero de Google).

- Fabriquez votre propre NSA. Par Svea Eckert, journaliste d’investigation (ARD) sur les nouvelles technologies et Andreas Dewes, physicien qui travaille désormais comme scientifique des données et programmeur intéressé par l’analyse des données, la vie privée, la transparence et la sécurité. L’intervention postionne que la surveillance ne concerne pas que la NSA, Google ou Facebook mais comment des entreprises privées fuitent nos données personnelles dans le domaine public et comment il est possible de les acheter. Ils ont effectué une collecte de masse pour voir ce qu’il était possible de faire et interrogent sur comment protéger nos vies privées.

- L’état de la censure en 2016 par Will Scott, un hacker et doctorant en réseau à l’Université de Washington et Philipp Hiver qui travaille sur les réseaux, la sécurité informatique et qui est investi sur la vie privée. Dans cette session ils présentent comment 2016 a été marquée par des changements majeurs dans la politique envers l’Internet dans plusieurs pays dont la Turquie et la Thaïlande. Une lutte continue se développe pour le contrôle de l’Internet dans le monde entier et ils exposent ce qui a changé dans la surveillance et la censure Internet. Documents : Ooni, Observatoire de l’interférence des réseaux.

- Le choc des numérisations. Saud Al-Zaid traite sur la représentation des hommes arabes dans les jeux vidéo et l’effet négatif que cela implique dans l’imagination collective. Ces hommes deviennent des cibles par défaut dans les jeux vidéo populaires (ex :"Call of Duty : Modern Warfare"). Documents S.Huntington.

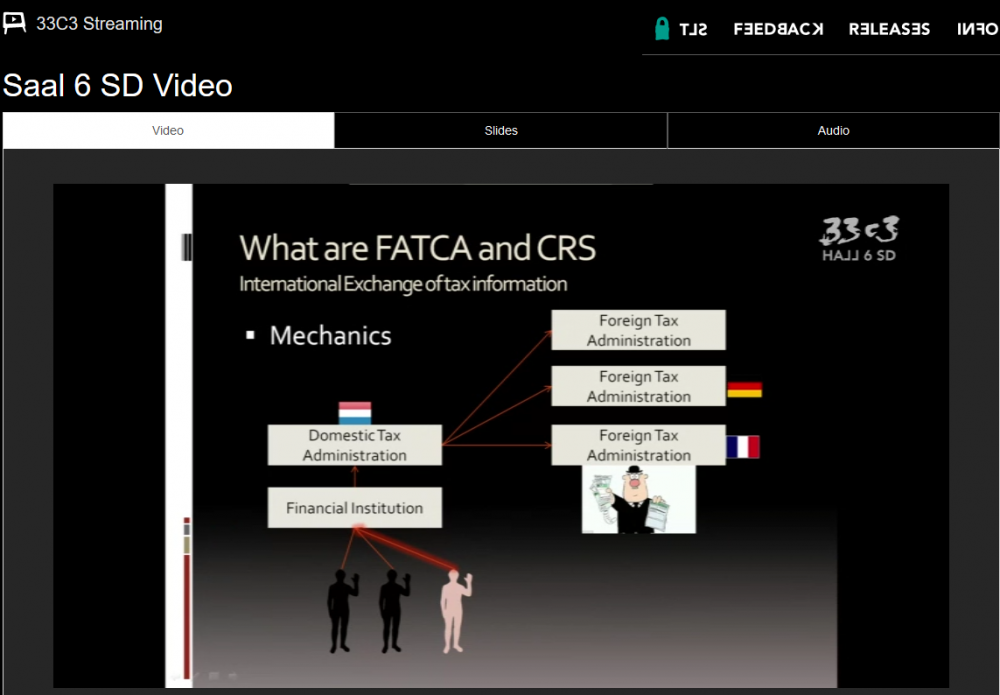

- Échange international de renseignements fiscaux. Taxman, avocat en affinité avec les I.T, explique les aspects techniques et juridiques du CRS, Common Reporting Standard et FACTA, Foreign Account Tax Compliance Act. Le CRS, accord multinational signé par plus de 80 pays (dont tous les États membres de l’UE) ont promis d’échanger des informations bancaires sur les personnes étrangères. Le CRS et le FATCA obligent les banques à recueillir des informations auprès de leurs clients et à les transmettre aux autorités fiscales nationales. D’autres analyses, ex. avec Paypal, une société luxembourgeoise, devrait rapporter des millions de comptes à des auditeurs fiscaux allemands, français, espagnols, etc.

Des présentations techniques, des projets scientifiques ou "Do It Yourself" (workshops, hackerspaces & fablabs)

- Comment les physiciens analysent les données massives : LHC + cerveau + ROOT = Higgs N. Axel Naumann est physicien appliqué au CERN (Suisse). Il est le principal développeur du projet ROOT et représentant du CERN au comité C ++ (JTC1 / SC22 / WG21) de l’Organisation internationale de normalisation (ISO). Les physiciens ne sont pas des informaticiens. Mais au CERN et dans le monde entier, ils doivent analyser des petabytes de données. Depuis plus de 20 ans, ROOT les aide dans le développement interactif d’algorithmes d’analyse, pour la sérialisation d’objets en C ++, pour des outils mathématiques et statistiques rapides et des graphiques HD.

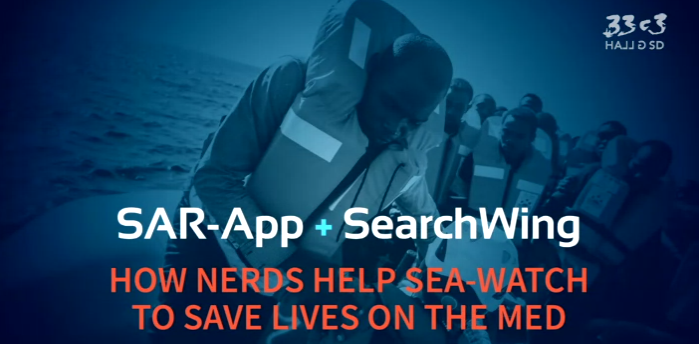

- SearchWing - Drones pour trouver les réfugiés en Méditerranée. Par Benthor, Steini qui estmembre du CCC Berlin et à étudié la physique et les mathématiques et Seabenthor, journaliste, artivist et co-financeur de l’ONG-Sea-Watch. Face aux milliers de réfugiés qui meurent en Méditerranée, avec l’association "Seawatch e.V.", ils ont acheté deux navires pour aider et sauver ces personnes. Pour les sauver, ils ont construit des drones (ailes fixes) qui trouvent les navires de réfugiés et d’autres bateaux pour les secourir. CCC-Berlin et "Sea Watch e.V." travaillent ensemble pour utiliser les technologies dans le cadre de projets humanitaires.

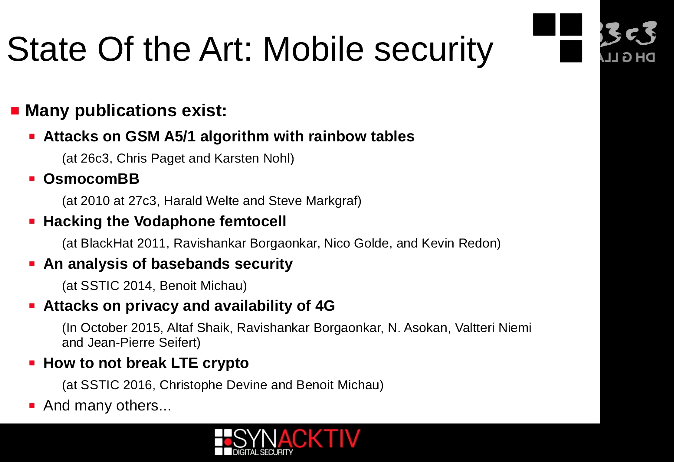

- Intercoms Hacking par Sébastien Dudek, consultant en sécurité au Synacktiv et contributeur à la revue française MISC.

- Hacking Reality. Réalité mixte et communication multisensorielle. Par Kate Genevieve, artiste, chercheuse et éducatrice à chroma.space (performance médiatique, l’art interactif, l’interruption urbaine et expériences de jeux). Elle prépare un doctorat à l’Université du Sussex sur la réalité virtuelle et le toucher. Dans cette conférence elle présente le potentiel qu’offre les technologies émergentes de réalité virtuelle (VR) et comment ces technologies immersives interrogent nos propres systèmes perceptifs pour communiquer et innover ensemble.

Les documents ressources :

- Le site du 33C3

- Découvrir les thèmes choisis pour chaque année.

- Le programme et visionner les vidéos en temps réel

- Les canaux : wiki, le blog, le canal irc #33c3 (serveur freenode)

- Retrouver les archives (dont les vidéos après l’événement)

- Chaos Computer Club

- Chaos Communication Camp

- Le C-Base à Berlin