Les articles du dossier

- Un gros requin de l’intrusion

En partenariat avec WikiLeaks, OWNI révèle le fonctionnement de FinFisher, l’une de ces redoutables armes d’espionnage utilisées par les États. Description technique, mode d’emploi détaillé et résultats... inquiétants.

Introduction de l’article

L’opération SpyFiles initiée par WikiLeaks, et dont OWNI est partenaire, permet de révéler les noms des entreprises qui fournissent des chevaux de Troie aux services de police et de renseignement. C’est-à-dire ces systèmes introduits sur des disques durs, des fichiers, sur des messagerie et capables – pour les plus redoutables – d’espionner l’utilisateur en temps réel. Il s’agit de l’entreprise allemande DigiTask, qui a équipé les polices suisses et allemandes et qui, dans une plaquette de présentation commerciale qu’a pu consulter OWNI, présente sobrement son cheval de Troie comme un “logiciel de police scientifique à distance“, mais également ERA (suisse), dont les systèmes espions étaient encore récemment utilisés en Syrie, Hacking Team (Italie), et Gamma (Grande-Bretagne), au travers de sa suite FinFisher (™), dont OWNI a pu consulter l’intégralité du catalogue.

Introduction de l’article

Ces dernières années, un quarteron d’entreprises privées a développé des logiciels espions visant à déjouer tous les mécanismes de sécurité ou de chiffrement des communications utilisés par ceux qui cherchent à protéger leurs données, et leur vie privée. Ces logiciels, ce sont des chevaux de Troie. OWNI, en partenariat avec WikiLeaks dans le cadre de la publication des SpyFiles, s’est penché sur les documents se rapportant à ces technologies très particulières.

Comme dans la mythologie, un cheval de Troie se fait passer pour ce qu’il n’est pas, permet de prendre le contrôle total de l’ordinateur qu’il infecte, à distance, de sorte de pouvoir y lire les données avant même qu’elles ne soient chiffrées et donc sécurisées, ou encore de pouvoir y activer le micro, ou bien la caméra, et cætera.

Les hackers allemands du Chaos Computer Club ont ainsi récemment révélé comment la police allemande utilisait, en toute illégalité selon eux, un tel virus informatique pour espionner les ordinateurs de criminels supposés.- Surveillance

En partenariat avec WikiLeaks, OWNI révèle l’existence d’un nouveau marché des interceptions massives, permettant d’écouter toutes les télécommunications à l’échelle d’une nation. Ses acteurs vendent leurs produits en Europe, aux États-Unis et à des dictatures.

Introduction de l’article

WikiLeaks rend public aujourd’hui près de 1 100 documents internes, plaquettes commerciales et modes d’emploi des produits commercialisés par les industriels des systèmes de surveillance et d’interception des télécommunications.

Ces nouvelles fuites montrent un marché de la surveillance de masse représentant désormais cinq milliards de dollars, avec des technologies capables d’espionner la totalité des flux Internet et téléphoniques à l’échelle d’une nation. Les fleurons de ce marché s’appellent Nokia-Siemens, Qosmos, Nice, Verint, Hacking Team, Bluecoat ou Amesys. Les documents détaillant leurs capacités d’interception, contenant une multitude de détails technologiques, seront progressivement mis en ligne par WikiLeaks.

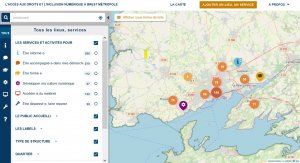

OWNI, partenaire de cette opération baptisée SpyFiles avec le Washington Post, The Hindu, L’Espresso, la chaîne allemande ARD et l’ONG britannique The Bureau of Investigative Journalism a tenté de visualiser cette industrie d’un genre nouveau, en créant une cartographie interactive sur un site dédié, SpyFiles.org. Et Andy Mueller-Maguhn, ancien porte-parole du Chaos Computer Club allemand (le plus influent des groupes de hackers au monde), également associé à cette enquête, y consacre un site, BuggedPlanet.info – traduisez “plan

Le Wall Street Journal révèle que le système d’espionnage vendu par la filiale de Bull à Kadhafi a aussi servi à espionner des journalistes.

Introduction de l’article

En août dernier, le Wall Street Journal visitait un centre d’interception des télécommunications à Tripoli et confirmait, photo du logo d’Amesys à l’appui, que cette société française avait bien fourni à la Libye son système Eagle de surveillance massive de l’Internet. Parmi les personnes espionnées par les “grandes oreilles” pro-Kadhafi figurait Khaled Mehiri, un journaliste libyen de 38 ans qui avait eu le courage de rester en Libye, malgré le harcèlement judiciaire dont il faisait l’objet, comme le révèle aujourd’hui le WSJ.

Selon des informations obtenues par OWNI, Amesys ne s’est pas contentée de contribuer à l’espionnage de plusieurs figures historiques de l’opposition libyenne. Elle s’est aussi intéressée à la principale banque privée tunisienne, contrôlée par des proches de Ben Ali.

Introduction de l’article

La semaine passée, OWNI révélait en partenariat avec Wikileaks, dans le cadre de l’opération SpyFiles, que la société française Amesys avait contribué à espionner plus d’une dizaine de “figures historiques” de l’opposition libyenne, dont l’actuel ministre libyen de la culture, ainsi que l’ambassadeur de la Libye à Londres. Leurs noms ou adresses e-mails figurent en effet sur une capture d’écran, que nous avons désanonymisée, à l’intérieur d’un document décrivant le mode d’emploi d’Eagle, un système de surveillance “massif” de l’Internet vendu par Amesys à la Libye de Kadhafi.